Christopher Domas นักวิจัยความปลอดภัยซีพียู, ระบบคอมพิวเตอร์ฝังตัว นำเสนองานวิจัยช่องโหว่ของซีพียู VIA C3 ที่เปิดคำสั่งลับ ทำให้โปรเซสที่มีสิทธิ์ต่ำ สามารถทะลุการป้องกันของซีพียูไปสู่สิทธิ์ระดับสูงกว่าได้

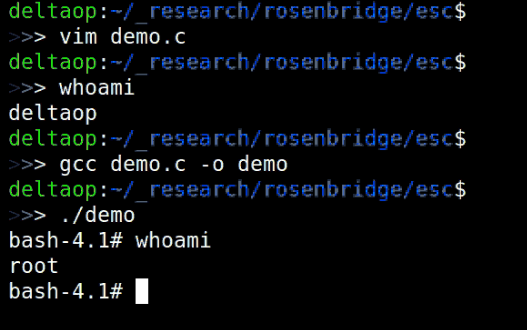

ซีพียู VIA C3 บางรุ่นมีซีพียู RISC ขนาดเล็กฝังอยู่ภายใน และสามารถเปิดขึ้นมาทำงานด้วยคำสั่งที่ไม่มีอยู่ในคู่มือ ซีพียูตัวนี้มีความสามารถในการส่งคำสั่ง x86 ให้ซีพียูหลักนำไปรันได้ โดยไม่มีการปกป้องระดับสิทธิ์ (ring) เหมือนเช่นการทำงานของ x86 ตามธรรมดา เมื่อส่งคำสั่งเข้าไปอย่างถูกต้อง แฮกเกอร์ก็สามารถยกระดับสิทธิ์โปรเซสตัวเองกลายเป็น root ได้โดยง่าย

ช่องโหว่ซีพียูที่ไม่มีใครรู้ว่าทำงานอย่างไรเป็นข้อกังวัลในระบบสมัยใหม่ ที่ระบบมีความซับซ้อนมากขึ้นเรื่อยๆ ระบบจัดการเครื่องหรือซีพียูจัดการความปลอดภัยของผู้ผลิต x86 ทั้งหลายมักเป็นซอฟต์แวร์ที่ปิดซอร์สและไม่ได้มีการวิจัยความปลอดภัยกันจริงจังนัก แต่ในกรณีของ VIA C3 นั้นหนักกว่าระบบอื่น เพราะตัวซีพียูเล็กนี้ไม่ได้เข้าถึงผืนหน่วยความจำทั้งหมดเท่านั้น แต่ยังสามารถควบคุมส่วนต่างๆ ของซีพียูได้โดยตรง

อย่างไรก็ดี ฟีเจอร์นี้สามารถปิดการทำงานได้ และเมื่อจะเปิดกลับขึ้นมาต้องใช้สิทธิ์ระดับ kernel เท่านั้น

ที่มา - Tom's Hardware , github.com/xoreaxeaxeax

Comments

โอ้ว.. ไม่ได้ยินชื่อ VIA มานาน ว่าแต่ CPU เมื่อ 18 ปีก่อน ยังมีคนใช้อยู่?

เข้าใจว่าเป็น Chipset ในบอร์ดบางรุ่นเฉยๆครับ

มันเป็น CPU นี่ครับ

โอ้ ขอโทษครับ เข้าใจผิดไปเยอะเลย

ดักแก่เลยนะข่าวนี้ยุคสมัย Pentium 4, Athlon กำลังแข่งกันดุเดือด

VIA C3 มันอยู่บนบอร์ด mini itx ยุคแรกๆ เลยครับ เรียกว่าเป็น embedded x86 ยุคแรกเริ่มเลยก็ได้

เกือบลืมไปแล้วว่าเคยมียี่ห้อนี้อยู่

May the Force Close be with you. || @nuttyi

กังวัล => กังวล