Tavis Ormandy นักวิจัยความปลอดภัยของกูเกิล เปิดเผยช่องโหว่ Zenbleed ของซีพียูตระกูล AMD Zen 2 ทุกรุ่น ตั้งแต่ Ryzen, Ryzen Pro, Threadripper, EPYC (ในข่าวไม่ได้ระบุถึงแต่มีโอกาสโดนด้วยคือ PS5, Xbox Series และ Steam Deck ที่เป็นแกน Zen 2 ทั้งหมด)

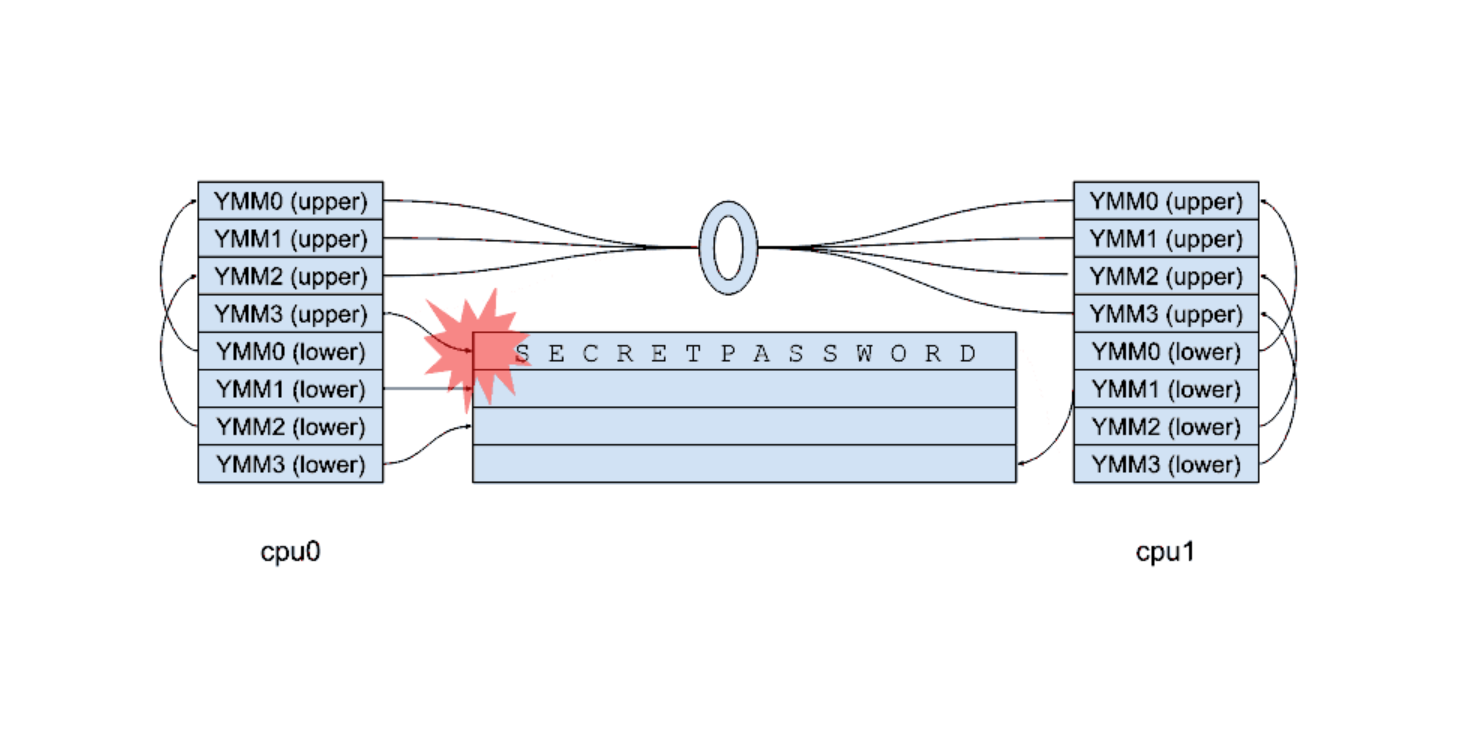

Zenbleed เป็นช่องโหว่ที่เกิดจากการใช้คำสั่ง vzeroupper ของรีจิสเตอร์ในซีพียู เพื่อสั่งให้บิทชุดบน (upper bits) ของรีจิสเตอร์กลับมาเป็นศูนย์ทั้งหมด คำสั่งนี้ไม่มีปัญหาในตัวมันเอง แต่ในซีพียูสมัยใหม่บางรุ่นที่มีฟีเจอร์ "พยากรณ์" ว่าจะมีคำสั่งใดเข้ามา ( Speculative execution ) เพื่อเร่งประสิทธิภาพการทำงานของซีพียูให้เร็วขึ้น หากกรณีที่พยากรณ์ผิด (branch misprediction) จำเป็นต้อง rollback กลับสถานะก่อนหน้า แต่คำสั่งรันไปก่อนแล้ว ทำให้เรามีโอกาสเห็นข้อมูลในบิทก่อน rollback ได้ และถ้าข้อมูลนั้นคือรหัสผ่านสำคัญยิ่งเป็นอันตราย

Ormandy บอกว่าสถานการณ์ที่ทำให้เกิด Zenbleed ได้นั้นค่อนข้างยาก เพราะจังหวะเวลาต้องพอดีกันมาก แต่เมื่อความเป็นไปได้ไม่ใช่ 0 และเขาสามารถดึงข้อมูลจากซีพียูออกมาโชว์ได้จริงๆ จึงต้องถือว่านี่เป็นช่องโหว่ เขารายงานข้อมูลนี้ไปยัง AMD ตั้งแต่เดือนพฤษภาคม และตอนนี้ AMD ออกแพตช์ตัว microcode อุดช่องโหว่นี้ที่ตัวซีพียูแล้ว เริ่มจาก EPYC Rome ก่อน ส่วนซีพียูระดับเดสก์ท็อปจะทยอยตามมาในเดือนพฤศจิกายน-ตุลาคม

ที่มา - Zenbleed , Tom's Hardware

Comments

แต่ในซีพียูบางรุ่น