Kaspersky รายงานพบมัลแวร์ตัวใหม่บน Android ที่ออกแบบมาเพื่อเจาะ Wi-Fi router อีกทอดหนึ่ง มัลแวร์ตัวนี้ถูกตั้งชื่อว่า Switcher

รูปแบบการโจมตีของ Switcher จะแบ่งเป็น 2 ขั้นตอน ขั้นแรกคือปลอมตัวเป็นแอพปลอมเพื่อหลอกล่อให้ผู้ใช้ติดตั้งลงในอุปกรณ์ (ปัจจุบันพบว่าปลอมเป็นแอพ 2 ตัวคือแอพ Baidu ปลอม และ WiFi Master แอพสำหรับแลกเปลี่ยนรหัสผ่าน Wi-Fi ของจีน) เมื่อผ่านขั้นแรกมาได้แล้ว มัลแวร์จะส่งข้อมูลกลับไปยังเซิร์ฟเวอร์ โดยส่งข้อมูลของเครือข่าย Wi-Fi กลับไปด้วย

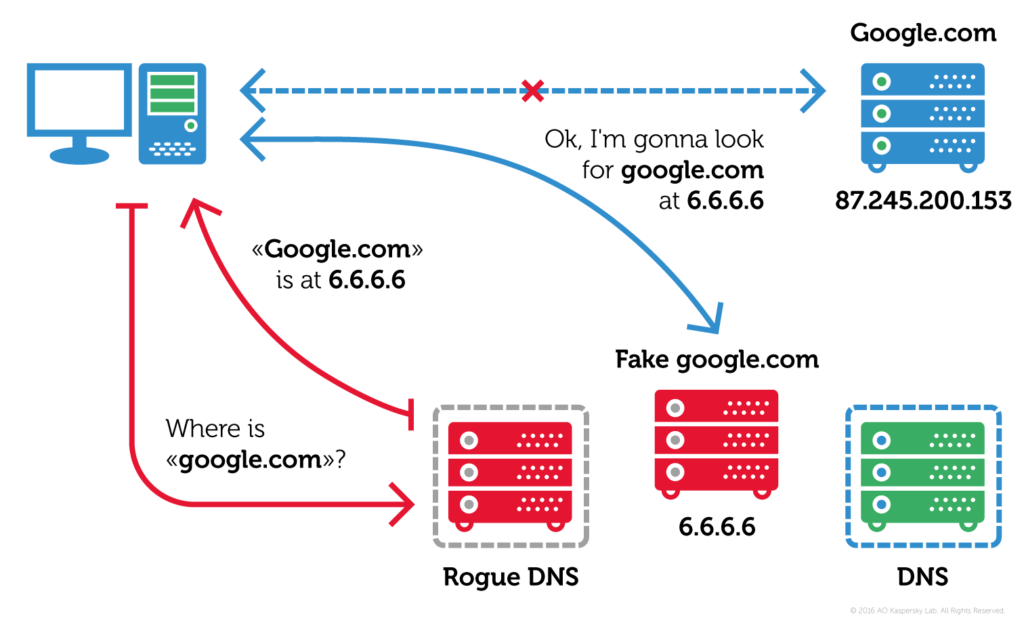

จากนั้น Switcher จะเริ่มแฮ็กตัว router โดยทดลองล็อกอินด้วยรหัสผ่านพื้นฐาน ถ้าหากเจาะสำเร็จ มัลแวร์จะเข้าไปแก้ค่า DNS ของเราเตอร์เพื่อส่งทราฟฟิกไปยังเว็บปลอมอีกทอดหนึ่ง ที่ร้ายกาจคือมัลแวร์จะตั้งค่า DNS สำรองเป็น Google DNS (8.8.8.8) ซึ่งถือเป็นการพรางตัวกรณี DNS ปลอมไม่ถูกใช้งาน ผู้ใช้ก็จะไม่สงสัยอะไรเพราะใช้งานทุกอย่างได้ตามปกติ

หมายเลขไอพีของ DNS ปลอมที่พบได้แก่

- 101.200.147.153

- 112.33.13.11

- 120.76.249.59

Kaspersky พบว่า Switcher ยังเจาะได้เฉพาะ router ยี่ห้อ TP-Link เท่านั้น และมีข้อมูลว่าที่ผ่านมา 4 เดือน เจาะเครือข่ายไปแล้ว 1,280 แห่ง

คำแนะนำของ Kaspersky ในการป้องกันตัวก็คืออย่าใช้รหัสผ่านดีฟอลต์ของ Wi-Fi router, อย่าติดตั้งแอพที่ไม่รู้จัก

ที่มา - Securelist , Kaspersky

Comments

ถ้าเจาะยี่ห้ออื่นนอกจาก TP-Link งานงอกเพราะบางยี่ห้อมันมีรหัสผ่าน 2 ชุด สำหรับ User ชุดนึง และสำหรับ ISP อีกชุด ซึ่งรหัสของ ISP มันดันเปลี่ยนไม่ได้นี่สิ

พวก ONU นี้ตัวดีเลย

ผมว่าทางแก้ที่เป็นไปได้คือ แจ้งขอ ISP เปลี่ยน mode ของ ONU จาก Route PPPoE มาเป็น ฺBridge แล้วไปสร้าง PPPoE connection จาก wireless router ที่คิดว่าแข็งแรงกว่า อีกตัวแทน ถึงโดนเจาะผ่าน TR-069 มาได้ ก็เจอ wireless router อีกด่าน

พวกที่เป็น IP Private จะทำไงหน่อ