Web攻撃(番外記事)

最近 7 日間で検索された単語 2022年1月12 […]

| |

|

ピカキチならこう答える育毛Q&Aです。

ピカキチならこう答える育毛Q&Aです。  ↑育毛に効くマッサージありますか?

なぜ、猫なのか、おわかりになりますか?

↑育毛に効くマッサージありますか?

なぜ、猫なのか、おわかりになりますか?  頭部開拓戦線には徹底抗戦しかない!

頭部開拓戦線には徹底抗戦しかない!  ↑ 脱毛薄毛ハゲ悪化には 育毛効果は2倍ほしい!

↑ 脱毛薄毛ハゲ悪化には 育毛効果は2倍ほしい!

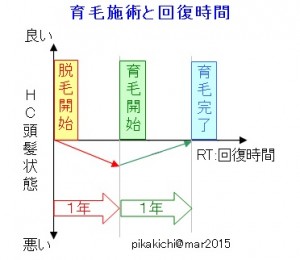

↑回復期間短縮

毛髪失地回復、敵の頭部開拓戦線に打ち勝つにはどうすればよいか

↑回復期間短縮

毛髪失地回復、敵の頭部開拓戦線に打ち勝つにはどうすればよいか

| 発売日 | 2025-02-05 16:00:51 |

|---|---|

| メーカー | その他のメーカー |

| 品番 | storegka00377yrddbk7yv0 |

| 価格 | ¥3302 |

| 発売日 | 2025-02-05 16:00:54 |

|---|---|

| メーカー | その他のメーカー |

| 品番 | storegka00377oq3crmelul |

| 価格 | ¥5880 |

/index/thinkView/display

/index/thinkRequest/input

/index/thinktemplatedriverfile/write

/index/thinkviewdriverPhp/display

/index/thinkContainer/invokefunction

index/thinkmodule/action/param1/${@phpinfo()}

index/thinkModule/Action/Param/${@phpinfo()}

index/thinkError/appError

index/thinkconfig/get

/index/thinkapp/invokefunction48

index/thinkapp/invokefunction72

${@phpinfo()}

のような文字列は、 PHP コードを直接実行する試みを示しており、脆弱なサイトでは phpinfo()

の出力が表示される可能性があります。これはサーバー情報の漏洩につながり、さらなる攻撃の足がかりとなります。googleグローバル検索ランキング site:www.whole-search.com26

phpinfo()

などの機密情報を外部に公開しない設定