ศูนย์ประสานงานรักษาความมั่นคงปลอดภัยทางคอมพิวเตอร์ด้านโทรคมนาคม (TTC-CERT) พบการ รายงานจาก Unit 42 ซึ่งได้ระบุถึงการตรวจพบแคมเปญการโจมตีทางไซเบอร์ของกลุ่ม Mustang Panda จำนวน 3 รายการในเดือนสิงหาคม พ.ศ.2566 ซึ่งกำหนดเป้าหมายไปยังหน่วยงานต่าง ๆ ในแถบแปซิฟิกใต้ รวมถึงรัฐบาลของประเทศฟิลิปปินส์ แคมเปญการโจมตีเหล่านี้กลุ่มผู้โจมตีได้ฝังมัลแวร์ไว้ภายในซอฟต์แวร์ที่ใช้งานโดยปกติทั่วไป โดยการโหลดไฟล์ที่เป็นอันตรายผ่านซอฟต์แวร์ชื่อ Solid PDF Creator และ SmadavProtect (เป็นโซลูชั่นแอนตี้ไวรัสจากประเทศอินโดนีเซีย) ซึ่งปฏิบัติการเหล่านี้มีความเชื่อมโยงกับกลุ่ม Mustang Panda แสดงให้เห็นถึงวัตถุประสงค์ของการโจมตีเพื่อการจารกรรมข้อมูลทางไซเบอร์อย่างต่อเนื่อง โดยในรายงานฉบับดังกล่าวระบุว่ากลุ่มผู้โจมตีได้ประสบความสำเร็จในการเจาะเข้าไปในหน่วยงานของรัฐบาลประเทศฟิลิปปินส์

การโจมตีเพื่อการจารกรรมข้อมูลทางไซเบอร์ล่าสุดของกลุ่ม Mustang Panda นั้น ได้เปิดเผยวิธีการที่ซับซ้อนในการแทรกซึมเข้าสู่เครือข่ายคอมพิวเตอร์ของหน่วยงานรัฐบาลและองค์กรต่าง ๆ ในขณะที่แคมเปญการโจมตีของกลุ่ม Mustang Panda ได้รับการกล่าวถึงอย่างกว้างขวาง การตรวจสอบการปฏิบัติการทางไซเบอร์และตรวจสอบคุณสมบัติโครงสร้างพื้นฐานของ Command and Control (C2) ของกลุ่ม Mustang Panda อย่างละเอียดทำให้ศูนย์ TTC-CERT ทราบถึงวิธีการทำงานของกลุ่มผู้โจมตีและเปิดเผยโครงสร้างพื้นฐานของ Command and Control (C2) Server (ที่อาจถูกนำมาใช้ในการโจมตีในอนาคต) ที่มีความเชื่อมโยงกันกับโครงสร้างพื้นฐาน C2 ที่ระบุในรายงานจาก Unit 42 ดังกล่าว โดยมีรายละเอียดตาม ภาพที่ 1ซึ่งบ่งชี้ถึงรูปแบบวิธีการในการสร้างและการกำหนดค่า (Configure) โครงสร้างพื้นฐาน C2 ของกลุ่ม Mustang Panda โดย ศูนย์ TTC-CERT มีความเชื่อมั่นในระดับสูง (High Level of Confidence) ว่ากลุ่มผู้โจมตีได้ใช้วิธีการโคลน (Clone) ระบบปฏิบัติการ (Operation System) เพื่อนำมาใช้งานเป็น C2 ซึ่งส่งผลให้โครงสร้างพื้นฐาน C2 ปรากฏโฮสต์เนม (WIN-9JJA076EVSS) ที่มีชื่อเหมือนกันเป็นจำนวนมาก กลยุทธ์นี้มีความสำคัญยิ่งขึ้นเนื่องจากสอดคล้องกับแคมเปญการโจมตีที่มุ่งเป้าไปที่ประเทศเมียนมาร์ตามที่รายงานโดยศูนย์ TTC-CERT เมื่อวันที่ 4 ตุลาคม พ.ศ.2566 ( การแจ้งเตือน-รายงานการวิเคราะห์กรณีพบกลุ่ม Mustang Panda เปลี่ยนแปลงรูปแบบและวิธีการที่ใช้ในการโจมตีประเทศพม่า ) โดยแคมเปญการโจมตีดังกล่าวศูนย์ TTC-CERT พบว่าโครงสร้างพื้นฐาน C2 ของกลุ่ม Mustang Panda ปรากฏโฮสต์เนมเป็น WIN-9JJA076EVSS เช่นกัน แต่แตกต่างกันที่หมายเลข IP Address ซึ่งจำนวนของโครงสร้างพื้นฐาน C2 ที่ศูนย์ TTC-CERT ค้นพบในครั้งนี้ชี้ให้เห็นถึงขนาดของโครงสร้างพื้นฐาน C2 ที่กลุ่มผู้โจมตีใช้งาน (หรือมีแผนที่จะนำมาใช้งานในอนาคต) เพื่อโจมตีองค์กรต่าง ๆ ทั่วโลกตามวัตถุประสงค์ของประเทศที่ให้การสนับสนุน

ภาพที่ 1แสดงภาพในมุมกว้างของหมายเลข IP Address ต่าง ๆ ที่มีความเกี่ยวพันกับโฮสต์เนม (Hostname) "WIN-9JJA076EVSS"

นอกจากนี้ แม้ว่ารายงานก่อนหน้านี้ที่เขียนโดยบริษัทด้านความมั่นคงปลอดภัยไซเบอร์ต่าง ๆ จะเน้นย้ำถึงกิจกรรมการโจมตีของกลุ่ม Mustang Panda ในประเทศยูเครนและ/หรือในประเทศที่เกี่ยวข้องกับข้อพิพาทในทะเลจีนใต้ ซึ่งกลยุทธ์ของกลุ่มผู้โจมตีนี้อาจขยายไปยังภูมิภาคใกล้เคียงเช่นประเทศไทย จึงมีความจำเป็นอย่างยิ่งที่หน่วยงานต่าง ๆ ของประเทศไทยทั้งภาครัฐและเอกชนควรให้ความสำคัญกับภัยคุกคามทางไซเบอร์โดยเฉพาะภัยคุกคามจากกลุ่มดังกล่าว เพื่อสร้างความตระหนักรู้เท่าทันถึงภัยคุกคามทางไซเบอร์และความสำคัญของการรักษาความมั่นคงปลอดภัยไซเบอร์โดยเฉพาะภัยคุกคามทางไซเบอร์ที่กำลังเป็นประเด็นสำคัญในปัจจุบัน

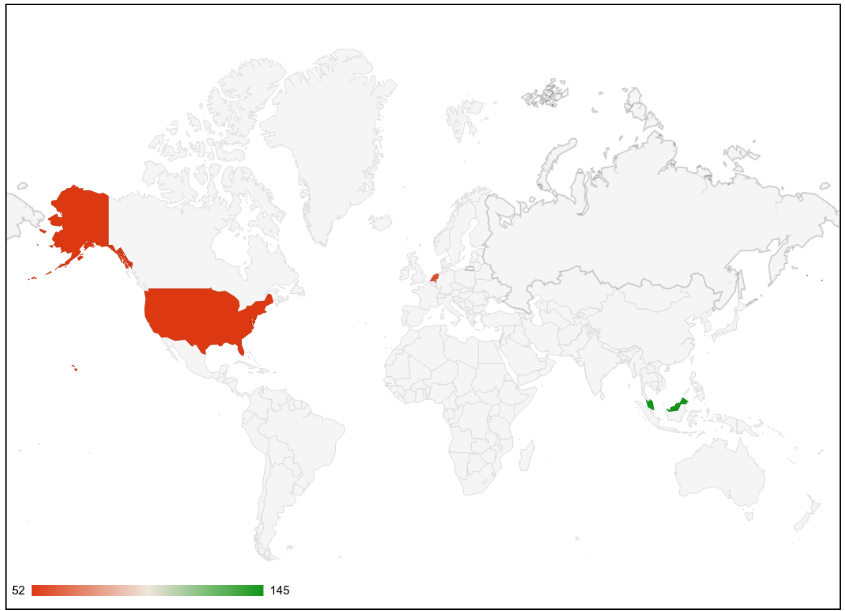

รายงานการวิเคราะห์ฉบับนี้มีวัตถุประสงค์เพื่อเจาะลึกเข้าไปในรายละเอียดลักษณะการกำหนดค่า (Configure) ของโครงสร้างพื้นฐาน C2 ของกลุ่ม Mustang Panda ซึ่งส่งผลให้ศูนย์ TTC-CERT สามารถระบุโครงสร้างพื้นฐาน C2 ของกลุ่ม Mustang Panda ได้เพิ่มเติมอีกจำนวน 256 IP Address โดยมีที่ตั้งแบ่งเป็น 3 ประเทศทั่วโลกได้แก่ ประเทศมาเลเซีย ประเทศสหรัฐอเมริกา และประเทศเนเธอร์แลนด์ สิ่งเหล่านี้เป็นการ เตือนภัยล่วงหน้า (Early Warning) เพื่อกระตุ้นให้องค์กรและผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์ตระหนักรู้เท่าทันต่อสถานการณ์และปรับตัวเพื่อป้องกันภัยคุกคามที่ซับซ้อนในภูมิทัศน์ดิจิทัลในปัจจุบัน

ภาพที่ 2ภาพแสดงที่ตั้งทางภูมิศาสตร์และความหนาแน่นของหมายเลข IP Address ที่ใช้โฮสต์เนม "WIN-9JJA076EVSS"

การวิเคราะห์โครงสร้างพื้นฐาน Command and Control (C2) ของกลุ่ม Mustang Panda เผยให้เห็นถึงเครือข่ายของโครงสร้างพื้นฐาน C2 ที่มีความเชื่อมโยงกันอย่างชัดเจนกับยุทธศาสตร์ของประเทศที่ให้การสนับสนุนกลุ่มผู้โจมตีนี้ ซึ่งเปิดเผยเทคนิคการจารกรรมข้อมูลทางไซเบอร์ขั้นสูงของกลุ่มผู้โจมตี การค้นพบโฮสต์เพิ่มเติมที่แชร์คุณสมบัติเหมือนกับโครงสร้างพื้นฐาน C2 ที่ระบุไว้ สิ่งเหล่านี้เป็นความท้าทายใหม่และเน้นย้ำถึงความจำเป็นในการเพิ่มความระมัดระวังและปรับปรุงมาตรการด้านความปลอดภัยทางไซเบอร์ขององค์กรที่อาจตกเป็นเป้าหมายเพื่อรับมือกับภัยคุกคามดังกล่าวอย่างมีประสิทธิภาพ

โดยหากผู้อ่าน สนใจข้อมูลการวิเคราะห์และรายการของหมายเลข IP Address ที่มีความเกี่ยวข้องกับโครงสร้างพื้นฐานของ Command and Control (C2) Server (ที่อาจถูกนำมาใช้ในการโจมตีในอนาคต) สามารถอ่านต่อได้ที่ การแจ้งเตือน-รายงานการวิเคราะห์ การแกะรอยการดำเนินงานและโครงสร้างพื้นฐานของ Command and Control (C2) เพิ่มเติมที่ใช้ในการโจมตีของกลุ่ม Mustang Panda

ที่มา - TTC-CERT , การแจ้งเตือน-รายงานการวิเคราะห์ การแกะรอยการดำเนินงานและโครงสร้างพื้นฐานของ Command and Control (C2) เพิ่มเติมที่ใช้ในการโจมตีของกลุ่ม Mustang Panda

Hiring! บริษัทที่น่าสนใจ