สัปดาห์ที่ผ่านมา Cisco เปิดตัว Hypershieldโซลูชันความปลอดภัยยุคใหม่ ที่คุยว่าสามารถป้องกัน "ช่องโหว่ความปลอดภัยที่ยังไม่รู้จัก" (Unknown Vulnerabilities) ได้ด้วย

ในโลกความปลอดภัยปัจจุบัน เมื่อมีการค้นพบช่องโหว่ใหม่ๆ จะรายงานเข้าฐานข้อมูล Common Vulnerabilities and Exposures (CVE) เพื่อให้ผู้ผลิตซอฟต์แวร์ออกแพตช์แก้ไข และเข้าสู่กระบวนการอัพเดตแพตช์ตามมา ลำพังแค่การค้นพบ CVE และอัพเดตแพตช์เป็นเรื่องที่ยุ่งยากซับซ้อนมากขึ้นเรื่อยๆ อยู่แล้ว แต่ก็ยังมีช่องโหว่ความปลอดภัยอีกแบบที่ผู้ผลิตซอฟต์แวร์ยังไม่รู้จักมาก่อนด้วย ที่สำคัญคือแฮ็กเกอร์บางกลุ่มอาจรู้แล้วและใช้ช่องโหว่กลุ่มนี้แบบเงียบๆ

Cisco Hypershield เป็นโซลูชันความปลอดภัยแบบใหม่ที่สร้างขึ้นมาเพื่อแก้ปัญหาข้างต้น คือ การป้องกันช่องโหว่ที่รู้จักอยู่แล้ว แต่มีจำนวนเยอะจนจัดการไม่ไหว และการป้องกันช่องโหว่ที่อาจยังไม่รู้จักมาก่อน

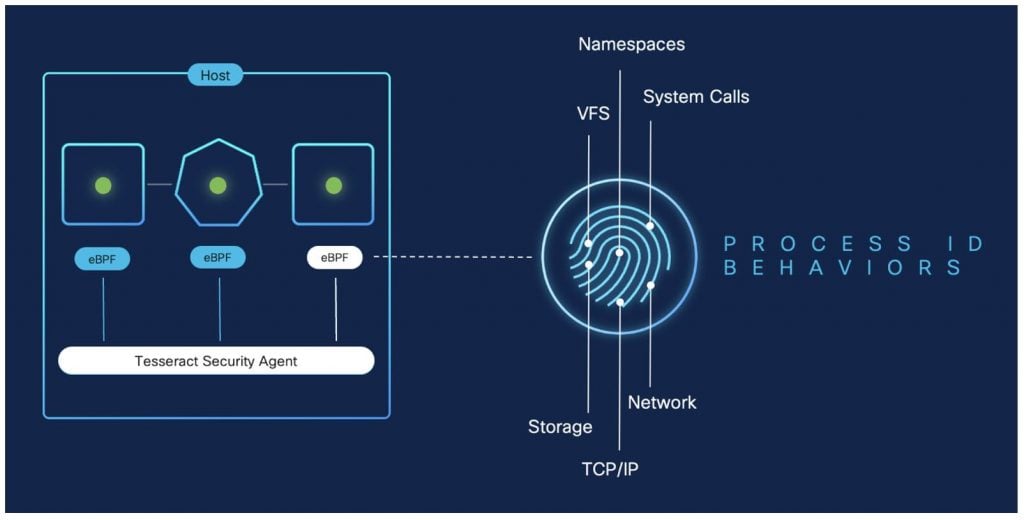

หลักการของ Hypershield คือเรียนรู้พฤติกรรมการทำงานของแอพพลิเคชันอย่างละเอียด ด้วยการติดตั้ง agent คอยศึกษาทุกสิ่งทุกอย่างของแอพตัวนั้น ไม่ว่าจะเป็นโพรเซส การเรียก I/O การอ่าน-เขียนไฟล์ การสื่อสารผ่านเครือข่าย ฯลฯ เพื่อให้เข้าใจอย่างถ่องแท้ว่าแอพตัวนั้นทำอะไรบ้าง

Cisco เลือกใช้เทคโนโลยี eBPF ( extended Berkeley Packet Filter ) ที่นิยมใช้กันอยู่แล้วในโลกโอเพนซอร์ส (หลายคนอาจรู้จักในชื่อแอพ Cilium) ก่อนหน้านี้มันถูกใช้กันมากในวงการ load balancer และการป้องกัน DDoS แต่แนวทางของ Cisco คือนำ eBPF มาดักจับข้อมูลทุกประเภทของแอพให้ครอบคลุมยิ่งขึ้น หนึ่งในบริษัทที่พัฒนา eBPF และซอฟต์แวร์ Cilium คือ Isovalent เพิ่งถูก Cisco ซื้อกิจการเมื่อปลายปี 2023

ตัว agent ของ Cisco ตั้งชื่อว่า Tesseract Security Agent(ไม่เกี่ยวอะไรกับจักรวาล Marvel แต่อาจได้แรงบันดาลใจมา) ทำหน้าที่เก็บข้อมูลทุกอย่างของแอพพลิเคชันมาวิเคราะห์ ซึ่ง Cisco บอกว่าการวิเคราะห์ข้อมูลเยอะระดับนี้เป็นความฝันของคนในวงการความปลอดภัยมาตลอด แต่ตอนนี้ทำได้จริงแล้ว เพราะมีเทคโนโลยีชิป DPU (data processing unit) ช่วยประมวลผลที่ระดับฮาร์ดแวร์ และมีโมเดล AI (ที่ร่วมพัฒนากับ NVIDIA) ช่วยวิเคราะห์ที่ฝั่งซอฟต์แวร์

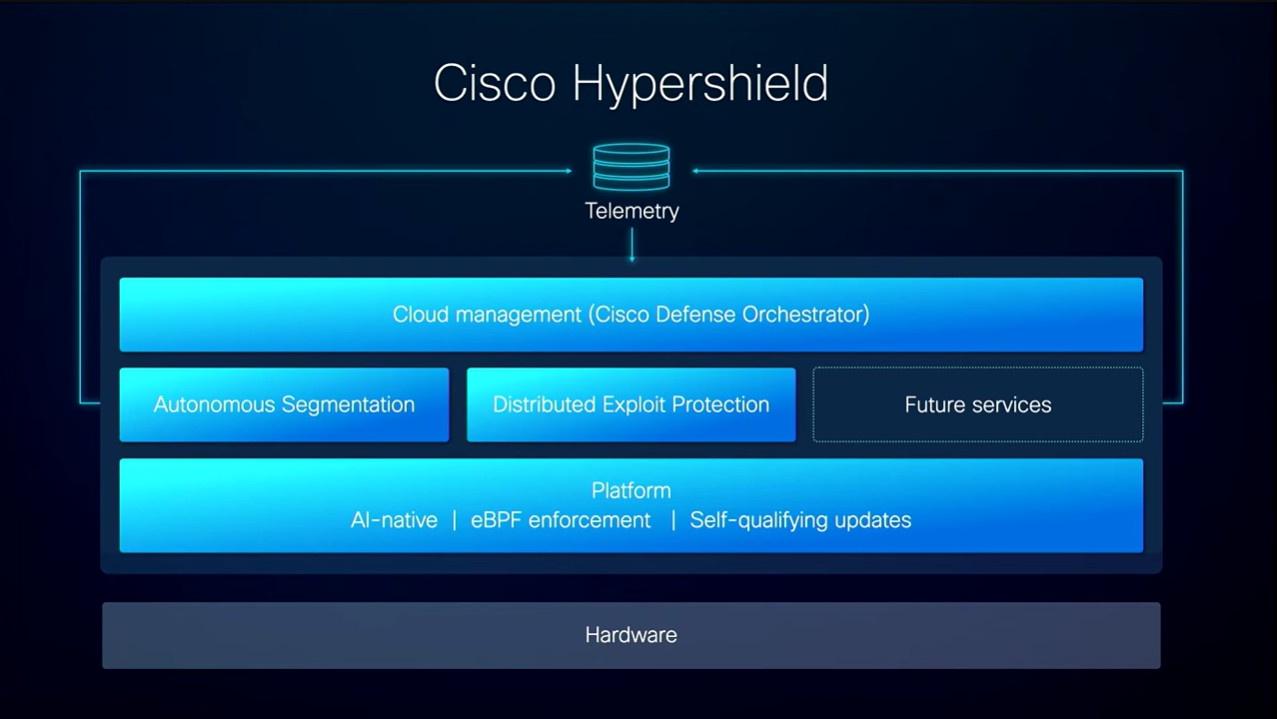

เมื่อได้ข้อมูลพฤติกรรมของแอพพลิเคชันอย่างละเอียดแล้ว Hypershield สามารถประยุกต์ใช้งานความปลอดภัยได้หลากหลาย เช่น

- ทำการแบ่งส่วนระบบ (autonomous segmentation)เพื่อแยกส่วนไม่ให้การโจมตีลุกลามไปทั้งระบบ ป้องกันแฮ็กเกอร์เจาะระบบย่อยหนึ่งเข้ามาแล้วกระโดดไปยังระบบย่อยต่อไปได้ โดย segmentation ของ Hypershield สามารถปรับเปลี่ยนได้อัตโนมัติแบบเรียลไทม์ เพราะใช้ AI วิเคราะห์แทนที่จะใช้มนุษย์

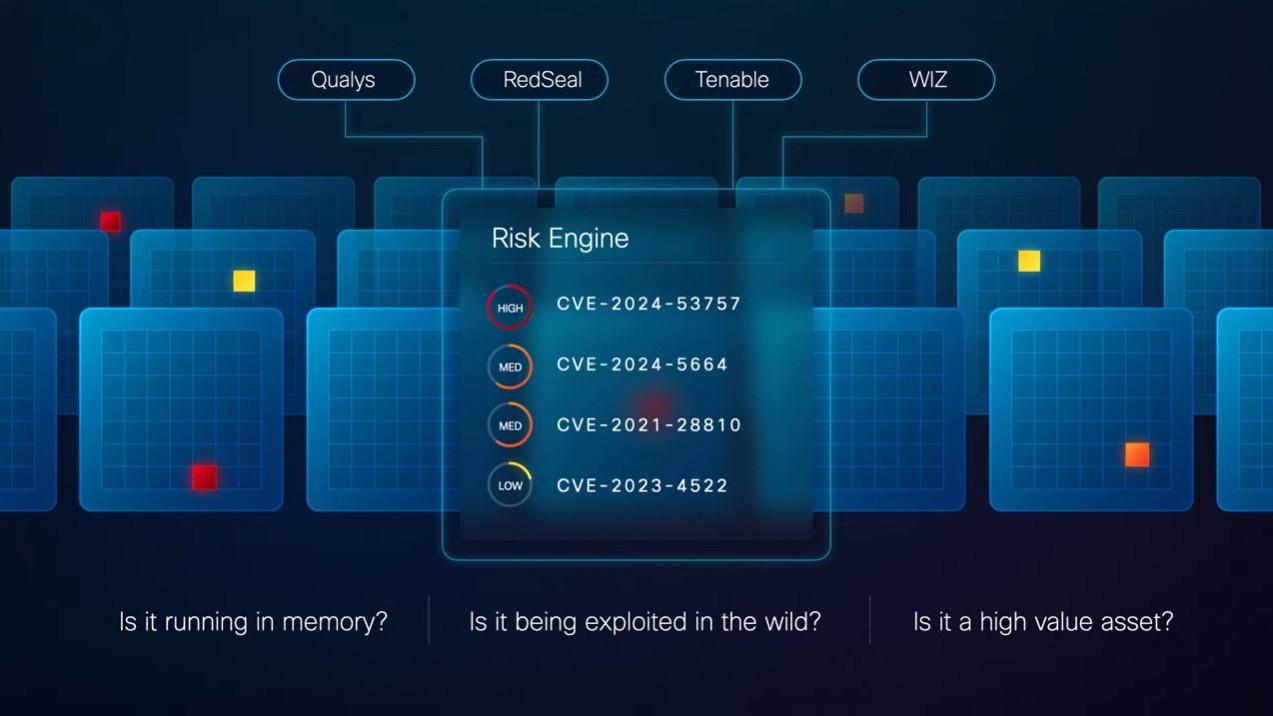

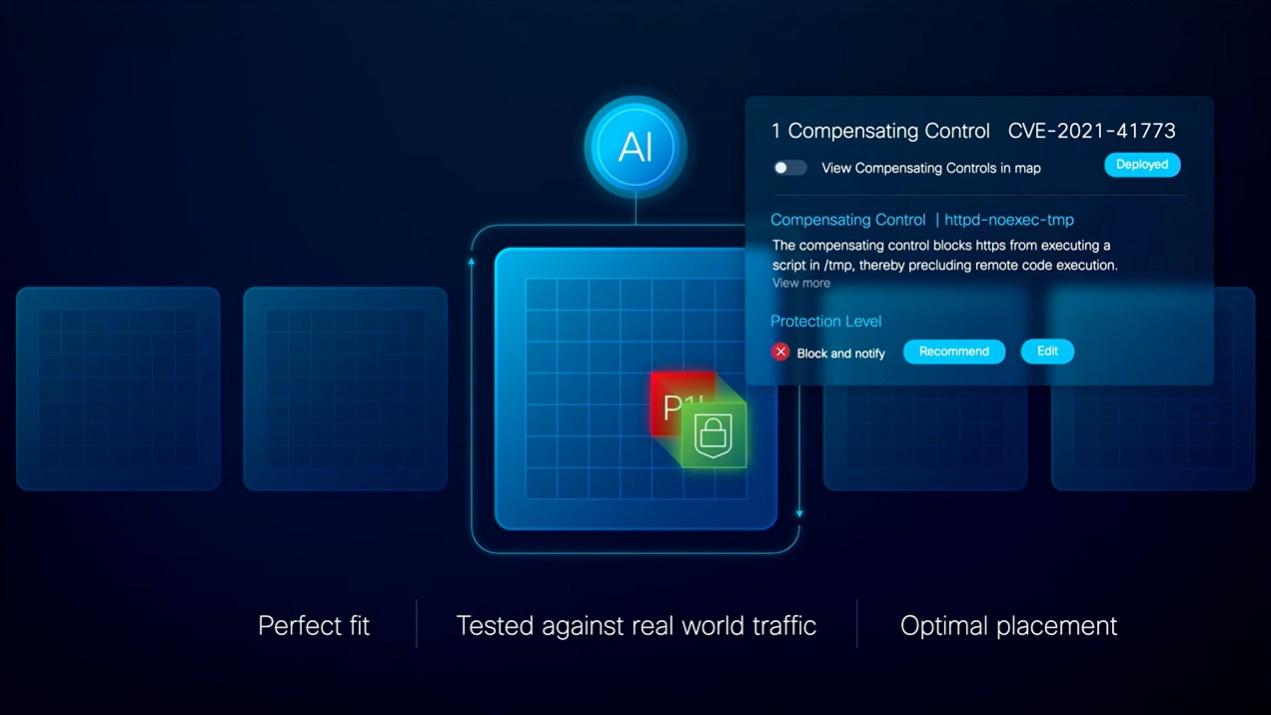

- จัดการช่องโหว่ที่รู้จักแล้ว (distributed exploit protection)พร้อมป้องกันล่วงหน้าที่ระดับเครือข่าย หากยังไม่มีแพตช์ และจัดการกระบวนการอัพเดตแพตช์ให้อัตโนมัติ แบ่งส่วนการอัพเดตแพตช์เพื่อดูผลกระทบจากแพตช์ต่อระบบ

- จัดการช่องโหว่ที่ยังไม่รู้จัก (unknown vulnerability protection)

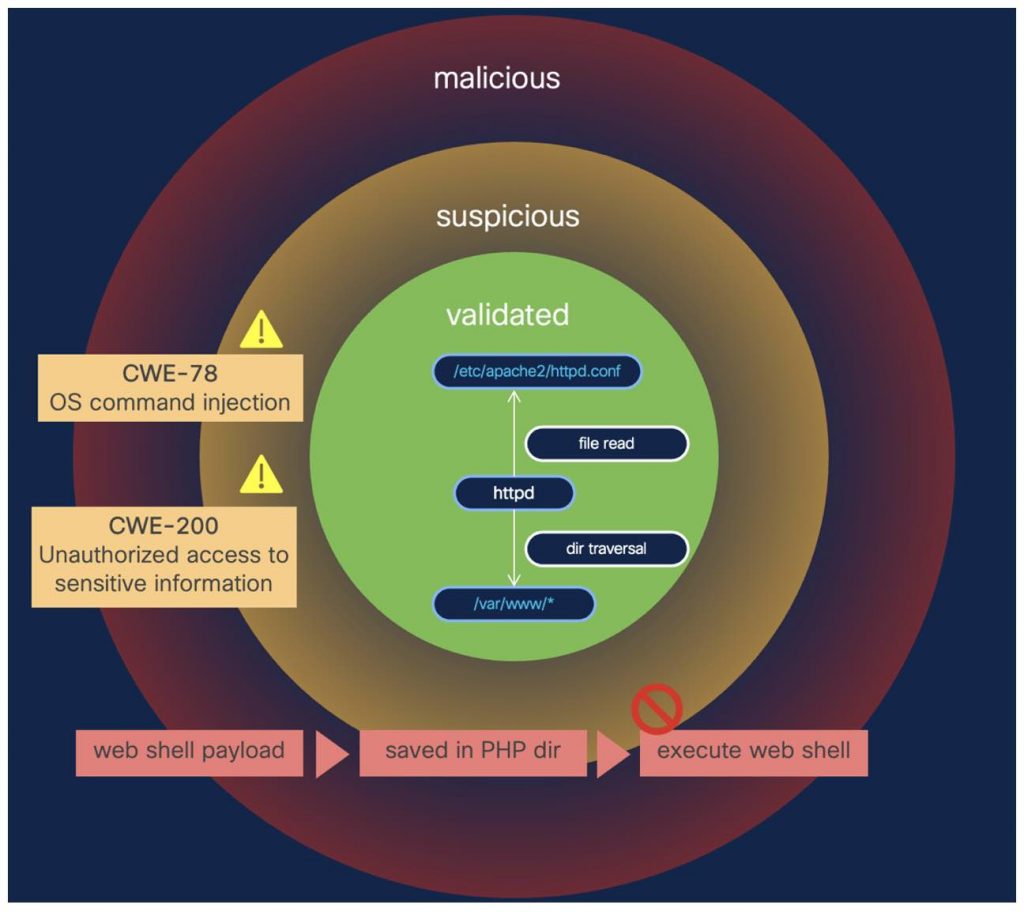

แผนภาพแสดงตัวอย่างการป้องกันช่องโหว่ที่รู้จักแล้ว (มีเลข CVE)

กรณีของการป้องกันช่องโหว่ที่ไม่รู้จัก Cisco ใช้วิธีสร้างฐานข้อมูลของ "รูปแบบ" ช่องโหว่ที่คล้ายกัน เรียกว่า Common Weakness Enumeration (CWE)ขึ้นมาใช้แทนฐานข้อมูล CVE โดย CWE จะมีรูปแบบที่กว้างกว่า CVE ที่เป็นการโจมตีแบบเจาะจงเฉพาะแอพพลิเคชัน ตัวอย่างที่ Cisco ยกขึ้นมาคือรูปแบบการโจมตี CWE ที่เรียกว่า path traversal พบในฐานข้อมูลช่องโหว่ CVE มากถึง 3,000 ตัวในรอบ 2 ปีที่ผ่านมา

จากนั้น Hypershield จะนำข้อมูลจาก Tesseract มาวิเคราะห์ร่วมกับ CWE เพื่อประเมินพฤติกรรมของแอพพลิเคชันว่าประสงค์ร้ายหรือไม่ ด้วยเทคนิคการวิเคราะห์หลายอย่าง เช่น การดูว่ามีความตั้งใจ (intent) ที่น่าสงสัยตามรูปแบบ CWE ต่อเนื่องกันหรือไม่ หากมีความเสี่ยงสูงก็จะบล็อคการทำงานนั้นทันที

ที่มา - Cisco

Hiring! บริษัทที่น่าสนใจ