Okta ผู้ให้บริการยืนยันตัวตนบนคลาวด์รายงานถึงช่องโหว่ของซอฟต์แวร์ตรวจสอบลายเซ็นดิจิตอล สำหรับไบนารีบนแมค ที่มีโครงการจำนวนมากใช้ตรวจสอบไบนารีว่าผลิตโดยผู้ผลิตรายใด เนื่องจากผู้ผลิตเหล่านี้ใช้ API ของแมคผิด ทำให้แฮกเกอร์สามารถสร้างไบนารีปลอมที่หลอกว่าเป็นไบนารีจากผู้ผลิตใดก็ได้ รวมถึงปลอมตัวเป็นไบนารีของแอปเปิลเอง

การโจมตีนี้อาศัยไฟล์ Fat/Universal ที่ในหนึ่งไฟล์สามารถมีไบนารีสำหรับซีพียูหลายสถาปัตยกรรมอยู่ในไฟล์เดียวกันได้ โดยแฮกเกอร์จะนำไฟล์ที่เซ็นลายเซ็นดิจิตอลที่ไม่ได้รับการยอมรับไปเซ็นไบนารีของตัวเองเอาไว้ จากนั้นหาไบนารีที่เซ็นโดยผู้ผลิตที่ได้รับความเชื่อถือมาเชื่อมไฟล์เข้าด้วยกัน จากนั้นไปปรับค่าประเภทซีพียูของไบนารีที่น่าเชื่อถือให้ผิดเพี้ยนไป เมื่อระบบปฎิบัติการรันก็จะรันตัวไบนารีของแฮกเกอร์เสมอ

การที่ไบนารีรันตามประเภทซีพียูที่ตรงกับเครื่องไม่ใช่ช่องโหว่ของระบบปฎิบัติการแต่อย่างใด แต่ซอฟต์แวร์ตรวจสอบความปลอดภัยไบนารี เช่น VirusTotal เรียกใช้ฟังก์ชั่น SecCodeCheckValidity

ที่มีพฤติกรรมมาตรฐานค่อนข้างแปลก คือตรวจสอบความถูกต้องของไบนารีทุกไบนารีและตรวจสอบความน่าเชื่อถือของใบรับรองไบนารี เฉพาะไบนารีแรกเมื่อไบนารีแรกถูกรับรองอย่างถูกต้องก็จะให้ผ่านไป

ทีมงานแจ้งแอปเปิลไปตั้งแต่ต้นปีที่ผ่านมา และแอปเปิลได้ปรับปรุงเอกสารการพัฒนาให้ชัดเจนยิ่งขึ้น โดยการเรียก SecCodeCheckValidity

และต้องการให้ตรวจสอบถูกไบนารีให้ครบถ้วน ต้องใส่ flag kSecCSCheckAllArchitectures

และ kSecCSStrictValidate

ไว้ด้วย

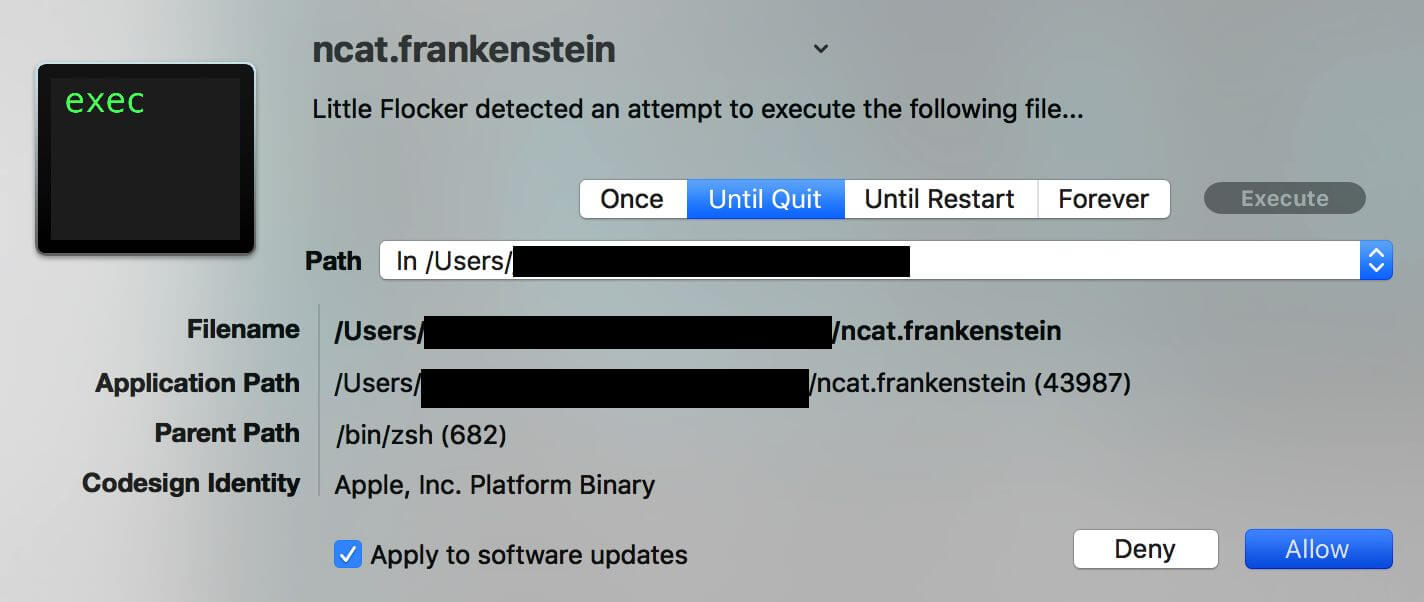

ช่องโหว่นี้กระทบซอฟต์แวร์และบริการเช่น VirusTotal, Google molcodesignchecker, Facebook OSQuery, LittleSnitch, F-Secure xFence, Objective-See TaskExplorer, Yelp OSXCollector, Cb Response

ที่มา - Okta

Comments

มัลแวร์ถูกหลอกว่าเป็นซอฟต์แวร์ของแอปเปิลได้ => ถูกมัลแวร์หลอกว่าเป็นซอฟต์แวร์ของแอปเปิลได้ ?

ดิจิตอล >> ดิจัทัล