update: แถลงจาก AIS

นักวิจัยพบล็อก DNS และ Netflow ของ AIS หลุดออกสู่อินเทอร์เน็ต พบ dashboard เจาะจงตรวจสอบการใช้เฟซบุ๊ก

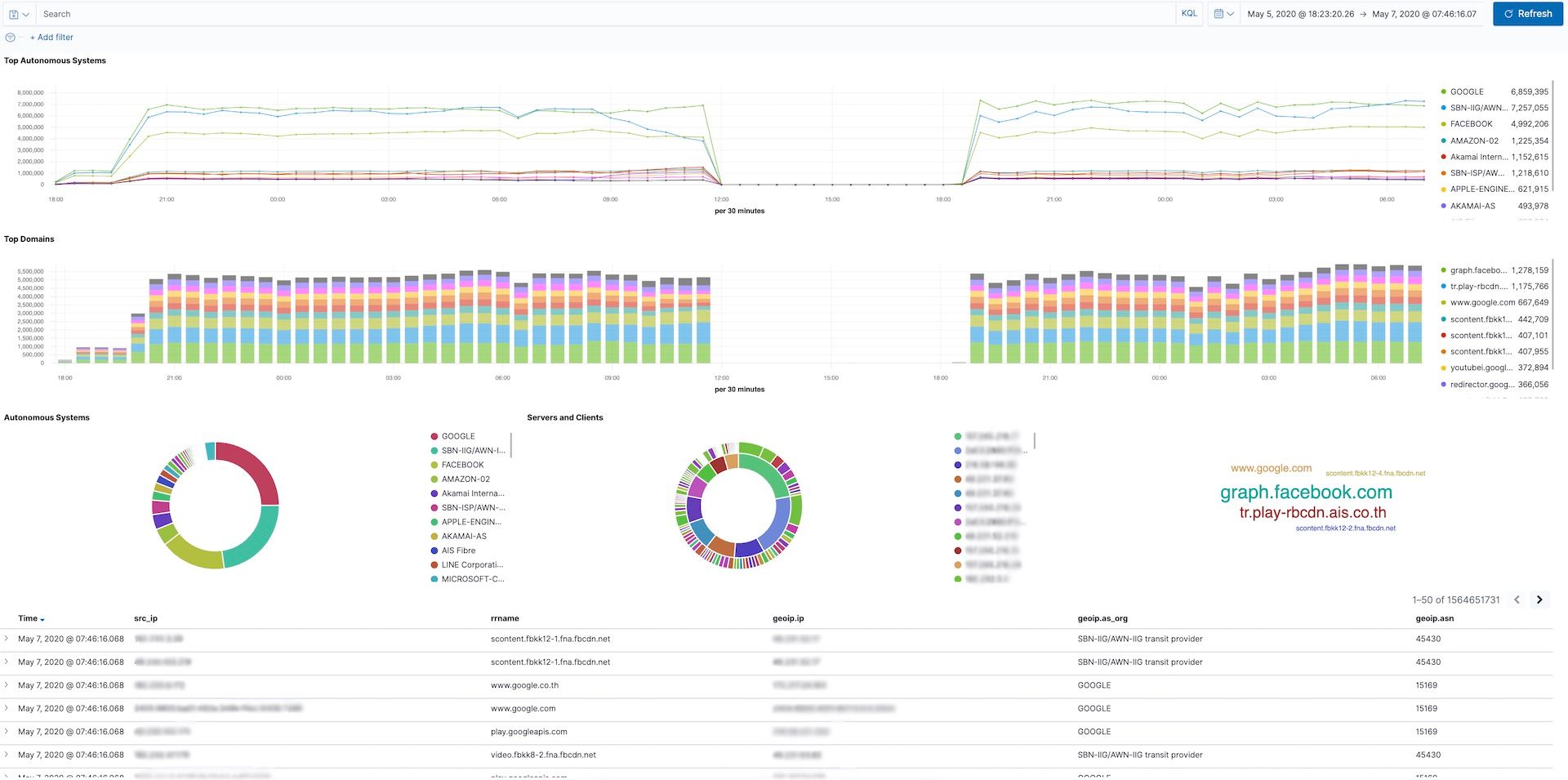

Justin Paine นักวิจัยด้านความปลอดภัยไซเบอร์รายงานการพบฐานข้อมูล Elasticsearch และหน้าจอ dashboard Kibana ที่มีฐานข้อมูลการใช้งาน DNS และข้อมูลทราฟิกอินเทอร์เน็ตแบบ Netflow รวม 8,300 ล้านรายการ

Paine ตรวจพบฐานข้อมูลนี้จากเว็บค้นหา BinaryEdge และ Shodan โดย BinaryEdge พบว่าฐานข้อมูลเข้าถึงจากอินเทอร์เน็ตได้ตั้งแต่วันที่ 1 พฤษภาคมที่ผ่านมา ส่วนตัวเขาเองเข้าไปพบฐานข้อมูลนี้ในวันที่ 7 โดยฐานข้อมูลมีปริมาณเอกสาร 8,300 ล้านรายการ ขนาด 4.7TB และมีข้อมูลเพิ่มเข้ามาวันละ 200 ล้านรายการ โดยได้มีการแจ้งทาง AIS และ ThaiCERT ไปจนทาง AIS ดำเนินการปิดการเข้าถึงไปแล้วเมื่อวันที่ 22 พฤษภาคมที่ผ่านมา

ฐานข้อมูลเก็บทราฟิกอินเทอร์เน็ต ระบุการเชื่อมต่อว่าหมายเลข IP ใดเชื่อมต่อไปที่ใดบ้าง และมีข้อมูลการเรียกใช้งาน DNS ว่ามีการขอ lookup ไปยังชื่อโดเมนอะไรอีกบ้าง โดยส่วนข้อมูลการใช้งาน DNS มีข้อมูลประมาณ 8 วัน (30 เมษายน ถึง 7 พฤษภาคม) รวมจำนวนการเรียกใช้ทั้งสิ้น สามพันล้านครั้ง ซึ่งจากเฉพาะข้อมูลการใช้งาน DNS นี้สามารถนำมาวิเคราะห์ได้ถึงจำนวน ยี่ห้ออุปกรณ์ รวมถึงซอฟต์แวร์และรูปแบบการใช้ชีวิตประจำวันของเจ้าของ IP นั้นๆ และเมื่อรวมกับข้อมูล Netflow แล้ว สามารถทำให้เห็นปริมาณการใช้งานได้อย่างละเอียด

ทางนักวิจัยยังพบอีกว่า ในระบบยังมีการทำหน้าดูข้อมูลการใช้งาน Facebook ไว้อย่างเฉพาะ อย่างไรก็ตาม จากที่ผู้เขียนตรวจสอบเพิ่มเติมพบว่าข้อมูลดังกล่าวเป็นข้อมูลหลังจากผ่านการ NAT มาแล้ว ทำให้มีหลาย IP ที่มีการใช้งานสูงๆ ที่น่าจะเป็น NAT Pool ใหญ่ๆ จากผู้ใช้งานหลายคน ทำให้อาจลดความจำเพาะเจาะจงของข้อมูลลงไปได้ "บ้าง"

การปล่อยให้ข้อมูลในฐานข้อมูล Elasticsearch และ Kibana รั่วไม่ใช่เรื่องใหม่ เนื่องจากค่าเริ่มต้นของซอฟต์แวร์ดังกล่าวไม่มีการป้องกันการเข้าถึงข้อมูลใดๆ แม้แต่ Microsoft ก็เคย พลาด มาแล้วเช่นกัน

ที่มา: rainbowtabl.es

หมายเหตุ:Blognone สอบถามไปยัง AIS แล้ว และได้รับคำตอบว่ากำลังอยู่ระหว่างการตรวจสอบ

Comments

สงสัยมีผู้บริหารอยากดูแต่ไม่อยาก login หรือเปล่านะ

I need healing.

ผมเคยสงสัยว่า ถ้าข้อมูลเหล่านี้รัฐเองเป็นคนถือไว้ในมือจะเกิดอะไรขึ้น

น่าจะเมื่อย

555

ทำไมท่านมาลดดีกรีการ discuss ที่ดุเดือดของคอมเม้นต์นี้แบบนี้กันล่ะ 555555

ห้าๆๆๆ ฮาเกิ๊น

ใช้ DNS over HTTPS จะรอดจากการติดตามไหมนิ

ถ้าปลายทางไม่ใช่ของ AIS ก็รอดครับ

จะรอดจากเก็บข้อมูล DNS server เพราะไปใช้ DNS server คนอื่น

แต่ข้อมูลและรูปแบบการเชื่อมต่อ เช่น IP เครื่องปลายทาง เวลาที่เชื่อมต่อก็ยังเห็นอยู่ดี อยากได้ต้องมุดเข้า VPN หรือ TOR อีกที

ข้อมูลนี่คือข้อมูลรวมเน็ตมือถือและเน็ตบ้าน ของ AIS เลยใช่ไหมครับ?

หรือว่าแค่เน็ตมือถือย่างเดียว?

~ HudchewMan's Station & @HudchewMan ~

ดูจากสภาพ น่าจะทั้งคู่ครับ เพราะต้นทางมีดักทราฟิกได้ส่วน ESET ด้วย

Coder | Designer | Thinker | Blogger

ขอบคุณครับ :)

~ HudchewMan's Station & @HudchewMan ~

ถ้าของผม คงจะมีแต่ myreadingmanga น่ะนะ 55555 (ห้ามค้นหา ผมเตือนแล้วนะ)

ที่น่าสนใจ คือ มี dashboard ที่ไว้ดู Facebook โดยตรงนี่แหละ ผมสงสัยว่า เขาจะค้นไปทำอะไร ในเมือทราฟิกมันผ่าน HTTPS หมด เขาจะอ่านอะไรข้างใน หรือแค่หาสถิติการใช้ Facebook ในแต่ละพื้นที่เฉย ๆ หรือว่าเก็บ 3rd party redirect ไว้ทำโฆษณา

น่าจะเชื่อเจ้าของโพสต์ ?

ผมคิดว่าเขามี key ที่สามารถถอดรหัสได้ครับ (จากหลายๆ ข่าวที่ตำรวจจับผู้ร้ายได้จากการโพส Facebook)

อันนี้คิดว่า คาดการณ์เกินข้อเท็จจริงไปหน่อยครับ Cert ของ FB นี่ถ้ามีใครได้ไปไม่ใช่แค่เรื่องระดับประเทศแน่ๆ

จับคนโพสได้จำนวนมากวิธีการก็บ้านๆ กว่ามาก ทัก inbox กันง่ายๆ ก็ได้ผลกันบ่อยครั้ง

lewcpe.com , @wasonliw

เทคนิคประแจ 5 ดอลล่า

สำหรับคนที่งงนะครับ

ที่มา

โลกความเป็นจริงมันไม่ได้ง่ายแบบนั้นครับ การที่คุณได้ tls cert ออกมา (ซึ่งยากมาก) แล้วไงต่อ ตั้ง mitm server โดยไม่มีใครรู้ตัว พฤติกรรมไม่เปลี่ยนไป อยู่ดีๆ latency สูงขึ้น จะโยก route ดูดทราฟิกบางวงของเฟซบุ๊กให้ผ่านเน็ตเวิร์คของรัฐบาล?

ทั้งหมดนี้ทำโดยหวังว่าจะไม่มีใครสังเกตเห็น?

อย่างในข่าวนี้เอง Elasticsearch ที่ไม่เคยประกาศที่ไหน ไม่มีลิงก์ไหนในอินเทอร์เน็ตมาก่อน ยังมีคนเจอ พวก BGP มีคนส่องกันทุกวัน โดยเฉพาะวงเฟซบุ๊ก

lewcpe.com , @wasonliw

ผมหมายถึงอันนี้น่ะครับ

คนคิดหนักวิตกกันว่ารัฐคงมีแอบมี cert ของเฟซบุ๊คทวิตเตอร์แน่ๆ แต่จริงๆรัฐ social engineering (ประแจ 5$) เอา

อ่อ เข้าใจล่ะครับ

lewcpe.com , @wasonliw

ของไทยน่าจะเรียกว่าขุดบ่อล่อปลามากกว่านะครับ

ทักชวนคุย อ้างเป็นเพศตรงข้าม(ไม่ก็ใช้ fb ของเพื่อนที่โดนจับไปก่อนแล้วยอมให้ pass มาสวมรอย) แล้วส่ง link เวบปลอม(ชื่อคล้ายๆเหมือนพวกphishing) ให้กด ได้ ip มาละ -_-"

ผมก็สงสัยเหมือนกันว่าจะเจาะจง facebook ไปทำไม?

ของผมมีแต่ hitomi ถถถถถ

The Dream hacker..

ของผมอันนี้บวกกับเว็บเอ็นเห็นไต๋ไปอีกหนึ่งอัน

ด้วยความที่เป็นสายเมะ เห็นชื่อน่าจะเกี่ยวกับมังงะเลยอยากรู้อยากเห็น กดเข้าไปดูถึงกับอึ้ง.... ผมขอโทษที่ไม่เชื่อคำเตือน T_T

กำลังสงสันเลยว่า AIS ส่ง SMS มาทำไม

** กลุ่มบริษัทAIS ให้คุณมั่นใจในการดูแลข้อมูลของคุณอย่างต่อเนื่อง โดยได้ปรับปรุงข้อตกลงเงื่อนไขการให้บริการฯ เพิ่มเติมสิทธิหน้าที่ของบริษัทและผู้ใช้บริการตาม"พรบ.คุ้มครองข้อมูลส่วนบุคคล"เรียบร้อยแล้ว เพราะข้อมูลของคุณสำคัญ ขอให้มั่นใจเราดูแลดีที่สุดเพื่อคุณ ais.co.th/PDPA **

Opensource - Hackintosh - Graphic Design - Scriptkiddie - Xenlism Project

ได้รับเหมือนกันครับ TT^TT

เทคโนโลยีไม่ผิด คนใช้มันในทางที่ผิดนั่นแหละที่ผิด!?!

ผมได้ 2 รอบละครับ...

Coder | Designer | Thinker | Blogger

ตอนนี้3BB ไม่ค่อยมีข่าวฉาวเท่าไหร่

จะสอดคล้องกับอะไรสักอย่างที่เลื่อนไปปีหน้าแล้วรึเปล่านะ

นอกจากพลาดเอง ก็ขอมโนต่อหน่อย ว่าแอบเปิดให้หน่วยงานไหนเข้าถึงหรือเปล่า? ยิ่งในภายใต้พรก.ฉุกเฉินซะด้วย

ค่ายอื่นก็เถอะ ตอนรปห.นี่...แบก...มานั่งเฝ้าห้องcontrol เลยล่ะ

ส่วนเรื่องอ่านเนื้อหาที่เข้าไม่ได้เพราะ encrypt กลางทางแล้วก็จริง แต่มันใช้ตีกรอบได้ครับ เคยอ่านเคสการสืบสวน จับแกนนำทางการเมือง ที่หลบซ่อนตัวคนนึง เขาใช้การตีกรอบ จากกลุ่มclient(จากเนทมือถือที่ยืมมาจากคนอื่นอีกที)ที่มี การเข้าเวบไซต์นึงในช่วงเวลาเดียวกัน(แต่ไม่รู้หรอกว่าเพื่อpost หรือทำอะไร) จนตีกรอบลงมาได้ระดับโซนจังหวัด แล้วส่งสายสืบไปจนเจอ

อ่านใน blognone ก็ไม่ได้คิดอะไร นึกว่าเรื่องเล็กๆ ข่าวข้อมูลหลุดมีมาบ่อยๆ พอไปดูเว็บไซต์อื่นๆ อ้าว ข่าวนี้ดังไปทั่วโลกแล้ว เรื่องใหญ่มาก!

ถามเพิ่ม อันนี้เฉพาะเน็ตมือถือหรือเน็ตบ้านด้วย

พึ่งไปอ่าน link ต้นทางอีกที

...ทำไมเรื่องพวกนี้ผู้ให้บริการอินเตอร์เน็ตถึงได้ให้ความสำคัญต่ำนะ ต้องให้หน่วยงานอื่น(ที่มีอำนาจสูงกว่า?)มาจัดการอีกที

มีเรื่องนึงที่อยากรู้คือติดต่อไปที่ช่องทางไหนด้วยครับ

เพราะเท่าที่สัมผัสมา ช่องทางติดต่อแบบ public ของโอเปอเรเตอร์ในไทยส่วนใหญ่จะเป็นอันเดียวกับคอลเซนเตอร์ซึ่งถ้าแจ้งเรื่องแบบนี้เข้าคอลเซนเตอร์ก็เชื่อได้ว่าไม่เข้าใจ และไม่น่าจะส่งต่อไปหาน่วยงานที่รับผิดชอบแน่ๆ

ถ้าเป็นอย่างที่คิด โอเปอเรเตอร์ในไทยอาจจะต้องจัดช่องทางติดต่อไปยังฝ่ายเทคนิคสำหรับกรณีแบบนี้เพิ่มด้วยละครับ