ทีมความปลอดภัยไซเบอร์ของไมโครซอฟท์ ออกรายงานความเคลื่อนไหวของกลุ่มแฮ็กเกอร์ LAPSUS$ ที่กำลังดังในตอนนี้ หลังเจาะข้อมูลของบริษัทชื่อดังหลายแห่ง เช่น NVIDIA , Samsung , Okta รวมถึง ไมโครซอฟท์เองด้วย

ไมโครซอฟท์บอกว่าจากการสอบสวนภายใน พบว่ามีบัญชีของพนักงานถูกเจาะ 1 รายเท่านั้น และแฮ็กเกอร์ไม่ได้ข้อมูลอื่นขององค์กรไป นอกจากข้อมูลในบัญชีของพนักงานคนนั้น

ไมโครซอฟท์ยังให้ข้อมูลว่า แพทเทิร์นการโจมตีของ LAPSUS$ ชัดเจนมากว่าเริ่มจากการหลอก phishing พนักงานขององค์กรเป้าหมาย โดยศึกษาโครงสร้างองค์กร กระบวนการภายใน สายสัมพันธ์กับคู่ค้าขององค์กรแห่งนั้นๆ แล้วพยายามหลอกพนักงานด้วยการขึ้นข้อความยืนยัน multifactor authentication (MFA) ปลอมๆ และโทรหาฝ่าย help desk ขององค์กรให้รีเซ็ตรหัสผ่านบัญชี

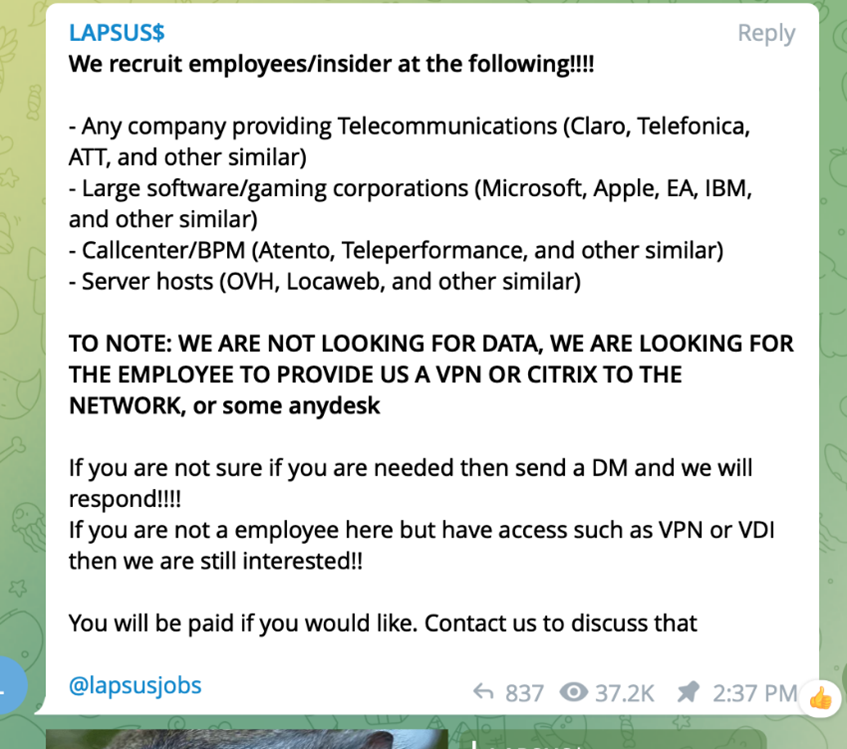

เมื่อได้บัญชีพนักงานมาแล้ว LAPSUS$ จะใช้วิธีการหลายอย่างเพื่อเข้าถึงระบบภายในองค์กร เช่น หา session token หรือรหัสผ่านเข้าระบบ VPN, RDP, VDI โดยบางกรณีถึงขั้นจ่ายเงินให้พนักงานคนใน เพื่อซื้อรหัสผ่านเลยด้วยซ้ำ (ดูภาพประกอบ) พอเข้าระบบได้ลึกขึ้นเรื่อยๆ ก็อาจเข้าถึง Jira, Gitlab, Confluence ผ่านช่องโหว่ของซอฟต์แวร์เหล่านี้อีกที

อีกเทคนิคที่น่าสนใจคือ LAPSUS$ เลี่ยงระบบตรวจจับการแฮ็ก ที่ใช้วิธีดูจากพิกัดของผู้ใช้งาน (เช่น บริษัทเอเชีย ถ้ามีคนล็อกอินจากอเมริกาใต้ถือว่าผิดสังเกต) ด้วยการใช้ NordVPN แล้วเลือกจุดออก (egress) ในภูมิภาคเดียวกับบริษัทเป้าหมาย ทำให้สามารถเลี่ยงระบบตรวจจับของหลายองค์กร ที่มีข้อยกเว้นเรื่องภูมิภาคให้เป็นพิเศษ

ไมโครซอฟท์แนะนำวิธีป้องกันตัวว่า องค์กรควรเข้มงวดการยืนยันตัวตนด้วย MFA มากขึ้น ใช้วิธีการยืนยันที่ปลอดภัยสูง (เช่น FIDO Tokens หรือ Authenticator) และหลีกเลี่ยงการยืนยันตัวตนที่ต้องใช้เครือข่ายโทรศัพท์ (เช่น SMS หรือการโทร)

ที่มา - Microsoft

Comments

"DEV-0537 is also known to exploit vulnerabilities in Confluence, JIRA, and GitLab for privilege escalation," Microsoft explains in their report.

"The group compromised the servers running these applications to get the credentials of a privileged account or run in the context of the said account and dump credentials from there."

ไม่น่าจะใช้คำว่า แค่ดนเดียว กับเหตุการณ์นี้ได้นะครับ