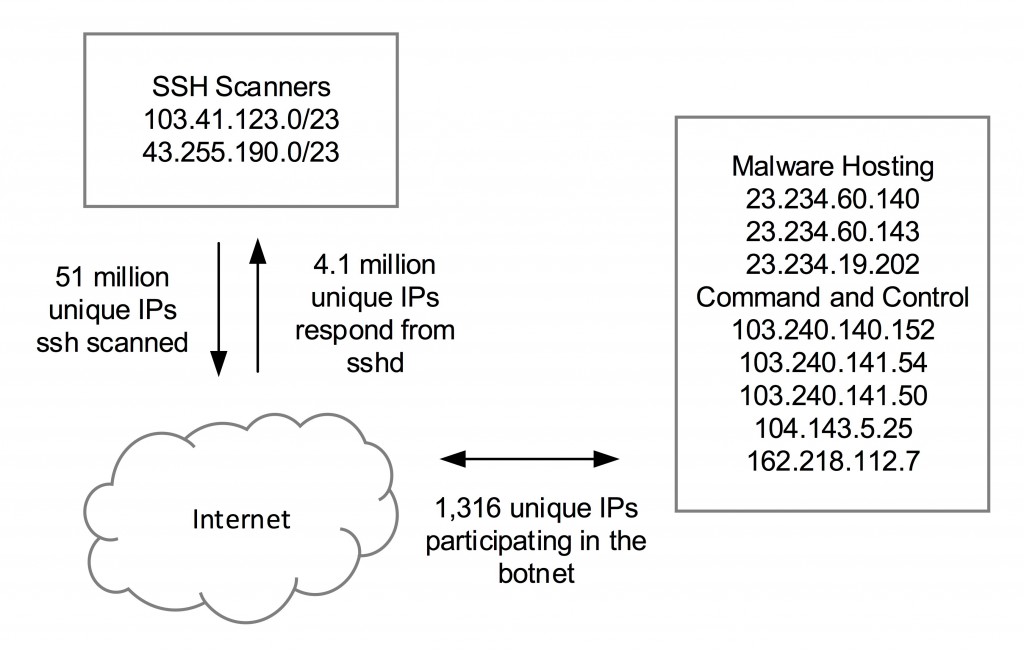

Level 3 ผู้ให้บริการเครือข่ายข้ามทวีปรายใหญ่ (ที่ เคยถูกสงสัยว่าเป็นผู้ร่วมมือกับ NSA ) ออกมาประกาศความร่วมมือกับ Cisco Talos Group ตรวจสอบพฤติกรรมของเครื่องบนเครือข่ายสองวงต้องสงสัย คือ 103.41.125.0/23 และ 43.255.190.0/23

สองเครือข่ายนี้มีปริมาณข้อมูลเป็น SecureShell (SSH) ถึง 35% ของทั้งโลก และเมื่อทีมงานทดสอบตั้งเครื่องล่อแล้วปล่อยให้สแกนรหัสผ่านสำเร็จ ก็พบพฤติกรรมติดต่อกลับไปยังเครื่องแม่แล้วดาวน์โหลดมัลแวร์มาติดตั้ง

ทาง Level 3 ตรวจสอบอยู่พักใหญ่ก่อนจะตัดสินใจตัดทราฟิกทั้งหมดจากทั้งสองวงในวันที่ 7 เมษายนที่ผ่านมา พร้อมกับติดต่อไปยังผู้ให้บริการรายอื่นๆ ให้ตัดเครือข่ายทั้งสองวงนี้ออกไปด้วย

ทาง Level 3 แนะนำว่าผู้ที่ตั้งเซิร์ฟเวอร์ไม่ควรเปิดให้ล็อกอินด้วย root ผ่านทาง SSH, พิจารณาเปิด SSH ที่พอร์ตไม่มาตรฐาน, และตั้งนโยบายไฟร์วอลที่ดีพอสำหรับตอบโต้การสแกนรหัสผ่าน

ไอพีที่เกี่ยวข้อง รวมถึงเซิร์ฟเวอร์ควบคุมมีรายการอยู่ในที่มา

ที่มา - Level 3

Comments

"ไม่ควรเปิดให้ล็อกอินด้วย root ผ่านทาง SSH, พิจารณาเปิด SSH ที่พอร์ตไม่มาตรฐาน, และตั้งนโยบายไฟร์วอลที่ดีพอสำหรับตอบโต้การสแกนรหัสผ่าน"

ปิดการ Authenticate ทุกแบบแล้วเหลือไว้แค่ pubkey อย่างเดียวน่าจะดีกว่านะ

ของผมเปิดเฉพาะ public key และให้เข้าได้จากกลุ่ม ip ที่ office เท่านั้น

ระวังเจอ DSA-1571 อีกรอบครับ

lewcpe.com , @wasonliw

ผมใช้ PermitRootLogin without-password น่าจะเวิคสุดละ

แบบนี้สินะที่เรียกว่าวาง honey pot ล่อให้ malware เข้ามาติดกับเพื่อศึกษาพฤติกรรม

เครื่องผมใน Digital Ocean พออ่าน log นี่มีคนพยายาม login ตลอดเวลาเหมือนกัน