บริษัทความปลอดภัย CloudStrike ออกมาเตือนภัยช่องโหว่ใหม่ที่ตั้งชื่อว่า Venom มีผลกระทบกับซอฟต์แวร์ virtualization ฝั่งโอเพนซอร์สหลายตัว เช่น Xen, KVM, QEMU

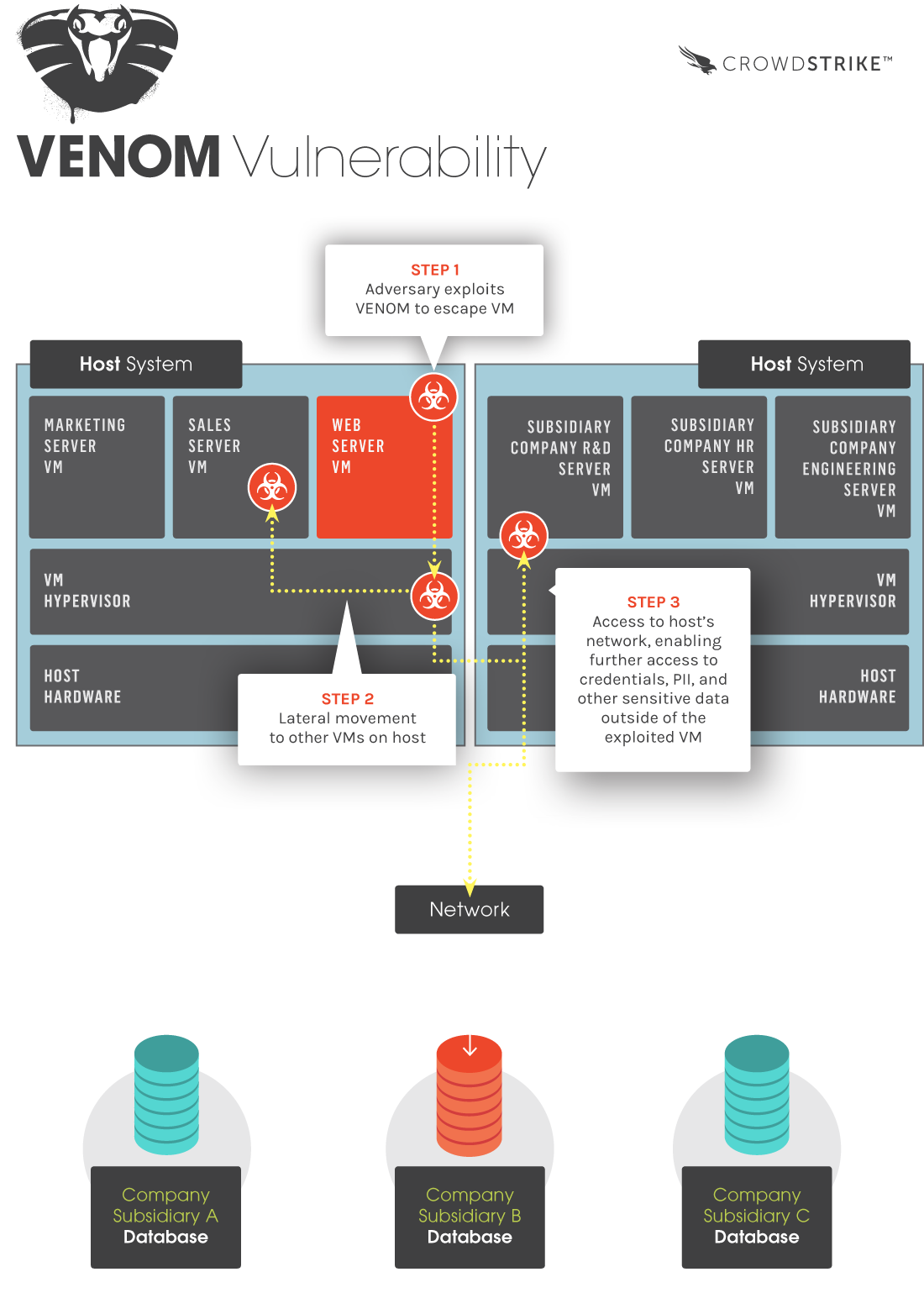

ช่องโหว่นี้ช่วยให้แฮ็กเกอร์สามารถเจาะทะลุระบบปฏิบัติการ Guest OS ออกมายัง Host OS ได้ ซึ่งทำให้สามารถขยายผลเข้ามายังเครือข่ายภายในองค์กรได้อีกต่อหนึ่ง (การจำกัดความเสียหายไว้แค่ VM จึงไม่ปลอดภัยอีกต่อไป เพราะเจาะทะลุ VM ได้)

ช่องโหว่ Venom เกิดจากโค้ดจำลองการทำงานของฟล็อปปี้ดิสก์ ที่ซอฟต์แวร์ virtualization หลายตัวใช้งานร่วมกัน โค้ดต้นทางมาจากโครงการ QEMU ในปี 2004 แต่ก็ถูกนำมาใช้ใน Xen และ KVM ด้วย (ส่วนค่ายอื่นอย่าง VMware หรือ Hyper-V ไม่ได้รับผลกระทบ)

ความร้ายแรงของช่องโหว่นี้เกิดจากโค้ดส่วนนี้จะถูกเพิ่มเข้ามาใน VM เป็นค่าดีฟอลต์ (VM จะมีฟล็อปปี้ดิสก์เสมอเป็นค่าดีฟอลต์) ทำให้โอกาสที่เครื่องจะโดนโจมตีมีเยอะขึ้นมาก อย่างไรก็ตาม CloudStrike บอกว่ายังไม่พบข้อมูลการโจมตีที่ใช้ช่องโหว่นี้

ตอนนี้ซอฟต์แวร์ทุกรายออกแพตช์แก้กันหมดแล้ว รวมถึงดิสโทรลินุกซ์ที่มีแพ็กเกจซอฟต์แวร์เหล่านี้ ทั้ง Red Hat, Ubuntu, Debian, Suse ใครใช้อยู่ก็ตามไปอัพเดตกันด่วนครับ

ที่มา - Venom , Ars Technica

Comments

จุดหนึ่งที่อยากเสริมคือ hacker/malware จะต้องมี admin/root right ของ OS บน VM ก่อนนะครับถึงจะสามารถใช้ VENOM ทะลุออกไป VM ตัวอื่นๆ กับลงมา hypervisor ได้

และ Venom ---> VENOM นะครับ

อ่านผ่านๆ นึกว่า กระทบ X-men

พี่คล้าวดาบใหญ่เตือนดร.ชาร์ล เซเวียร์?

เทคโนโลยีไม่ผิด คนใช้มันในทางที่ผิดนั่นแหละที่ผิด!?!