Project Zero ของกูเกิลแจ้งเตือนว่าเซิร์ฟเวอร์ตรวจสอบข้อมูลของ FireEye มีช่องโหว่ทำให้แฮกเกอร์สามารถส่งโค้ดขึ้นไปรันบนเซิร์ฟเวอร์ได้ ช่องโหว่นี้มีความร้ายแรงสูงและทาง FireEye ปล่อยอัพเดตตั้งแต่ไม่กี่ชั่วโมงหลังได้รับแจ้ง หากใครไม่ได้เปิดระบบอัพเดตอัตโนมัติไว้ควรเร่งอัพเดต

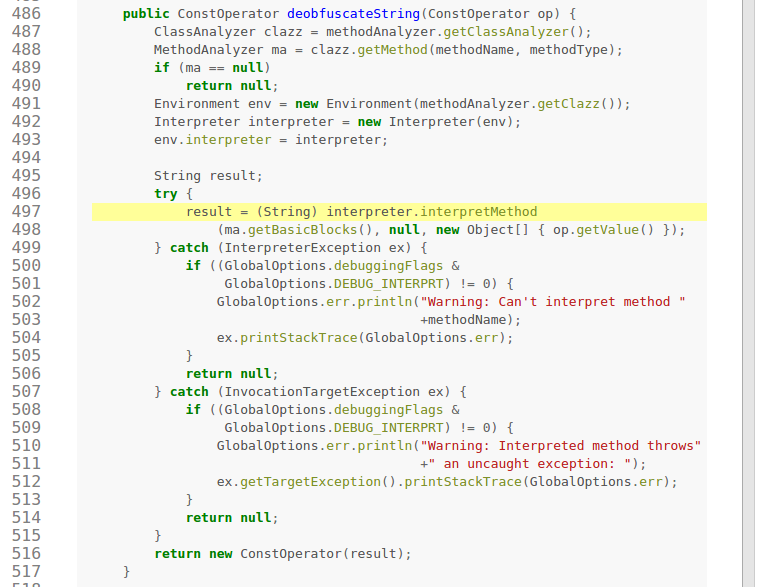

ช่องโหว่อยู่ในส่วนการตรวจสอบไฟล์ .jar ของ FireEye ที่ดีคอมไพล์โค้ดออกมาตรวจสอบ และหากพบว่าโค้ดมีความพยายามซ่อนสตริง ตัวดีคอมไพล์จะพยายามรันโค้ดเพื่อดึงเอาสตริงออกมา แนวทางนี้กลายเป็นช่องทางให้แฮกเกอร์สามารถสร้างไฟล์ jar เพื่อกระตุ้นให้ FireEye รันโค้ดที่ต้องการ

โค้ดนี้จะรันในผู้ใช้ mip ของไฟร์วอล ทาง Project Zero ยังพบช่องโหว่อีกช่องที่ทำให้โค้ดที่รันนี้สามารถยกระดับขึ้นเป็น root ได้โดยง่าย (บั๊กนี้ยังไม่เปิดเผยเนื่องจากทาง FireEye ขอเวลาแก้ไขเพิ่มเติม)

อัพเดต Security Content เวอร์ชั่น 427.334 แก้ปัญหานี้แล้ว และปล่อยอัพเดตมาตั้งแต่วันที่ 7 ที่ผ่านมา

ที่มา - FireEye , Project Zero

Comments

ของที่ บ. เป็น

Security Content เวอร์ชั่น 431.280

ละครับ ^___^

ที่ต้องกร => ที่ต้องการ