การโจมตี KRACK ทำให้การเชื่อมต่อ Wi-Fi แบบ WPA2 ที่เคยเชื่อกันว่าปลอดภัย กลับกลายเป็นมีช่องโหว่ร้ายแรงจนเปิดทางให้แฮกเกอร์สามารถอ่านข้อความภายในการเชื่อมต่อได้ นักวิชาการวิทยาการเข้ารหัสลับ (cryptographer) ชื่อดังอย่าง Matthew Green ก็ออกมาแสดงความเห็นว่าทำไมช่องโหว่ร้ายแรงระดับนี้จึงสามารถหลุดรอดได้เป็นเวลานานถึง 14 ปีเต็ม (ตัวมาตรฐานออกมาตั้งแต่ปี 2004)

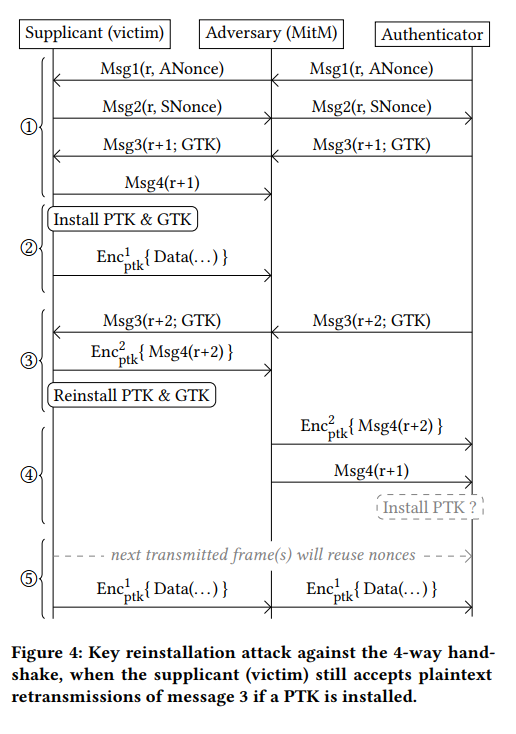

กระบวนการเข้ารหัสใน WPA2 อนุมานว่าค่า nonce ที่ใช้ในการเข้ารหัสต้องไม่เคยซ้ำกันเลยตลอดการเชื่อมต่อ (ไม่เกิน 2^48 แพ็กเก็ต หากเกินนั้นต้องสร้างกุญแจใหม่) การโจมตี KRACK บังคับให้ access point (AP) ส่ง Pairwise Transient Key (PTK) ซ้ำกันหลายๆ ครั้ง ด้วยการปิดกั้นแพ็กเก็จ ACK จากเครื่องลูกข่ายไปยัง AP เครื่องลูกข่ายที่ได้รับ PTK ซ้ำ จะรีเซ็ตค่า nonce และส่งข้อมูลใหม่อีกครั้ง การส่งข้อมูลต่างจากเดิมด้วยค่า nonce เดิมทำให้คนร้ายสามารถถอดรหัสข้อมูลได้ในที่สุด

ตัวมาตรฐานกระจายอยู่ในเอกสารมาตรฐานหลายชุด โดยกรณีนี้มาตรฐานที่เกี่ยวข้องคือ IEEE 802.11i และ 802.11r (การ roaming ข้าม access point) การกำหนดมาตรฐานและโค้ดมักแยกจากกัน Windows และ iOS นั้นไม่สามารถโจมตีผ่านการเชื่อมต่อ Wi-Fi ปกติได้ เพราะ ไม่รองรับการส่ง PTK ซ้ำ แม้จะไม่ตรงตามมาตรฐาน 802.11i แต่ก็ทำให้รอดจากการโจมตี KRACK แต่เมื่อมีการย้าย AP กลับสามารถโจมตีได้ตามกระบวนการในมาตรฐาน 802.11r

Green ระบุว่าปัญหาสำคัญคือการเข้าถึงเอกสารของ IEEE ทำได้ยากลำบาก ขณะที่มาตรฐาน IETF สามารถอ่านได้ฟรีจากอินเทอร์เน็ต เอกสาร IEEE มีราคาแพงและกระบวนการร่างมาตรฐานก็ปิดลับ (IEEE เปิดให้นักวิจัยเข้าถึงมาตรฐานบางส่วนได้ฟรี แต่ต้องลงทะเบียนก่อนและต้องรอหลังมาตรฐานออกตัวจริง 6 เดือน) ตัวมาตรฐานเองก็เขียนไม่ดีนัก กระจัดกระจายไปมาระหว่างการบรรยายพฤติกรรมกับโค้ดตัวอย่าง

รายงานวิจัย KRACK เองก็ระบุว่าเอกสารมาตรฐานไม่ได้ระบุพฤติกรรมต่างๆ อย่างชัดเจน เมื่อทดสอบระบบปฎิบัติการต่างๆ ก็มีความแตกต่างกันออกไป

Bruce Schneier ผู้เชี่ยวชาญด้านความปลอดภัยข้อมูลก็แสดงความเห็นว่า การโจมตี KRACK ถือว่า "เจ๋ง" (brilliant) เพราะเมื่อมีคนชี้ว่าโจมตีได้แล้วก็มองออกได้ง่ายมาก แต่ตัวมาตรฐานอยู่มาได้นับสิบปีโดยไม่มีใครรู้ตัวว่ามีช่องโหว่

ที่มา - Matthew Green

Comments

คนที่เปิดเผยช่องโหว่นี้ เปิดเผยเพราะคนเขาจะไม่ใช้ wpa2 กันแล้ว หรือใช้ประโยชน์จากช่องโหว่นี้มาเยอะแล้ว หรือเปล่าครับ

ตอนนี้ใน AP ต่างๆก็ไม่ได้มีอะไรดีกว่านี้นี่ครับ

I need healing.

โดยทั่วไปนักวิจัยเปิดเผยเพราะ "มันมี" ช่องโหว่ครับ

มีก็คือมี โหว่ก็คือโหว่ จะมีตัวใหม่มาแทนหรือไม่มันก็มีช่องโหว่อยู่ดี

ส่วนว่าใช้ประโยชน์มันมาก่อนแล้วไหม อันนั้นต้อง "จินตนาการ" เอาเองครับ

lewcpe.com , @wasonliw

สรุปคือ ถ้าเอกสารเขียนมาดีกว่านี้ ก็คงโดนโจมตี ...เอ๊ย โดนแก้ไขไปนานแล้ว

เห็นประโยชน์ของการเขียนมาตรฐานไม่ดีขึ้นมาทันทีเลยแฮะ

Jusci - Google Plus - Twitter

Springer ด้วยเปล่า 555+

อันนั้นไม่ใช่มาตรฐานที่จะบังคับใช้เป็นวงกว้างน่ะครับ (แต่ก็มีประเด็นเรื่องการใช้เงินสาธารณะทำวิจัย ซึ่งเป็นอีกเรื่อง)

lewcpe.com , @wasonliw

NSA น่าจะรู้นานแล้วใช่ไหม แล้วก็ใช้มานานแล้วหรือเปล่านะ