Ruby 0

[ネットワーク] カテゴリの記事

全14件 (14件中 1-14件目)

1

-

シン・テレワークシステム

NTTとIPAの「シン・テレワークシステム」はラズパイだった。1ユーザーあたり月14円で運用可能、NTT 東日本 - IPA 「シン・テレワークシステム」 - 2020/05/14 大規模アップデートと成果の中間報告を読んだ。こういうのは、便利だけど、セキュリティ的にはやっかいな存在ではある。それでも、NTT 東日本 - IPA 「シン・テレワークシステム」 - エンタープライズ環境用ポリシー規制サーバー機能まで実装されて、すばらしい。そもそも使えないようにしたければ、利用禁止規制の仕組みで、社内システム内のすべての端末から、社員が「シン・テレワークシステム」 を利用することを規制することを希望される会社様におかれましては、以下の手続きをご利用ください。固定 IP アドレスを指定していただいて規制依頼をいただければ、IPA サイバー技術研究室において、中継ゲートウェイに登録をいたします。登録が完了すると、「当該 IP アドレスをサーバーとする通信」、「当該 IP アドレスをクライアントとする通信」の両方が利用できなくなり、以下のようなエラーメッセージが表示されます。ということが可能。このシステム、実は私も使ってみているのだが、かなり快適に使える。Google の remotedesktopよりも快適で、リモートデスクトップで普通につないでいるのと、それほど変わらず利用できる。こういうのを使いながら、セキュリティちゃんとしなきゃって、いつも思うのだけど、利便性優先で、なかなか手が回らない。

2020.05.16

コメント(0)

-

自宅のインターネット接続を v6 プラスにした

最近、インターネット接続がやたらと遅く感じるようになったので、v6プラスサービスに申込み、自宅のネットワーク環境を少しだけ変えた。VDSL 接続のマンションタイプなので、IPoE は使えず PPPoE なので、あまり速くならないかなとも思ったのだが、信じられないほど速くなった。VDSL だと最大でも 100Mbps なのだが、かなり快適度が上がった。速度測定でも 90Mbps 以上出た。追加料金も必要なかったし、早くやればよかった。まあ、遅くても、それほど不自由はなかったのだけど。Arch Linux の pppd の設定をして、PPPoE で接続できるようにした。IPv6 なども参照。IPv6でIPv4通信をするv6プラスでできる事できない事V6プラスでできないことを明確にして回避できることを考える

2019.10.03

コメント(0)

-

EdgeRouter X を買った

しばらく前なのだが、Ubiquiti Networks の EdgeRouter Xを買った。価格は 1万円ぐらいだったかな。買って放置してあったのを使い始めた。UNMS も使ってみようかと。それにしても、かなり前に そろそろ Vyatta でも使いながら IPv6 のお勉強をちゃんとしようかな (2011/02/16) と Vyatta を触ってみたりもしたが、それから、8年以上たったのか。あっという間に年月が過ぎていく。。。。Vyatta もここまでで紆余曲折があったようだが(Bocade に買収されて、その後、AT&Tに買収された)、Fork の一つが EdgeRouter で使われている EdgeOS になっているのね。オープンソースの VyOS も続いているのね。あと、EdgeRouter を作っている Ubiquiti Networks には、UNMS - Ubiquiti Network Management System というネットワーク管理ツールもあって、これも使ってみたい。Cloud 版もあるので、そのあたりもネタになるかな。UNMS demo EdgeRouter X がすごいUbiquiti NetworksEdgeOS 日本語Wiki [非公式]vyos.ioちなみに、家庭で使うレベルのものだけでなく、ちゃんとしたネットワークで使えるようなものもある。Edgerouter Pro 8-8 Port router 2SFPオープンソース・ソフトウェアルータVyatta入門 実践ルーティングから仮想化まで (Software Design plusシリーズ) [ 近藤邦昭 ]Vyatta仮想ルータ活用ガイド 仮想ネットワーク設計とプライベートクラウドの構築 (Software Design plus) [ 松本直人 ]

2019.09.30

コメント(0)

-

そろそろ Vyatta でも使いながら IPv6 のお勉強をちゃんとしようかな

文字通り節目の「節分」に式典 ー IPv4中央在庫の配布終了は「通過点」、本当の枯渇に備えを で、JPNIC、国内のIPv4アドレス枯渇時期は「3~6カ月後」と予測 ー IANA中央在庫が枯渇。国内枯渇に備えた準備と対応を呼びかけ (日本における実質的な在庫枯渇時期は2011年中盤(5月~8月ごろ)になるとの予測)な今日この頃、いいかげん、IPv6 のお勉強をまともにしようかと思う今日この頃。いい加減、実環境であれこれ試せる程度の知識と経験は身につけておかないと、そのうちレガシーな人になっちゃう。まあ、一般の組織で使われるようになるにはまだ時間はあるだろうって、言っているうちに、IPv4 のアドレスが枯れてきちゃっているしね。将来の計画たてるにしたって、まともに知らなきゃどうにもならないし。とりあえず、これを参考に仮想環境を作って、そこであれこれやってみるかなと。ルータは、Vyatta を使い、PCは FreeBSD で環境を作ってみることにする。下記のサイトを参考に基本環境つくるかなぁ、と思いつつ腰が重い。FreeBSD で 6rd 環境を構築しようVyatta で 6rd 環境を構築しようVyatta は、VyattaCoreが持つ基本機能には、ルーティング、ファイアウォール、NAT、VPN、IPS、URLフィルタリング、QoS、WAN負荷分散、IPv6対応などがあります。既存の商用ルータが備えている機能はほとんど最初から入っているといっていいでしょう。Vyatta――クラウド時代の仮想ルータ活用術:導入編そして、VyattaはOSディストリビューションにDebianを採用しており、その上にルーティングデーモンである「Quagga」、ファイアウォールやNATとして動作する「iptables」、IPSやURLフィルタリングを行う「Snort」といったオープンソースソフトウェアを組み合わせて構成しています。なので、以前使ってみようと思ったが、ちょっと触って止まっていたので、再入門なのであった。ちなみに、オープンソースの Vyatta、Citrix などから1000万ドル調達(2009年6月10日) だし、ハードウェアを売っているし、有償のサポート契約もあるし、その後も、ちゃんとバージョンアップを重ねて今に至るし、米国Vyatta社がエンターテイメント・イマジニアーズ社とのパートナーシップにより日本市場での本格的なビジネス展開を発表 なので、安心して使うことができるんじゃないかな。もちろん、Community 版は無償で使える。最新の Vyatta Version 6.1 Jumps Forward with IPv6 Interoperability, Cloud Migration and Enterprise Security では、IPv6 に対応していて、あとは LLDP とかもちゃんとサポートされているところもうれしいかな。Vyatta Core 6.1Layer 2 Bridging / Cloud BridgingStateful Firewall/NAT FailoverLLDP - Link Layer Discovery ProtocolQoS Input InterfacesPort Mirroring and RedirectionBGP Hop Count SecurityDHCPv6IPv6 BGPIPv6 SNMPGTSM BGPMore Than 120 Bug FixesVyatta Subscription EditionIPv6 Ready Logo Phase 2 CertificationConfiguration ReplicationRemote Access API EnhancementsTACACS+ Enhancementsでもって、Hyper-V の環境に入れて動かしてみようと思ったら、ネットワークが認識しないのね。調べてみると、レガシーネットワークアダプタの設定で使うか、Ubuntu を使うときのようにしないとダメ。このあたり、参考。Vyatta Virtual Router on Hyper-VUsing Vyatta Router device in HyperV (Part 1)Using Vyatta Router device in HyperV (Part 2)Using Vyatta Router device in HyperV (Part 3)Using Vyatta Router device in HyperV (Part 4)Using Vyatta Router device in HyperV (Part 5)レガシーネットワークアダプタを使わないときには、ドライバの設定をしてやる。Installing Ubuntu Server 10.10 on Hyper-V のときと同じね。cd /lib/modules/2.6.31-1-586-vyatta/kernel/drivers/staging/hv(通常のイメージを使ったのでディレクトリは virt とか入っていない) insmod hv_vmbus.koinsmod hv_blkvsc.ko insmod hv_netvsc.ko insmod hv_storvsc.ko sudo nano /etc/initramfs-tools/modules # 下記追加hv_vmbus hv_blkvscb hv_netvsc hv_storvsc update-initramfs -u reboot sudo nano /etc/udev/rules.d/69-vyatta-net.rules # 下記を追加: KERNEL=="seth*", NAME="eth%n"その他、vyatta 関連の資料vyatta.org日本Vyattaユーザー会Vyatta――クラウド時代の仮想ルータ活用術:導入編Vyatta――クラウド時代の仮想ルータ活用術:実践編さくらインターネット研究所の仮想化カテゴリの記事ソフトウェア ルータ Vyatta を試してみる。以前に比べると、具体的な設定について日本語で書かれたものなども探せば、けっこう見つかるようになってきたかもしれない。Googleで日本語のページを検索すると、42,900 件ヒットするようになってきた。Vyatta Core 6.1で簡単NATルーターVyattaのNAT設定VyattaブリッジでVlanタグ(802.1Q)のつけ外しVyatta取り合えず外へ ・PPPoEの設定FreeBSD で 6rd 環境を構築しようVyatta で 6rd 環境を構築しようまほろば工房 のようなサービスをするところも出てきているし。(Vyattaサポートサービスのご紹介。とりあえず、インストールして動かしてみたが、IPv6 関連はこれから。といって、また忘れちゃうのかな。差し迫った現実的な要求がないと、ついつい後回しになっちゃうのだよね。そして、必要になったときに慌てる。それじゃぁだめだよねw

2011.02.16

コメント(0)

-

2012年、終わりの始まりに備えて

2012年に終わりの時がくるのはほぼ確実。世界の各所が、これに備えて慌ただしく動き始めている。といっても、マヤ暦の終わりとかいう話ではなくて、IPv4 アドレスが枯渇して IPv4 時代の終わりの始まりが本格的に始まるでしょうという話。実際、2012年まで持たないけど、2012年というのは、世界で元首の交代があったりと、かなり大きな時代の変わり目になるわけだけれど、インターネットの世界でも、IPv4からIPv6への移行が本格的に強いられ始める大きな変わり目の年になりそうねと。ちなみに、IPv4 countdown を見ると、twitter で最新の情報がわかる。すでに残りアドレスは、6500万を切っているのね。112,101,256 は 41日で枯渇するので、またここで話題にチラチラと話題に上がってくるのだろう。2010年7月10日で、2億6300万程度残っていたのに、もう、あと少しで割り当て終わっちゃうのね。IPv6 については、その業界の人は、すでにずいぶん前からそのときに備えて準備し、実験を重ねてきたのだろうし、IPv4 時代から IPv6 時代への移行時期をどう切り抜けていくかについても、いろいろ議論が重ねられてきたことだろう。NTTのフレッツ光なんかでも、すでに IPv6 をエンドユーザーレベルで使ってサービスしているわけだし、IIJ なんかも、ずいぶん前から IPv6 のサービスを始めているから、インフラには破壊的問題はないとして、これから企業や政府がどう対応していくんでしょうねというところの見取り図が、まだ、あまり一般人には見えてきていない感じで。まあ、枯渇ギリギリのギリまでいって、騒ぎ始めるんでしょうかという感じか。NAT 技術でしばらくの間、切り抜けていくにしても、デュアルの時代が続くと、それはそれで両方維持しなきゃならなくてということで面倒で複雑になってしまうねぇということにもなる。日本では、今年のうちに枯渇予定のようだし、その筋の人々は、忙しい日々を送っているのだろう。IPv6検証環境(テストベッド) (2010年05月01日) みたいなことあれこれやってるのね。とはいえ、IPv6時代のセキュリティに関する検討を本格化、セキュリティWG会合のご案内 (2010年12月03日) という感じで、インフラレベルではある程度、実験実証、実用が進みつつあるとはいえ、セキュリティ上の問題はこれからいろいろ出てくるんだろうなぁ。新たなアタック方法とかもその道の人が開発中だろうし、IPv6 が本格的に使われるようになって、あれこれ問題が出てくるのだろう。アメリカはどうなっているんでしょうということで見てみると、Less Than 1 Year Until The Internet Runs Out of Addresses ( July 21, 2010) を見ると、 Vint Cerf氏のような大御所がビデオに出てきて語っている。John Curran氏、ARIN (American Registry for Internet Numbers) が語る IPv6 and Why It MattersVint Cerf氏が Chief Internet Evangelist の Google なんかは当然 Access Google services over IPv6 で対応している。Google が DNS のサービスを始めたのも、IPv6 時代のビジネスチャンスも考慮してのことなのだろう。Google Public DNS (Googleの無料パブリックDNSサービス「Google Public DNS」を使ってネットのアクセス速度を上昇させる方法)。Facebook なんかも Facebook Begins Deploying IPv6 と IPv6対応をし始めている。ちなみに Google IPv6 Implementors Conference あたり見ると、NTTやソフトバンクBB なんかの人も発表してたのね。米国の政府レベルでも、かなり本格的にセキュリティについての対応を始めているようで NIST (National Institute of Standards and Technology) の資料 IPv6 Guide Provides Path to Secure Deployment of Next-Generation Internet Protocol (January 5, 2011) “Security will be a challenge, however, because organizations will be running two protocols and that increases complexity, which in turn increases security challenges,” Frankel says. SP 800-119 describes the security challenges organizations may face as they deploy IPv6. Those challenges include fending off attackers that have more experience than an organization in the early stages of IPv6 deployment and the difficulty of detecting unknown or unauthorized IPv6 assets on existing IPv4 production networks. The publication provides information to be considered during the deployment planning process and makes recommendations to mitigate IPv6 threats.Guidelines for the Secure Deployment of IPv6 (NIST Special Publication 800-119) のようなドキュメントも公開され始めている。(Special Publications (800 Series)) 。FISMA Federal Information Security Management Act of 2002 あたりも参照。IPv6 Act Now みたいなサイトもできている。How to Deploy IPv6 Securely がネタ元。Youtube で IPv6 の説明をさがすと、けっこう沢山見つかる。An Introduction to IPv6 by James P. Early, Ph.D.IPv4アドレス枯渇まであと4ヶ月 ~あなたのWebサービスは生き残れますか?jus研究会福岡大会「IPv4アドレス在庫枯渇とIPv6移行」マスタリングTCP/IP(IPv6編)価格:3,570円(税込、送料別)【送料無料】IPv4アドレス枯渇対策とIPv6導入価格:2,730円(税込、送料別)

2011.01.10

コメント(0)

-

CISCO が WiMax 撤退らしい

Cisco Quits WiMax Business、Cisco quits WiMax radio business あたりを参照。WiMax を捨てて、LTE (Long Term Evolution) に専念するようだ。LTE導入機運、世界の情勢は? NECの宮原主席技師長に聞く を見ると、チャイナモバイル(中国移動)の動きには注目している。TD-LTEでサービスを提供するというが、中国でユーザーが増え設備投資が進んでいくと、劇的にコストが下がる可能性がある。中国は3Gでは独自仕様だが、LTEではその状況が変わってくる恐れがある。また、技術力で、日本メーカーは負けていない。最も大きく違うのは財力と政治力だろう。機器を通信事業者に納入したあとは数カ月後に支払いを受けるのが一般的だが、ファーウェイは全額ではなく何年かの分割で受け取るようにしている。メーカーが通信事業者に融資している格好になる。中国企業の背後に政府系銀行がついていて、そういった融資をしているようだ。それをやられるとなかなか対抗するのは難しい。ということで、中国市場は厳しいみたいね。上海万博会場、世界最初のTD-LTE通信を使用、万博のTD-LTE運用試験網、最速記録を達成 と上海万博では、中国の TD-LTE が世界にお披露目される。ITPro: WiMAX/次世代PHSLTEでモバイルはどう変わるのか (2008/04/22)LTE/EPCやWiMAX、XGPで必須技術となった最新のモバイルIPv4/IPv6を聞く! (2009-06-15)LTE 対 WiMAX――激化する通信覇権争い (2009年02月20日)4G 通信規格を巡って争う『WiMAX』と『LTE』LTE向け小型基地局を開発した京セラの戦略ドコモ尾上氏が語る、LTEの現在と今後の4Gモトローラ、KDDIのLTE全国ネットワーク基地局装置ベンダーに選定Wi-Fi、WiMAX、LTEどれでも使える、コグニティブ無線に実用化の兆し (2009/06/23)ドコモが2010年にも開始する「LTE」、その魅力とは2010年版 LTE・次世代携帯電話の市場展望ぜんぜん関係ないけど、「見解はインチキ」米紙が民主・藤田参院議員の「9・11発言」を批判 に対して、民主・藤田国際局長米紙に反論 「同時テロ陰謀論言っていない」 とか言っているのか。それじゃあ、国会での発言は何だったのか。ベンジャミン・フルフォードと 911陰謀説やってんじゃないの。国会で911陰謀説が議論される 1/3国会で911陰謀説が議論される 2/3国会で911陰謀説が議論される 3/39.11真相究明講演会 ベンジャミンvs藤田議員 ダイジェスト版 Part 1/29.11真相究明講演会 ベンジャミンvs藤田議員 ダイジェスト版 Part 2/2これ見ると、普通に 911 陰謀説論者だと思ってた。私の理解力がなさ過ぎるのか。 鳩山首相、小沢幹事長、藤田議員、彼らの日本語が私にはよく分からない。。。。MPJコラム - 途上国浮浪児10人の名義貸しで毎月40万円を得る手当ビジネス可能な日本 「日本国内に住む外国人が養う子供が海外にいる際にも支給される」 ことを利用して、例えば物価水準が日本の数分の1から10数分の1の途上国において、浮浪児を10人「実際に養育している」形を作れば毎月約40万円が受け取れる。実費が10万円も有れば10人養うことは途上国では容易であり、30万円は粗利となる。また、もっと低コストなやり方としては、幾ばくかの小遣い金を渡し、浮浪児の名義を借りるだけで、都内に住む「養育ビジネス」主催者は毎月約40万円をほぼ満額受け取れる。 犯罪者に対しても優しい。そもそも、脱税総理だしなぁ。子供手当も、いろいろ悪用されるのは目に見えている。外国人参政権もワケが分からん。小沢幹事長は中国人に失脚させてもらおう。密かに一部の中国人から恨みを買っているはずだし、蔑まれているはずだし。銀河英雄伝説で、トリューニヒトはロイエンタールに殺られたしな。【民主党の正体】 韓国民団生野支部での民主党議員の挨拶 も、何言ってるんだかよく分からない。

2010.03.10

コメント(0)

-

ProCurve スイッチのセキュリティ (1) 基本編

ProCurve Switch 2610-24/12PWR の Flash のアップデートをしたのだが、リリースドキュメントの中に Enforcing Switch Security という項目があった。そこでは、デフォルトの設定でセキュリティに影響がある項目として次のものが上げられている。ということで、ProCurve スイッチのセキュリティを高める設定をしてみる。TelnetWeb-browser interfaceSNMP accessFront-Panel accessTelnet を無効にするデフォルトの状態では、デフォルトの状態ではパスワードなしなので、コンソールケーブルで接続するとパスワードなしでアクセスできるし、telnet 等でも同様。ローカルの Operator と Manager のパスワードを設定すれば、telnet 経由のアクセスも同様にそのパスワードでアクセスできるようになる。けれども、ネットワークを生のパスワードが流れることになるので、セキュリティ上は好ましくない。ということで、telnet を禁止するには、CLI から次のコマンドを入力する。Switch (config) # no telnet-serverこれで、telnet 経由のアクセスを禁止できる。SSH を使えるようにするには、「crypto key generate ssh rsa 」または「crypto key generate ssh dsa」で SSH 用の鍵を生成して、「ip ssh」で SSH 接続を有効にしておく必要がある。HTTP を無効にするデフォルトで HTTP 経由でウェブブラウザから操作できる。これも、セキュリティ上、パスワードがネットワークを流れてしまうので停止する。Switch (config)# no web-management「web-management ssl」 で SSL は使えるようにすることもできる。ちなみに「web-management plain-text」だと通常の HTTP。次のようなメッセージが出る場合は、「crypto host-cert generate self-signed」で、サーバ証明書を作ってやる必要がある(とりあえず self-signed でオレオレ認証の場合)。Web インターフェイスの Security タブ、SSL のあたりから設定してもいいかもしれない。https cannot be enabled with no certificate present. To install aself-signed certificate, * Use 'crypto key generate...' to install RSA key; then * Use 'crypto host-cert generate...' to install certificate.SNMP のアクセス制限デフォルトの状態で、かつコミュニティ名を public と private 等で使っていると、セキュリティがないに等しい状態。加えて、この状態だと、スイッチを乗っ取ることもできてしまう(ローカルユーザやそのパスワードが書かれている MIB の hpSwitchAuth にアクセスすればよい)。これを防ぐには、まず、次のコマンドで、該当箇所にアクセスできないようにする。Switch (config)# snmp-server mib hpswitchauthmib excludedさらに、ProCurve は、SNMP v1, 2c, 3 に対応しているので、セキュリティが確保しやすい v3 を使うことにする(デフォルトでは v1,2 でアクセスできる状態)。ただし、SNMP v1, 2 のみ対応しているツール類は使えなくなる。とはいえ、無償で使える TWSNMPマネージャ なども v3 に対応しているから、いいやと。HP の ProCurve Network Manager (PCM) とか、HP MIB Browser とかも当然、SNMP v3 に対応している。SNMP v3 を有効にするには次のコマンドを使う。Switch(config)# snmpv3 enableそこで対話的にパスワードなどを設定できる。これは長くなるので別の機会にまとめる。とりあえず initial というユーザが作られる。snmp restrict-access が云々のところは n にしておくと、SNMP v1, 2 は読み込みの権限だけになる。「snmpv3 only」で SNMP v3 のみ有効になる。フロントパネルからの物理的アクセスの制限ProCurve はフロントパネルにあるボタンを押すと、スイッチのパスワードをクリアしたり、リブートしたり、あるいはスイッチの設定自体をクリアすることができる。本来、スイッチは物理的にセキュリティが確保された場所に置かれているはず、というのがデフォルトの設定。物理的に管理者以外でもアクセスできる場所にスイッチが置かれている場合、やられてしまうと困る。これをできないようにしたいという場合は、「no front-panel-security 無効にしたいもの」のコマンドを使う。ただし、工場出荷時の設定に戻すことができないようにして、パスワードもクリアできないようにしたあと、パスワードを忘れてしまうと、HP のサポートに電話をしなければ復旧できないので注意。現状の設定は「show front-panel-security」で確認できる。アクセスできる IPアドレスの制限Authorized IP Managers の設定を行うと、どのネットワークあるいはホストから telnet や SSH、Web ブラウザ、あるいは SNMP のアクセスを許可するかを指定することができる。管理者の端末以外の IP アドレスを含まないようにするのが安全だが、自分のどこからでもアクセスできるようにしておきたい(Operator レベルで設定や状態の確認をしたい)とかいうのであれば、できるだけ狭い範囲のサブネットを指定するか、IP アドレスの指定のあとにさらに 「access manager」か「access operator」を指定する。Operator の範囲を広く、manager の範囲はできるだけ狭くとかする。Switch (config) # ipauthorized-managers 192.168.1.10 255.255.255.255あるいは、Switch (config) # ip authorized-managers 192.168.1.0 255.255.255.0セキュアな管理用の VLANの設定Secure Management VLAN の設定を行うと、さらに安全性を高めることができる。そもそも、スイッチの管理インターフェイスに通常のユーザが接続できるネットワークを使ってしまうことがよろしくない。管理用のネットワークのために別の VLAN を用意すればよいというのが Secure Management VLAN。Authorized IP Managers の設定よりさらに厳しいアクセス制限がかけられる。Secure Management VLAN に設定された VLAN へは、その他の VLAN からアクセスすることができなくなる。その逆に、Secure Management VLAN から他の VLAN へ ping をうったりすることはできる。Switch (config) # management-vlan 1これで、VLAN 1 からのみ、スイッチの管理インターフェイスにアクセスできるようになる。SNMP などのトラフィックも、この VLAN 上で流せばいい。その他の VLAN から SNMP 関連の攻撃をかけることができなくなる。また、SNMP のトラフィックが他のトラフィックに邪魔されることもないので管理上も好ましいと思う。RADIUS 認証を使ったアクセスの制限スイッチにアクセスしたときのユーザ認証を、スイッチ本体のローカルユーザを使うのではなく、RADIUS を使ってやる。コンソール接続や、telnet、SSH、FTP/SFTP/SCP など、それぞれ設定が行える。Solaris 10 で RADIUS サーバを動かす (1) や Solaris 10 で RADIUS サーバを動かす (2) 802.1X を参照。TACACS+ 認証を使ったアクセスの制限スイッチにアクセスしたときのユーザ認証に RADIUS ではなく TACACS+ を使うことも可能らしいが、TACACS+ は使ったことがないので、よく分からない。そのうち試す。その他、Web 認証と MAC 認証とか、ポートセキュリティとか、あれこれ書かれているが、とりあえず、長くなったのでここまで。

2008.12.31

コメント(0)

-

Solaris 10 で RADIUS サーバを動かす (2) 802.1X

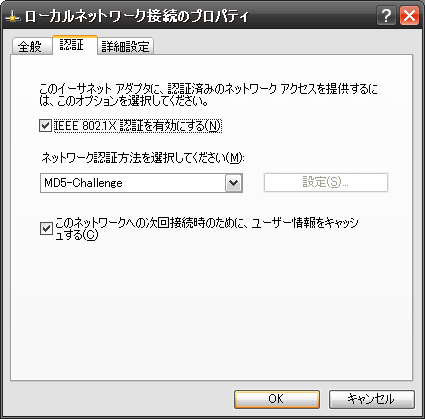

Solaris 10 で RADIUS サーバを動かす (1) では、L2 スイッチのユーザ認証に radius を使うというのをやってみた。Windows では WinRadius を使い、Solaris では FreeRadius を使ってみた。Windows から radius の接続を確認するには、WinRadius Client が使え、FreeRadius では radtest が使える。FreeRadius はデフォルトの状態だと、/usr/local/etc/raddb/users にユーザを追加しなくても、/etc/passwd のユーザを使うようになっているので Solaris のユーザアカウントが使える。人数が多くなれば実用上 OpenLDAP などとの連携になるのだろうけど、とりあえずは、OpenLDAP は使わないで進めることにした。次は 802.1X の接続。Windows XP から L2 スイッチを Authenticator として、Solaris 上で動いている RADIUS サーバで認証を行わせて、ログインユーザことに指定された VLAN を動的に割り当てるというのをやってみる。/usr/local/etc/raddb/users を編集して、次のようにユーザのアカウントを作成する。kugutsushi のところがユーザー名、パスワードは password で設定している。このユーザでログインすると、VLAN 10 に接続する。Tunnel-Type 以下が設定されていないと、スイッチでそのポートに設定した VLAN がそのまま使われる。"kugutsu" Auth-Type := EAP, User-Password == "password" Tunnel-Type = VLAN, Tunnel-Medium-Type = IEEE-802, Tunnel-Private-Group-ID = 10このあたり 苦手克服IEEE802.1X の Part2[攻略編]“登場人物”を確認して,役割や関係を押さえよう にある図 IEEE802.1Xで使われる代表的な認証方式は三つ など参照。設定が終わったら、/usr/local/sbin/rc.radiusd start で radiusd を起動しておく。802.1X を使うには、クライアントの Windows 側でのサプリカントの EAPOL (Extensible Authentication Protocol over LAN) の設定が必要。Windows XP SP2 の場合はレジストリを変更すると、サプリカントが有効になるので、次の内容をレジストリに反映させる。簡単にやるには、.reg の拡張子をつけたファイルとして保存して、ダブルクリックすればよい。手動でやるなら、regedit を起動して該当箇所のレジストリを作って値を入れてやればいい。indows Server 2003 のグループ ポリシーを使用してワイヤレス設定を構成する あたりを参照。Windows Registry Editor Version 5.00[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\EAPOL\Parameters\General\Global]"AuthMode"=dword:00000001"SupplicantMode"=dword:00000003Windows XP SP3 以降は、これをやらなくてもよい。SP3 だと、これが Vista と同様、扱いが変わっているので不要。もし、コンピュータのみの資格情報でアクセスさせるとかしたい場合には、KB 929847やauthMode (OneX) Element Element など参照。ここでは関係ないのでやらない。レジストリを変更した場合は、いったん Windows XP を再起動。ローカルネットワーク接続のプロパティの [認証] タブを開き、[IEEE 802.1X 認証を有効にする] チェックボックスをオンにして、ネットワーク認証方法として [MD5-Challenge] を選択する。認証タブが表示されない場合、Windows XP SP3 以降や Vista の場合、Wired AutoConfig サービスを起動する必要があるので注意。[保護された EAP (PEAP)] の方が当然のことながら安全で好ましいのだけれど、とりあえずは簡単にやるためにこうしておく。FreeRadius 自体は EAP-MD5 だけでなく、PEAP や EAP-TLS, EAP-TTLS にも対応しているが、EAP-MD5 以外はサーバ証明書を先に作る必要があるので、一手間省いておく。ただし、無線LANでも使うことを考えると、MD5 はよろしくないので、サーバ証明書等の設定を済ませたら EAP-PEAP や EAP-TLS の設定もしてみる予定。次に L2 スイッチで次のような設定をする (ProCurve Switch の場合)。Cisco の場合は、IEEE802.1X認証(認証VLAN) など参照。radius-server key testing123 radius-server host 192.168.1.200aaa authentication port-access eap-radiusaaa port-access authenticator 13-20aaa port-access authenticator activeこれで、ポートの 13 から 20 のどれかに PC を接続すると、PC が指定された VLAN (radius 側で Tunnel-Private-Group-ID = 10 となっているので VLAN 10) につながる。Switch # show vlans 10とすれば、次のようにポートが 802.1x でアップ状態にあることが確認できる。 13 802.1x Learn UpSwitch # show port-access authenticator session-counters とすれば、ポート 13 に接続しているユーザ名も確認できる。 Port Access Authenticator Session Counters Port-access authenticator activated [No] : Yes Allow RADIUS-assigned dynamic (GVRP) VLANs [No] : No Session Session Port Frames In Frames Out Time(sec.) Status User ---- ----------- ----------- ----------- ----------- ------------------------ 13 64 62 0 in-progress kugutsuローカルネット接続のプロパティの[認証]タブ最初にケーブルをポートにつないだときに出るメッセージ上記の吹き出し部分をクリックすると出る入力画面接続に成功したとき接続に失敗したときユーザ数が少ない実験段階であれば、上記のように簡易的な手段で 802.1X を使ったポートアクセスの実験ができるんじゃなかろうか。同じことを Windows Server を使ってやれば、いったん設定が済めばあれこれ柔軟にできる一方、それなりに設定に手がかかってしまう。ちょっと確認したいときには、こちらがお手軽でしょと。FreeRadius を使っても、OpenLDAP とか連携させるとそれなりに手間がかかるし。ちなみに Windows 上の Radius の選択肢としては、FreeRadius を cygwin でコンパイルした FreeRADIUS.net というのがあるようだが、これは試していない。

2008.12.24

コメント(0)

-

Solaris 10 で RADIUS サーバを動かす (1)

802.1X でスイッチのポートアクセスを制限するのに RADIUS を入れたくなった。Windows Server の ISA を使ってもよいのだが (というか、現状、そのやり方しか知らない)、Windows Server がいなくても動くようにしたいので Solaris 10 上で RADIUS サーバを動かしたいなと。ついでに iSCSI 構成の RADIUS を構成する方法 あたりも試してみたい。無償で使えるものは、FreeRadius か GNU Radius、OpenRadius、XTRadius あたりなのかな。とりあえず、簡単に Windows で試すには、WinRadius とか使うとよいか。5 ユーザまでは無償で利用できる。ここから WinRadius をダウンロードしてファイルを解凍する(WinRadius の説明、このページに WinRadius Client 等のリンクもある)。WinRadius.exe をダブルクリックすると ODBC の設定が必要だとメッセージが出ているので、[Settings]-[Databse]を選択し、[Configure ODBC automatically] を選択する。これで同じディレクトリにある WinRadius.mdb をデータベースとしてくれる。とりあえずは Access の MDB を使う設定にしておき、後で必要なら他のデータベースに変える。再起動が必要とのメッセージが出るので、WinRadius を再起動する。[Settings]-[System settings] を見ると、NAS Secret が WinRadius になっているので、必要に合わせて後で変更する。Authorization port が 1812、Accounting port が 1813 なので標準的設定なのでこれは変えない。[Launch when system startups] のチェックボックスをオンにしておけば、Windows の起動時に自動起動するようにできる。ついでに [Minimize the application when startups] もオンにしておくと、起動後、自動的に最小化される。[Settings]-[Authentication] で認証関連の設定ができる。UserName/Password が Authorized by に指定されているのを確認して、その他は後で設定。[Settings]-[Accounting method] でアカウンティング(課金)の設定ができる。秒単位で cent の課金の設定。[Settings]-[LOG setting]でログの設定。[Detailed message] もとりあえずチェックしておく。[Setting]-[Multi-Secret] で NAS ごとにシークレットの設定ができるようだ。[Operation]-[Add user] でユーザの追加ができる。パスワードは平のまま表示されちゃうなぁ。とりあえず適当な User Name、Password を指定して、その他はそのままにして、[OK]ボタンをクリックする。RadiusTest.exe を起動して、[Send] をクリックするとテストが行われる。接続性のテストはできるが、何を入れても返ってくるメッセージが HEX なので接続できたところまでは分かるが認証が成功したかどうかは分かりにくい。[PerformanceTest] をクリックすると、1秒あたりに扱うことができるユーザ数の推計値が表示される。一応動作はしているようなので、WinRadius Client で接続してみる。***Access accepted*** が表示されれば接続成功、ダメなら ***Access rejected*** が表示される。C:\RADIUS\winradiusclient -u username -p password -s server -port 1812 -secret secret成功した場合----------------------------------------------------------------- Now, you are using WinRadiusClient. Powered by www.ITconsult2000.com-----------------------------------------------------------------User name is : usernamePassword is : passwordRadius Server's Address is : localhostRadius Server's Secret is : WinRadiusMessage sent***Access accepted***----------------------------------------------------------------- Now, you are using WinRadiusClient. Powered by www.ITconsult2000.com-----------------------------------------------------------------失敗した場合C:\Radius\WinRadiusClient -u username -p password -s localhost----------------------------------------------------------------- Now, you are using WinRadiusClient. Powered by www.ITconsult2000.com-----------------------------------------------------------------User name is : usernamePassword is : passwordRadius Server's Address is : localhostMessage sent***Access rejected***----------------------------------------------------------------- Now, you are using WinRadiusClient. Powered by www.ITconsult2000.com-----------------------------------------------------------------ついでに ProCurve Switch の telnet のアクセスを RADIUS 認証を使うようにしてみる。Switch# configureSwitch(config)# radius-server host 192.168.1.10Switch(config)# radius-server key WinRadiusSwitch(config)# aaa authentication telnet login radius noneSwitch(config)# aaa authentication telnet enable radius noneこれで、Operator (login) も Manager (enable) も、telnet のユーザ認証が RADIUS で行われるようになる。telnet の箇所を web にすれば web アクセスも RADIUS を使うようになるし、ssh にすれば SSH でもユーザ認証が RADIUS になる。とりあえず、簡単にテストするには WinRADIUS は簡単に使えてよいかもしれない。本題の Solaris 10 で RADIUS を使うところに入る。SunFreeware.com の pkg-get を使って調べると、freeradius のバイナリがあるので、とりあえず、これを使ってしまうことにする。依存関係を見ると、freeradius-1.1.7-sol10-sparc-local.gz The Radius server - installs in /usr/local. Dependencies: openssl-0.9.8i, netsnmp, gdbm, openldap, mysql, zlib, sasl, libtool, and /usr/local/lib/libgcc_s.so.1 from either gcc-3.4.6 or libgcc-3.4.6 or higher. なので、# pkg-get -i openssl-0.9.8i# pkg-get -i netsnmp-5.4.1.1# pkg-get -i gdbm# pkg-get -i openldap-2.4.11# pkg-get -i zlib-1.2.3# pkg-get -i sasl# pkg-get -i libtool-1.5.24# pkg-get -i db-4.2.52.NC# pkg-get -i freeradius-1.1.7等々、インストールする。やっぱり、このあたり Sunfreeware よりも Blastwave を使った方が楽だなぁとか改めて思ったりするが、まあいいや。とりあえず、デバグモードで動かすことにして -X を付けて radiusd を起動したあと、radtest コマンドでテストしてみる。ユーザー名とパスワードは /etc/passwd にあるものを使う。# mkdir /etc/raddb# cp /usr/local/etc/raddb/dictionary /etc/raddb/# /usr/local/sbin/radiusd -X $ /usr/local/bin/radtest username password localhost 0 testing123Sending Access-Request of id 207 to 127.0.0.1 port 1812 User-Name = "username" User-Password = "password" NAS-IP-Address = 255.255.255.255 NAS-Port = 0rad_recv: Access-Accept packet from host 127.0.0.1:1812, id=207, length=20とりあえず、動作はする。スイッチの接続も、RADIUS サーバを Solaris に切り替える(前の設定を外して、設定し直す)。シークレットも変更しておく。Switch(config)# no radius-server host 192.168.1.10Switch(config)# radius-server host 192.168.1.100Switch(config)# radius-server key testing123/usr/local/etc/clients.conf の中に対象のスイッチの情報を入れておく。client 192.168.1.240 { secret = testing123 shortname = switch01}radiusd を Ctrl-C でいったん殺して、再び radiusd -X で起動しておく。スイッチに telnet 経由でアクセスして、Solaris 上にあるユーザ名とパスワードで再びログイン。Operator のモードでログインに成功し、enable で、もう一度、同じユーザ名とパスワードを入れると Manager モードになった。とりあえず、使えそうな感じなので、次は 802.1X を使ってポートアクセスを制御するところ。

2008.12.16

コメント(0)

-

壊れた ProCurve Switch 6108 の代替機が届く

中古の ProCurve Switch 6108 が壊れた ので昨日 HP のサポートセンターに電話をかけた。サポートに電話をかけると、今時の仕組みで製品によって振り分けて、番号をプッシュしていくタイプだった。電話をかける前にはシリアル番号を控え、障害状況、特にエラーメッセージ等を控えておき、すぐに答えられるようにしておくとスムーズに事が運ぶ。状況を伝えると、いったんデータベースを調べるためだろうか、しばらくそのまま待ってくださいとのことで、ちょっと待つ。どうやらダメらしいので、折り返し代替機の在庫を調べて連絡するとのこと。しばらくして、発送手配が済んだと折り返し連絡があった。かなり対応が早かった。翌日、つまり今日の朝には代替機が届いた。24時間かかっていない。そのまま配送業者に故障品を引き取ってもらう。ちなみに配送業者は日通だった。修理用品のご案内という紙がついてきて、返却日が 2008年12月4日になっているので、それまでに修理済みのものが届くのだろう。ライフタイム保証の機能はうまく動いている印象。流れがスムーズなので、中小企業とかでも安心だと思う。SI 業者なんかが扱う場合も、代替機を自分のところでいくつも抱えておく必要がないのでよいかもね。予備機をお客さんに買ってもらっているときに壊れた場合も 1日ですぐに予備機にまた回せるものができる場合と、1~2週間は予備機がなしの状態とかいうことになると、かなり差がある。翌日代替機が届くというのは、直接見える金銭以上に周辺業者にとってもメリットがあるということ。故障機が修理されて戻ってきたら、また何か書くことにしよう。思いがけず良いネタができたwとりあえず、動くものが手に入ったので flash をアップデートして使い始める。電源に封印シールが貼ってある未使用のものだったのでバージョンが古い状態なので。Software for switches からダウンロードしてあったものを使ってアップデート。アップデートは tftp を使った方が速くてよいのだけど、あえてシリアル接続したコンソールから Xmodem でアップロードしてみる。ついでなので IP 接続できずにシリアルだけしか使えない場合を考えてやっておく。滅多にないことが起きたときには、滅多にしないことをしてみる。p6108(config)# console baud-rate 115200Command will take effect after saving configuration and reboot.p6108(config)# reloadでもって、ウィンドウズのハイパーターミナルも baud rate を 115200 に合わせるてから再接続。p6108(config)# copy xmodem flash primaryprimary OS image will be deleted. continue [y/n]? YPress ‘Enter’ and start XMODEM on your host...[転送]-[ファイルの送信]で flash イメージをアップデート。10分はかからないwtftp を使う場合は、p6108 # copy tftp flash 192.168.1.10 H_07_90.swiとかする。192... が tftpd のアドレス、H_07_90.swi がイメージファイル。TFTP/DHCP/SNTP/Syslog サーバの機能を持つ tftpd32 (2008/09/22 に v3.28 が出ている)とか、TFTP/FTP/Syslog サーバの機能を持つ 3Com の 3CDaemon とかは無償使える。 とりあえず、アップデートを済ませると、Validating and Writing System Software to FLASH...p6108# sh verImage stamp: /sw/code/build/fish(f02) Oct 22 2002 09:42:24 H.07.02 86Boot Image: Primaryp6108# reloadで再起動。再起動すると新しい flash イメージで動きだす。p6108# sh verImage stamp: /sw/code/build/fish(ff03) Aug 3 2007 11:13:29 H.07.90 394Boot Image: Primaryとりあえず、めでたし、めでたし。あれこれ試しているので、そのうち書く。と言いながら、いつものように忘却の彼方に行ってしまう話題がたくさんあるが。そういえば、Securing Multiple Device Auth on 802.1X とかいうのってあれなのね。ふーん。

2008.11.21

コメント(1)

-

中古の ProCurve Switch 6108 が壊れた

ProCurve 6108 が吹っ飛んでしまった。電源を間違えて落としてしまって再起動したら、次のようなメッセージが出て起動できなくなってしまった。サーバと違って突然電源落として壊れるとかいうことはないから、間が悪かったのか。まあ、電気製品は電源オンオフをきっかけに壊れることも多いしな。それにしても、先日中古で買ったばかりなのにアンラッキー。Self Test 中にエラーになって、オレンジ色の fault ランプが点滅し続ける。ターミナルエミュレータをつないで、どういう状態か再起動して見てみると、ROM information: Build directory: /sw/rom/build/fishrom(ff03) Build date: Oct 1 2003 Build time: 08:56:47 Build version: H.07.40 Build number: 7849OS identifier found at @ 0x7c800000Verifying Image validity ...CRC on OS image header PassedCRC on complete OS image file PassedValid OS image @ 0x7c800000Decompressing...done.initializing.. SYSTEM NEEDS REPLACEMENT. Initialization halted.いきなり困ったなぁ。修理に出さないとダメか。ライフタイム保証って中古でも大丈夫なんだろうか。製品付属の『保証およびサポート』の小冊子を見ると、FAQ のページに「購入した製品を他の人に販売した場合、譲受人も保証を受けられますか?」という問いに対して「別のユーザーに製品を譲渡した場合、そのユーザーも残りの保証期間中は保証サービスを受けられます。無期限保証の ProCurve 製品の場合、譲り受けたユーザーはその製品を所有する間、保証サービスを受けることになります。」云々とある。ということで、問い合わせてみるかな。とりあえず、何度か再起動かけたりリセットしてみたりしたのだが同じ状況。ファクトリーデフォルトに戻してみるかと、コンビニ弁当の割り箸についていた爪楊枝を2本用意してw、本体の前面にある Reset と Clear に突っ込んで中にあるボタンを押す。Clear はそのまま、Reset ボタンだけ爪楊枝を離す。そのままちょっと待つと、Test LED がテカテカ点滅する。そうしたら Clear ボタンも離す。これでファクトリーデフォルトになるはず。でも、erase startup-config をコマンドラインから入力するのと同じで設定を飛ばすだけなので、復旧できず。困ったなぁ。でちょっと調べる。ftp://ftp.hp.com/pub/networking/software/2600-2800-4100-6108-MgmtConfig-Oct2005-59906023.pdf の Restoring a Flash Image を試してみることにする。Flash のバージョンも古いまま使っていたので、これを機会に新しくしてしまうかなと。古いままだとスパニングツリーのバグもあるようだし。とりあえず、Windows のハイパーターミナルから Xmodem で最新の flash をアップロードしてみることにした。ターミナルは、最初 Baud rate: 9600、1 stop bit、No parity、No flow control、8 Bits でつなぐ。上記マニュアルには Reset ボタンを押せば、Enter h or ? for help.=>のプロンプトが出ると書かれているように見えるのだが、Reset ボタンを押すとリブートしてしまうので、ファクトリーデフォルトに戻すのと同じボタンの押し方をして、今度は Test LED の点滅が終わり、つきっぱなしになるまで待って Clear ボタンを放してみる。そうすると、Monitor ROM のプロンプトに落ちてきた。こんなものがあるとは知らなかった。なるほど、Clear ボタンを押したまま電源を入れると、こうなるのね。=>helpLAN Monitor Commands do(wnload) - Download via Xmodem sp(eed) <baud> - Set a new baud rate h(elp) - Display help screen ? - Display help screen id(entify) - Print out identification string jp(jump) <1|2> - Jump to product code, optional 1-primary, 2-secondary q(uit) - Exit the monitor boot - Reboot the system reset - Reset the system v(ersion) - Display version information=>>idHP ProCurve Switch 6108 (J4902A)ROM Build Directory: /sw/rom/build/fishrom(ff03) ROM Version: H.07.40 ROM Build Date: 08:56:47 Oct 1 2003 ROM Build Number: 7849=> sp 115200で Baud rate を 115200bps に設定したあとハイパーターミナルをいったん切断し、ハイパーターミナルの方も Baud rate 115200 でつなぎ直す。そして do [リターン] でスイッチの方が Xmodem で受信状態になるので、ハイパーターミナルの [通信]-[ファイルの送信] で =>doYou have invoked the console download utility.Do you wish to continue? (Y/N)>$$$$ Download was successful. -- Download for this Product, proceeding --pass CRC check (len=2347565), Erasing 36 segments..., Programming starting at 0x7c800000...programming successful...Ready for code execution.Decompressing...done.と、ここで止まってしまう。Baurate のせいかな。9600bps に変更して再接続。やっぱりブートに失敗する。フラッシュのイメージが壊れたとかいうのが原因ではなくて、どこかハード的に壊れてしまったのかな。「jp 1」「jp 2」でプライマリとセカンダリのそれぞれからブートできるみたいだが、これもダメ。普通に CLI が動くところまでいってくれないとどうしようもない。やっぱり修理か。めんどくさいな。ついでなので 2626 と 2610 のフラッシュもアップデートしておく。そういえば先日買収が完了した Colubris が、思いっきり HP 色のページに変わっている。HP ProCurve Integrates Colubris Product Line; Announces New Wireless Product なので HP ProCurve MSM410 single-radio 802.11n access poin が年明けの1月中にも出てくるみたい。思ったより早い。値段は $649 になるみたい。802.11n の普及ってけっこう早く進むかもしれないと思う今日この頃。

2008.11.18

コメント(0)

-

HP Procurve L2 ボックス型スイッチ

なんか、ネットワーク製品群HP ProCurveのレイヤ2スイッチ 7製品を大幅値下げ(2008年11月6日) らしい。先日、2610-24/12-PWR 買っちゃったけど、もう少し待っていればよかったよぉと思ってよく見たら、値下げ対象になってなかった。それより、ネットワーク製品群HP ProCurveのレイヤ3スイッチで HP ProCurve Network of Choice キャンペーンを実施 (2008年11月4日) なのね。ProCurve Switch 2810-24G って L3 なの?? L2 じゃないの。まあ、それはさておき、ProCurve Switch 3500yl-24G-PWR が 385,140円になっているから、実売でもっと下がってくるかな。WANルータの ProCurve Secure Router 7102dl なんかも、もうちょっと下のクラスが欲しいところ。今、手元にあるのは、Procurve Switch 2610-24-PWR、ProCurve Switch 2626、ProCurve Switch 6108 の 3台。2610-24-PWR だけ新品を購入して、あとは中古。ProCurve Switch 2610-24/12PWR HP ProCurve Switch 6108HP ProCurve Switch 26262610 と 6108 の筐体の大きさは、Cisco 2950 と同じ大きさ (44.2×23.62×4.39cm)。2626 だけが奥行きがちょっと長い(43.99×32.51×4.39cm)。2626 と 6108 は筐体前面の左上に HP のロゴがついているが、2610 はその部分には ProCurve のロゴで、前面に大きく ProCurve powered by HP というロゴがついている。ファンの音は、中古のせいもあるかもしれないが 2626 が一番うるさい。2610 が一番静か。どれも、Menu/CLI/WEB で管理でき、SNMP v1/v2c/v3 に対応しているので遊びがいがある。 ProCurve Switch 6108 は分類的にはアグリゲータの製品。10/100/1000 の 8ポートに MiniGBIC x 2 (デュアル・パーソナリティ・ポートで、miniGBIC のモジュールを入れると 2個の 1000BASE-T のポートが死んで miniGBIC になる) 。STP, RSTP には対応しているが MSTP には対応していない。ネットワークのエッジからコアへのトラフィックの集約可能なスイッチということで、末端の機器をつなぐものじゃないということなのだろうか 802.1X認証, MAC認証, WEB認証などは対応していない。ProCurve Switch 2610-24-PWR は、24個の10/100ポート、2個の10/100/1000ポート。全部 ギガ対応したければ一つ上のクラスの ProCurve Switch 2810 シリーズになるが、そこまで遊びにお金をかけられないのでこのクラスにした。対応している機能としては、2610 シリーズと 2810 シリーズはほぼ同じ(2610 は LLDP-MED に対応しているが、2810 は対応していないぐらいの違い。それぞれ QoS, IGMP, リンクアグリゲーション, STP, RSTP, MSTP, SNMP v1/v2c/v3, sFlow, LLDP, スタッキング, Menu/CLI/WEB, Static Routing, 802.1X認証, MAC認証, WEB認証, VLAN には対応している)。私が持っている 2610 は PWR シリーズなので PoE にも対応している。2626 は、sFlow 対応していないこと以外は 2610 と機能的には同じ感じ。2626 の新品を今さら買う意味はないと思う。処理能力的にも。さらに 2600シリーズの下位機種として 2510 シリーズや 2500 シリーズがある。機能的には sFlow, Static Routing, LLDP-MED を落とした感じ。ただし、ProCurve Switch 2510G-24 のように24ポートとも 10/100/1000 対応した機種があり、ProCurve Switch 2510-24 のようにファンレス設計のものもある。ProCurve Switch 2512, 2524 になると、さらに MSTP, SNMPv3, WEB 認証, MAC 認証等の対応が落ちる。ちなみに LLDP-MED(Media Endpoint Discovery) はIP電話などのネットワークデバイスを自動的に構成する目的で、QoSやVLANなどのパラメータ値を格納するLLDPの標準拡張機能。らしい。HP Procurve L2 ボックス型スイッチについて言えば、末尾が 10 (2810, 2610, 2510) のものが現状最新のもので、それ以外は旧型に属するものだと見たらよいだろうのだろうが型番の付け方が分かりにくい。。。。G がついているものが Gigabit対応のもの。数が大きくGigabit対応している機種ほど処理能力は大きく、スイッチ容量(バックプレーン)と スループット(パケット処理能力)を見てみると、ProCurve Switch 2810-48G が 96Gbps と 71.4Mpps なのに対し、ProCurve Switch 2510-24 だと 8.8Gbps と 6.5Mpps といった感じで大分差がある。ただし、ProCurve Switch 2510G-48 だと 2810-48G と同じ 96Gbps と 71.4Mpps。ということで、sFlow, Static Routing, LLDP-MED の対応がいらなければ、ProCurve Switch 2510G-48 あるいは、ProCurve Switch 2510G-24 あたりがお買い得って感じ。2510G は 2810G の機能を絞り込んで安くしたものなのね。ProCurve 2510G-24ProCurve 2810-24Gもうちょっと細かく見ると、SecureFTP, DHCP Protection なども対応してないか。あとは、802.1X認証同時接続数 per Port 2、MAC認証同時接続数 per Port 2、WEB認証同時接続数 per Port 2、Port Security per Port 8 と、いった制限もあるが、1ポートにつき端末1台を徹底する環境なら問題ないだろう。逆に言えば、下にさらに非管理型のハブでも接続して端末をいくつもつなぐような環境であればよろしくない感じ。VLAN も上限 64で、上位機種の 256 より少ない。あとスタティックルーティング機能もない点にも注意か。2512 や 2524 は BPDU Protection, BPDU Filter とかもない(2510 はある)。基本的には、末尾 10 のシリーズを処理能力に応じて選ぶという感じになるかな。それ以外のものが安いからと選ぶときも、必要な機能が欠けていないかを要チェック。 さてここで、ProCurve スイッチを実際に企業で導入のパターンを考える。これまで Cisco のスイッチを入れていたけれど、ProCurve の方が安くて済みそうだから ProCurve を使おうかとかいう場合。でも、例えばスパニングツリーを使った構成になっている場合、相互運用性については大丈夫なんだろうかとかいう話が出てくるだろう。そのうち、これについてまとめたいと思う。そのうちっていつだ?ってのはいつものことだがwMultiple Instance Spanning-Tree OperationRSTP Spanning Tree problem - 1 9315 & 2 5372XLInteroperating with Cisco’s RPVST+ Spanning Tree Protocol in a High Availability TopologyProCurve & Cisco Spanning Tree InteroperabilityHP ProCurve: MST misbehavesCISCO Spanning Tree Protocol IntroductionSpanning tree protocol (Wikipedia)スパニングツリープロトコル (Wikipedia)

2008.11.16

コメント(0)

-

Procurve Wireless Access point 420WW を使い始める

ProCurve あれこれ買った (2008.11.05) の続きで、先日買った Procurve Wireless Access point 420WW の設定をした。普通はこういうものは家庭では使わないとは思う。この製品は企業で使うようなものなので。純粋に家庭用なら 802.11n (まだドラフトのようだけど)とかに対応したものを買って、速いぜーと楽しむとかいう手もあるとは思う。ProCurve Networking by HP 製品一覧 ワイヤレス を眺めると、ワイヤレスアクセスポイントとしては、ProCurve Access Point 530WW、ProCurve Wireless Access Point 420WW、ProCurve Wireless Access Point 10ag WW がある。ラジオポートの方は無線モジュールがないと使えないので(例えば、ProCurve Networking Switch 5400zlを買って、ワイヤレスモジュールも買ってとなると、個人で買うのはちとあれですという価格帯になる)、3種類の中からの選択となる。一番安いのが 10ag。安いものが好きな私が、そちらを買わずに AP420 を買ったのは、いろいろ実験できるようにというのと、クローズドシステム:ワイヤレスネットワークの存在を隠すため、セキュリティ基準の1つとしてSSIDのブロードキャストを制限。アクセスポイントは、「ANY」(すべて)を対象とした無線クライアントプローブ要求には応答しない。が、AP420 や AP530 にはあるのだけれど 10ag にはついていないとかもある。利用できるワイヤレスネットワークの表示で近所の人から見られるより、見られない方が嬉しいから。見えちゃうと誰か近所の人が間違ってアクセスして、はねられてログに残るとかうざったいし。基本的には、AP420 は ag 10 よりも少し大きい規模のネットワークで使えるように作られていて、10ag はウェブベースのインタフェースだけしかないけれど、AP420 は telnet や ssh あるいはシリアルケーブル経由の CLI での操作もできるとかの違いもある。管理VLAN:CLI/telnet、Webブラウザ、SNMPを含む管理インタフェースとの間のトラフィックを分割。そして、# 出力調節が可能な電源: 高密度アクセスポイント環境におけるセルサイズの制御が可能。# 相互運用性:複数ベンダ間の相互運用性を確保する、802.11g Wi-FiおよびWPA2などのWi-Fi Alliance認定。のあたりは、複数のアクセスポイントを置くような企業でないと不要だけど、そうした点でも作りが違っている。とはいえ、10ag でも小規模の企業での使用は考えられている作りで、801.X 対応とか、RADIUS 対応はある。先日 「WEPを数秒で解読」報道を受け、総務省も注意喚起 とかニュースに流れていたけど、総務省の資料 「安心して無線LANを利用するために」の改訂版について では、WPA2 + AES だけでなく、企業ではオフィス レベル3 で IEEE802.1X 認証 + WPA-EAP または WPA2-EAP に、MAC アドレスフィルタリング、SSID のステルス機能の利用といったものが記述されている。家庭用のものだと、例えば バッファローのAirStation シリーズとか n 対応もあるけど、IEEE802.1X認証対応とかしていないから、法人向けの AirStationProシリーズ になる。それにしてもコンシューマー製品を作っていて、中小企業をターゲットにしている会社の方が、誰にでも分かり易いページがある。話を元に戻し、AP530になると、もっと大きいところでも使いやすいようになっていて、Wireless Distribution System(WDS)で無線LAN 同士をブリッジ接続するなんていうのもできる。離れがあるような大きな家に住んでいる人には家庭でも実用的に使えるか。Quality of Service(QoS)については、SpectraLink Voice Priority(SVP)は AP420 と AP530 にはあるが、10ag にはない。Wi-Fi WMMのサポート (異なるアプリケーションからの無線トラフィックを優先順位付けすることで、ワイヤレスネットワークにQoS機能を提供) は AP530 のみ。AP420 につけなかったのは差別化のためなんだろうか。AP420 にも Wi-Fi WMMのサポートを入れてくれればよかったのに。その他、AP 420 はシングルラジオ、AP530 はデュアルラジオとかいう大きな違いもあるし、ローカルRADIUS認証なんかも AP530 のみ。けれど、AP530 は2倍ぐらいの値段なので、コストパフォーマンスの点からやめた。あれこれ試すにしても狭い家で一人なのでさすがにもてあますことになるし、RADIUS サーバは別に動かせばよいわけだし。ローカルRADIUS があれば大きい企業だとバックアップになってよいだろうけど。IEEE 802.3af Power over Ethernet は、どれでも対応している。別途買った Procurve Switch 2610-24-PWR がこれで有効に使える。PoE で Ethernet ケーブル経由で電源が供給されるから、別途 WAP 用に AC電源をつなぐ必要がない。わざわざ電源を確保する必要もないし、電源コードの制限もないので置き場所も楽。電源ケーブルをつなぐ必要がないっていうのは、電源のたこ足配線も防げるわけで気持ちもいい。というか、これを試すために買ったともいえるのだけど。おもしろいと思ったのは、ボディーの後ろに小さい穴があって、ケンジントン・ロックの穴なのね。ノートPC とかにケンジントンロックっていうのはよくあるが、確かに無線LANのアクセスポイントなんて、工場とか学校とか広いところで複数の人が出入りするようなところにあると盗まれてもおかしくないものね。HP の WAP は IEEE 802.11aと802.11b/g に対応しているのだけど、802.11n には未対応。家庭用のやつだと 11n 対応というのもよく目にするようになってきたけど、まだ、ここには対応していない。HP ProCurve、 Colubris Networksを買収 ProCurveワイヤレス製品ラインアップを拡充 (HPのProCurve部門、ワイヤレスネットワーキングのColubrisを買収 (CNET))だから、802.11n 関連はここからのものを期待しておけばよいだろう。Colubris NETWORKS (コルブリスの日本語サイト) も参照。次世代無線LAN標準のIEEE 802.11nが動き出す802.11n登場で企業ネットは変わるか802.11nドラフト2.0無線LANルータの本命か!?――「AtermWR8500N」実力診断(前編) (1/2)我が家の無線が100Mbpsを超える日――802.11nドラフト2.0の無線LANルータ2機種を試すアセロス大澤氏「IEEE 802.11nの標準化は2009年7月に延期」未来の話はさておき、AP420 を実際に設定して思ったのは、もの良し悪しとは別に、中小企業の担当者が事前の知識なしに設定するのは辛いかもなということ。付属するマニュアルは英語でなおかつ、ほんとうの初期設定レベルまでのお話。細かい設定は書かれていない。細かいことは、ProCurve Wireless Access Point 420 Manual からダウンロードしてみないと分からない (CLI とかの詳細説明も)。とりあえず、付属の『Installation and Getting Started Guide』 に CLI からの初期設定が載っているので、シリアルケーブル経由で IP アドレス等設定してあとは Web 画面から設定した。ちなみに、AC電源を使わず、PoE でケーブルをいきなりスイッチにつないでしまったのだが、AP420 のデフォルトの設定は IP アドレスが 192.168.1.1 で他の機器との兼ね合いでぶつかっている可能性もあるので注意。考え方を変えれば、電源は AC アダプタをとりつけて供給し、他のネットワークと繋がっていないスイッチかハブを用意して、そこにつないで、設定用のPCもつないで、192.168.1.1 にブラウザからアクセスすれば、ブラウザベースのみで設定できるかな。初期パスワードは、admin にパスワードなし。そういう状態なので実環境のネットワークにつなぐのはそもそもよろしくないけど。細かいマニュアルがなくても、ウェブベースのインタフェースから設定できるので、その手の知識がある人であれば、メニューを一通り見ればだいたいそういうことねと分かるだろうが、コンシューマー向けのお任せセットアップ的なアクセスポイントしか使ったことがない人にはちょっと辛いかもしれない。一応、見逃し勝ちなところにヘルプボタンがあって(Web画面の Logoutボタンの上)、最低限の情報はあるので設定できる項目はそれを眺めると分かる。ただし、英語。暗号化の設定などは Wireless Interfaces タブで作成した SSID の modify ボタンを押すと詳細の設定の中にある。まだまだ日本HP も Procurve 製品に関しては気合いが足りないようだ。ProCurve Networking by HP 製品マニュアル (日本語マニュアル)。まあ、こういうところもやっぱりシスコには太刀打ちしようもないのだな。AP420 のマニュアルはまだ日本語化されたものがないようだが、10ag はインストレーションガイドが日本語化されている。ProCurve Wireless Access Point 10ag WW インストレーションガイド(2008年7月)(PDF 4.30MB)。HP がネットワーク製品を日本でもっと売るには、マニュアルや設定例の資料などをもっと大量に日本語化していく必要があるだろう。そうしないと末端のシェアをとれない。とりあえず現段階では、ターゲットを絞って、よいユーザをつけるところに注力しているんだろうけど。

2008.11.09

コメント(0)

-

ProCurve あれこれ買った

ものは試しなので HP ProCurve の製品を新品と中古でいくつか買ってみた。買ったのは、HP ProCurve Switch 2610-24-PWR、ProCurve Switch 6108、ProCurve Switch 2626、ProCurve Wireless Access Point 420WW。2610 と AP420WW は PoE 対応で実験してみたいので、仕方なく新品で買ったが、6108 と 2626 はオークションで落とした。全部で 15円万弱かかってしまった。Cisco Catalyst 2950 あたりだと数も多いので中古で1台1万円前後で簡単に手に入るけど、ProCurve は 2500シリーズあたりでも、めったにオークションに出てこないから、なかなか揃わない。あれこれ実験するのにもう一台ほしいところだが、オークションで落とし損なった。ProCurve が中古市場で簡単に安く手に入るのはまだまだ先かな。あるいはライフタイム保証 があってソフトウェアのアップデートも無償でダウンロードできるから、そのあたりのコストパフォーマンスを考えて買っている企業はエンドノードを Gigabit 対応するまでは放出しないだろうから中古に出てきにくいのかもしれない。その割に 2950 がたくさん出回っているのはリース期間の 6年がちょうど今年で切れた、リース品の放出パターンが多いのだろう。2960 が出ているのもあるだろうし。。CLI の管理ができない Web管理型スイッチ ProCurve Switch 1800 あたりだと、10/100/1000Mbps対応でも 8ポートで 2万円あたり、24ポートで 55,000円あたり。ただし、これだとあまり遊びようがない。管理機能なしのものならさらに安いのがあるがもっと興味なし。ProCurve 3500, 3400, 2900 といった L3 スイッチも欲しいところだが、ちょっと高くて (30万円程度) 手が出ない。当分、こんなものは中古で出てこないだろうし。バッファローだったらレイヤー3 のGigaスイッチでも BS-G3024MR が新品で 10万円切っている。まあ、スペック抜きに値段だけ見てもあれだけど。中小規模ネットワークをターゲットとして利用頻度の低いOSPFやマルチキャストルーティングなどの機能を省くことで高性能・低価格の両立を実現しました。なのね。それでも、今時だから IEEE802.1X には対応している。この製品、アライドテレシス社製レイヤー3スイッチ「8624XL」、「8724SL」をねらい打ちなのね。現在使用中の10/100M-レイヤー3の設定ファイルがあれば、クリックひとつで同等設定内容のまま、BS-G3024MRの設定ファイルへ自動変換できる「レイヤー3設定変換ソフトウェア(※)」の無償ダウンロードを実施中です。レイヤー3スイッチ設定変換ソフトウェアで「BS-G3024MR」へのリプレースが容易に あたりも参照。ふーん。こういう変換ソフトウェアっておもしろいな。まあ、この手のものは、スペックが違うから、値段だけで比較してもしようないところはあるが。カローラとポルシェと比べたらカローラが安い。だから、いつでもカローラがいいとはならないし、逆にポルシェの方が高性能だからといって、みんながポルシェに乗るというのもナンセンスなのと同じ。そういえば、ProCurve って、ProCurve Networking ファームウェア・アップグレード を見たら、「業界標準仕様をさらに強化するため」IEEE 802.3ad Link Aggregation Control Protocol(LACP)、IEEE 802.1AB Link Layer Discovery Protocol(LLDP)のみに対応して、これにともないまして、従来のシスコ・システムズ社製機能であったFast EtherChannel(FEC)とCisco Discovery Protocol(CDP)は、ProCurve製品の機能から外れ提供を終了いたします。 なのね。シスコに払うライセンス料分、安くできるようになる?wFEC や CDP を使っているところは、今後、最新のファームウェアにアップデートできないってことになる。

2008.11.05

コメント(0)

全14件 (14件中 1-14件目)

1

-

-

- パソコンサポーターがすすめるパソコ…

- ◎新品 デスクトップパソコン HP 液晶…

- (2024-10-04 11:38:18)

-

-

-

- アイフォン・アイポッドの必需品

- iPhone16pro 購入

- (2024-10-20 21:02:57)

-

-

-

- iPhone

- iPhone対応 七変化マルチスタンド MO…

- (2024-10-28 19:50:07)

-