RF-B40/RF-B45/RF-B55/RF-B65 42

RF-1150LB/RF-1130LB/RF-1130LBS 25

RF-690/RF-850シリーズ/RF-858/RF-859 64

RF-080/RF-081/RF-082/RF-088 39

RF-788L/RF-096L/RF-818JB/RF-833L/RF-844 33

R-109/R-505/R-905J/R-1052/R-77 28

R-82/R-140/R-166/R-441B/R-8 11

[セキュリティ] カテゴリの記事

全109件 (109件中 1-50件目)

-

Appleは、Face IDとTouch IDに関連する、テキサスの特許訴訟で勝訴した:MacRumors

日本時間の2024年10月5日にMacRumorsに出たジョー・ロシニョールさんの記事で、元ネタはBloomberg Lawです。※画像はMacRumorsから引用しました。Bloomberg Lawによると、金曜日に西テキサス地方裁判所の陪審は、現代のアップルデバイスに組み込まれているセキュアエンクレーブが、「Identity Security LLC」社が所有する4つのユーザー認証特許を侵害していないと判断したAppleは、2013年にiPhone 5sにSecure EnclaveであるTouch ID を搭載し、現在では iPhone、iPad、Mac、Apple TV、Apple Watch、および HomePod のすべてのモデルで使用されているAppleによると、Secure Enclaveは、Touch IDやFace IDデータを含む機密性の高いユーザー データを安全に保つように設計された、チップ内の安全なサブシステムであるIdentity Security LLCは、2021年に特許侵害でAppleを訴えていて、会社が控訴する予定があるかどうかは、明らかではない

2024.10.05

コメント(0)

-

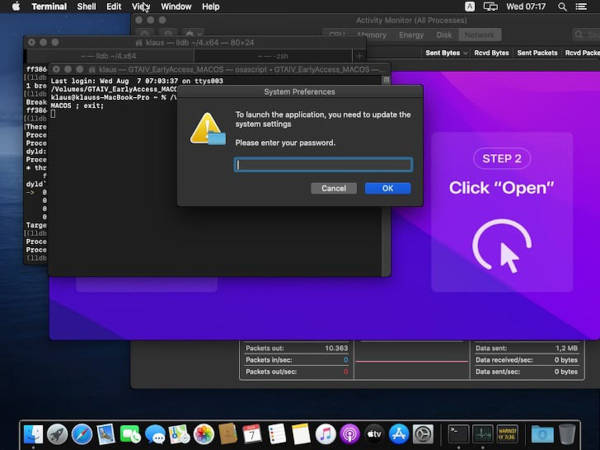

Cthulhu Stealerと言うmacOSマルウェアは、キーチェーンのパスワード、Webブラウジング情報、暗号ウォレットなどを盗む可能性がある:MacRumors

「Cthulhu Stealer」macOSマルウェアは、キーチェーンのパスワード、Webブラウジング情報、暗号ウォレットなどを盗む可能性がある。日本時間の2024年8月24日にMacRumorsに出た、ティム・ハードウィックさんの記事を抜粋しました。※画像はMacRumorsから引用しました。ハッカーニュースによると、Cado Securityは「Cthulhu Stealer」という名前のmacOSユーザーをターゲットにしたサービスとしてのマルウェア(MaaS)を特定した2023年後半に最初に発見された悪意のあるソフトウェアは、iCloudキーチェーンから保存されたパスワード、Webブラウザからの情報、さらにはTelegramアカウントからの詳細など、感染したMacから機密情報を盗むように設計されている特に懸念されるのは、ダークウェブのサービスとしてマルウェアが月額500ドルで販売されており、複数の悪意のある実行者が無防備なMac所有者に対してそれを使用する可能性があることだCato Security の研究者 Tara Gould は、Cthulhu Stealer がユーザーを騙してインストールさせる人気のあるソフトウェアに変装していると報告しているCleanMyMac、Grand Theft Auto IV、またはAdobe GenP(一部のユーザーがAdobeのサブスクリプションモデルを回避するために使用するツール)として表示される場合があるマルウェアは、ディスクイメージ(DMG)ファイルとしてパッケージ化されているユーザーが偽のアプリを開こうとすると、macOS に組み込まれているセキュリティ機能である Gatekeeper は、ソフトウェアが署名されていないことを警告するしかし、ユーザーがこの警告をバイパスすることを選択した場合、マルウェアはすぐにユーザーのシステムパスワードを要求し、正当なシステムプロンプトを模倣するこのテクニックは新手のものではなく、Atomic StealerやMacStealerなどの他のMacマルウェアも同様のトリックを使用しているCthulhu Stealerは、必要な権限を持つと幅広い機密データにアクセスして盗むことができる暗号化ユーザーの場合、特にMetaMaskデジタルウォレット情報をターゲットにし、盗まれたデータはすべて、攻撃者のサーバーに送信されるなお報告によると、Cthulu Stealerを設計者は、支払いに関する紛争やマルウェアを使用している他のサイバー犯罪者を詐欺したという告発を受け、もはや活動していないことが示唆されているCthulhu Stealerは、最も洗練されたマルウェアではありませんが、インストールにだまされる可能性のあるMacユーザーにとって、依然として重大な脅威となる一般的なセキュリティアドバイスは、App Storeや公式開発者Webサイトなどの信頼できるソースからのみソフトウェアをダウンロードすること、インストール中にシステムパスワードを要求するアプリに警戒すること、および MacをAppleの最新のセキュリティパッチで更新することが含まれる9月中旬にリリースされる予定の macOS Sequoia では、Apple は Control キーを押しながらクリックすることで Gatekeeper の警告を簡単に上書きできる機能を削除する予定代わりに、ユーザーはシステム設定を通過して、署名されていないソフトウェアの実行を許可する必要があり、潜在的に危険なアプリを実行する前にユーザーに再考させる可能性のある追加のステップを追加する

2024.08.25

コメント(0)

-

Banshee Stealerと呼ばれるマルウェアは、macOSのブラウザ拡張機能に侵入する:AppleInsider

日本時間の2024年8月17日にAppleInsiderに出た、マルコム・オーウェンさんの記事を抜粋しました。Webブラウザ拡張機能は、macOSのBanshee Stealerのターゲットになるセキュリティ研究者は、ターゲットMacにインストールされている可能性のある100を超えるブラウザ拡張機能を攻撃するために使用できるmacOS用の新しいマルウェアを発見したAppleは、macOSやその他のオペレーティングシステムを可能な限り安全にするために懸命に努力しているが、ブラウザ拡張機能は常に弱点となるElastic Security Labsによると、Banshee Stealerと呼ばれるマルウェアはmacOS自体を直接攻撃するのではなく、インストールされているサードパーティのソフトウェアを攻撃すると言うこれには、Safari、Chrome、Firefox、Brave、Edge、Vivaldi、Operaなど、幅広いブラウザが含まれるまた、暗号通貨ウォレットと上記のブラウザにインストールされた100以上のブラウザ拡張機能も狙われ、Elastic Security Labsによると、これは「非常に多用途で危険な脅威」であるマルウェアの主なタスクはデータを収集して盗むことであり、キーチェーンのパスワードとともに、システム自体に関する情報を収集する機能もあるデスクトップフォルダやドキュメントフォルダに保存されているさまざまなファイルタイプからデータを取得することもできるインストール中、マルウェアはスクリプトを使用して偽のパスワードプロンプトをユーザーに表示し、管理者特権を得ようとするこのマルウェアがどの程度広く使用されているかは不明だが、その作成者はサイバー犯罪者向けの高品質のツールと見なされているらしい:あるフォーラムのスクリーンショットでは、ツールの売り手は、そのツールへのアクセスを月額3,000ドルで価格設定しているmacOS ユーザーにとって、この特定の攻撃を防ぐ方法は、コンピューティング環境を衛生的に保つ以外にない正しいダウンロード先を利用し予期しない電子メールの添付ファイルに警戒し、インストールについて一層慎重になることであるBanshee Stealerで検索すれば、参考になりそうな日本語解説サイトが出てくると思うので、興味のある方はぜひご覧ください。

2024.08.18

コメント(0)

-

いくつかのAndroid携帯電話に、リモートアクセスの脆弱性あり:MacRumors

日本時間の2024年8月17日にMacRumorsに出た、ハートリー・チャールトンさんの記事です。ワシントンポスト紙によると、一部のAndroidスマートフォンには、ユーザーデータへのリモートアクセスを許可する可能性のある隠れたセキュリティ脆弱性が含まれていることが判明したサイバーセキュリティの専門家は警戒し、主要な諜報機関でこれらのデバイスの使用を停止したセキュリティ会社iVerifyによって特定された脆弱性には、Showcase.apkと呼ばれるプリインストールされたアプリケーションが含まれているこれはデフォルトでは休眠状態だが、デバイスへの不正なリモートアクセスを可能にするためにアクティブ化できるShowcase.apkアプリケーションは、Google Pixelデバイスを含むAndroidスマートフォンの特定のモデルで発見されたiVerifyによると、このアプリケーションは小売環境で使用するために設計されているようで、従業員はデバイスの機能を顧客に実演できるしかし起動すると、アプリケーションが安全でない「http」接続を介してサーバーに接続できるため、サイバー犯罪者による傍受に対して脆弱であることを研究者が発見したこの欠陥により、攻撃者はリモートでコードを実行し、悪意のあるコードやスパイウェアをインストールし、デバイスに保存されている機密データにアクセスする可能性がある政府機関やその他のセキュリティに敏感なクライアントとよく協力するデータ分析プラットフォームベンダー:Palantir Technologiesは、この脆弱性の影響について深刻な懸念を表明し、同社は従業員にAndroid携帯電話の使用を停止したGoogle は、サポートされているすべての Pixel デバイスから Showcase.apk アプリケーションを削除するアップデートをリリースすると発表した他のAndroidスマートフォンのディストリビューターにも、この問題が正式に通知されるGoogle pixelをお使いの方は、アップデートに注目なさるべきでしょう。

2024.08.18

コメント(0)

-

AppleはiOS 17.6.1とmacOS Sonoma 14.6.1をがリリース、マイナーな改善:AppleInsider

日本時間の2024年8月8日にAppleInsiderに出た、ウィリアム・ギャラガーさんの記事を抜粋しました。Appleは、iPadOSとmacOS Sonoma 14.6.1のアップデートとともに、iOS 17.6.1をリリースしたこれらはすべて、セキュリティに焦点を当てたマイナーアップデートであり、高度なデータ保護のバグ修正だと考えられているマイナーなバグ修正は、重要な新機能を導入しない「サブポイント」OSアップデートの主な目的であり、これはAppleがすでに次のメジャーリリースをテストしているときに行われるiOS 17.6.1はiPhoneの最新バージョンになりましたが、AppleはiOS 18とiOS 18.1を同時にベータテストしている一般的には、利用可能な最新バージョンの iOS にアップデートすることをお勧めするただし、以前に問題があったため手動でダウンロードを開始するのを遅らせるか、iPhoneが自動的に開始するのを待つのが賢明かもしれないまあ現行OSの最新改訂版ですから、ご利用の方はインストールをお勧めします。

2024.08.08

コメント(0)

-

AppleはmacOS Sequoiaで、”ゲートキーパーをスキップする”ためのControlキーを押しながらクリックするオプションを削除した:AppleInsider

日本時間の2024年8月7日にAppleInsiderに出た、ウェズリー・ヒリアードさんの記事を抜粋しました。※画像はAppleInsoderから引用しました。Apple が署名されていないソフトウェアを取り締まり続けているため、macOS Sequoia の Gatekeeper をキーボード ショートカットで上書きできなくなった署名または公証されていないアプリを macOS にインストールしようとすると、ゲートキーパーが邪魔になり、実行できないAppleはmacOS Sequoiaで、ゲートキーパープロンプトをスキップするための古くからのショートカットを削除したmacOS Sequoia まで、ユーザーは Control を押しながら、インストールしたばかりのアプリをクリックして、安全でないソフトウェアの実行に関する Gatekeeper の警告を避けることができた現在、ユーザーは[システム設定]、[プライバシーとセキュリティ] に移動して、アプリの実行を許可する必要があるこの変更は、非技術的なユーザーが悪意のあるインストーラーからゲートキーパーをバイパスするように指示されるのを防ぐことを目的としている可能性があるシステム設定でアクションを必要とする追加の手順は、そのような攻撃ベクトルの侵入障壁を高める可能性がある中略これは誰かがマルウェアを実行するのを防ぐことができる追加のステップにすぎず、人々がMacで欲しいものを実行するのを妨げないこういうセキュリティ向上策にも、EUは言いがかりをつけるのかな?

2024.08.07

コメント(0)

-

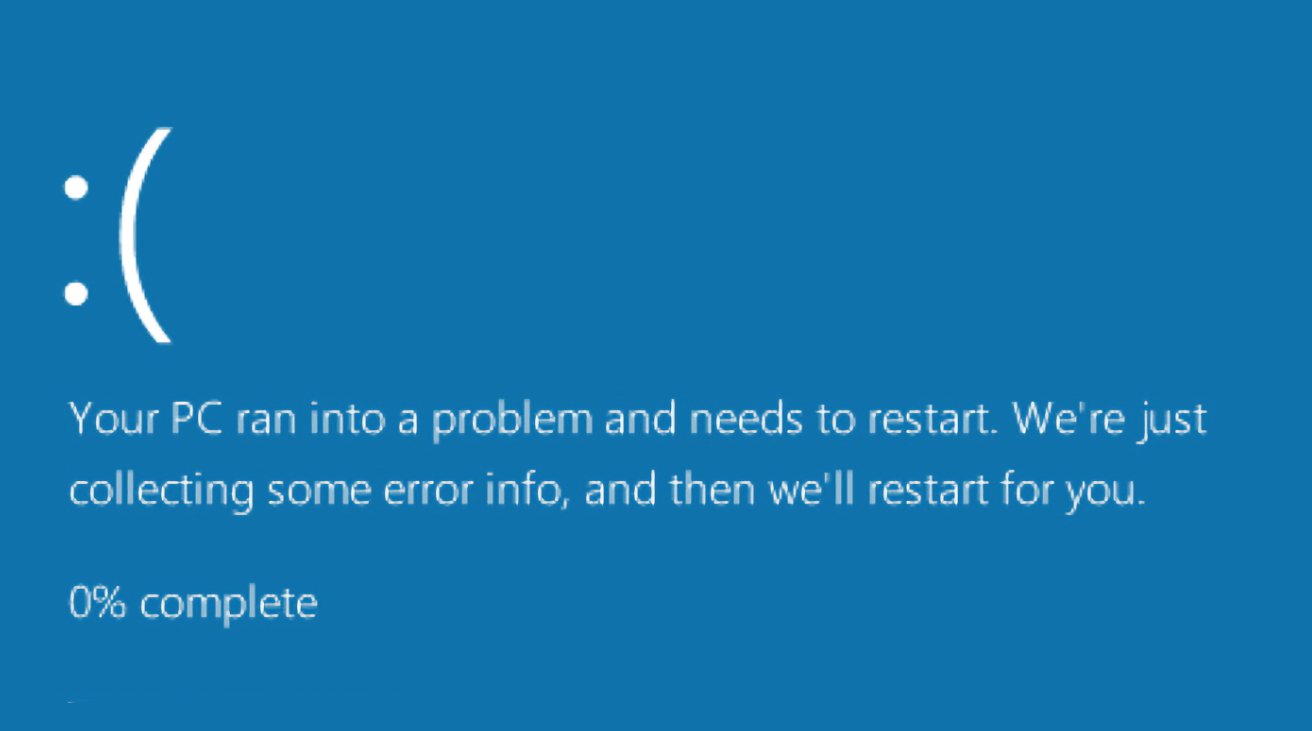

マイクロソフトは、世界的なCrowdStrikeの大惨事に関し、欧州委員会を非難した:AppleInsider

日本時間の2024年7月23日にAppleInsiderに出た、ウィリアム・ギャラガーさんの記事を抜粋しました。※画像は、CrowdStrikeのアップデート後、世界中の何百万人もの人々が見た典型的な「死のブルースクリーン」で、AppleInsiderから引用しました。マイクロソフトによると、Windows PCの世界的な停止は欧州委員会の要求によるものであり、私たちはそれに慣れるべきだという(今後も起こりうるということ)空港や病院を閉鎖し、全世界的に業務停止を招いた問題は、実際には単一のWindowsアップデートが原因だったセキュリティ会社CrowdStrikeは欠陥のあるアップデートをプッシュし、それが問題を引き起こしたことを認めているマイクロソフトはウォールストリートジャーナルに対し、そのような更新が悲惨な世界的な影響を与える可能性がある理由は、欧州委員会の責任であると語った具体的には、スポークスマンは、EC協定は、マイクロソフトがアップルのようにシステムを保護することが法的に許可されていないことを意味すると述べたマイクロソフトは2009年にECと、”Windowsセキュリティ開発者に対してWindowsシステム開発者と同等のアクセス権を提供する”ことに同意したしたがって、CrowdStrikeは、Microsoftが必ずしも知らないうちにアップデートをプッシュする可能性があるこのためマイクロソフトは、このよう事故の再発防止策を取ることできない:Microsoft のセキュリティ開発者は、このタイプの Windows へのアクセスを引き続き利用できる2020年にAppleはセキュリティ開発者に対して、ソフトウェアのカーネルへのアクセスは無くなると伝えたと、ウォールストリートジャーナルが指摘したまあセキュリティプラットフォームを運営するCrowdStrikeに悪意はなかったでしょう。今回の事故で影響や損害を受けた企業は、欧州委員会に対して集団訴訟でも起こしたらどうかと思う。実現の可能性はともかくですけどね。

2024.07.23

コメント(0)

-

iOS用の海賊版ストリーミングアプリは、Appleの承認を得るためにApp Storeレビューをだました[現在は削除済み]:9TO5MAC

日本時間の2024年7月20日に9TO5MACに出た、フィリペ・エスポジートさんの記事です。※画像は9TO5MACから引用し、リサイズしました。Appleには、開発者がApp Storeを通じてアプリを配布する際に従うべき多くのガイドラインがあり、アプリがルールに準拠しているかどうかをチェックするApp Storeレビューチームがあるしかし、承認を得るためにAppleをだますアプリを見ることは珍しくなく、最近海賊版ストリーミングアプリが掲載された更新:この記事の公開後、AppleはApp Storeからアプリを削除されました「Collect Cards: Store box」と呼ばれる奇妙なアプリは、App Storeで1年以上にわたって利用可能になっていたApp Storeの説明はそれについて多くを述べていなかったが、スクリーンショットは写真やビデオを管理するためのアプリのように見える、シンプルなインターフェイスを示していたしかし実際には、ユーザーがアプリをダウンロードすると、Netflix、Disney+、Amazon Prime Video、HBO Max、さらにはApple TV+のコンテンツを含む海賊版ストリーミングプラットフォームに変わったこのアプリはこれまでずっと気づかれていなかったが、最近ではブラジルのApp Storeで最もダウンロードされた無料アプリのトップ2にランクインしたしかし、開発者はどうやってApp Storeレビューチームを騙すことができたのだろうか?9to5Macは、このアプリがユーザーの居場所をチェックして、App Storeのスクリーンショットに表示される基本的なインターフェイスを表示するか、海賊版ストリーミングインターフェイスを表示するかを決定することを発見したたとえば、このアプリは米国のユーザーにはストリーミングに関連するすべてを隠すため、写真やビデオ用の基本的なアプリしか表示しなかった言わば”日和見の術”ってことか?? App Storeでさえこう言うことになるわけで、3rdパーティーのストアを利用するには、注意と覚悟が必要ではないかと思います。

2024.07.20

コメント(0)

-

iOS 18パスワードアプリのすべての機能:MacRumors

日本時間の2024年7月17日にMacRumorsに出た、ジュリ・クローバーさんの記事を抜粋しました。※画像はMacRumorsから引用しました。iOS 18で、Appleはログインとパスワードの管理を合理化するスタンドアロンのパスワードアプリを作成した何年もの間、iCloudキーチェーンを使用してAppleデバイスにパスワード情報を保存することができたが、データが設定アプリに隠れていたため、パスワードへのアクセスは少し面倒だったそれはもはや当てはまらなくなり、iOS 18では、Webサイトなどのパスワードの作成と管理がはるかに簡単になったこのガイドでは、iOS 18 パスワード アプリについて知っておくべきことをすべて説明したいパスワードアプリは、iOS 18、iPadOS 18、またはmacOS Sequoiaにアップグレードすると自動的にインストールされるアプリはシンプルなレイアウトで、上部に検索バーがあるので、探している情報を検索できるiCloudキーチェーン機能をすでに使用している場合、Face IDまたはTouch IDで認証すると、保存したすべてのログインとパスワードがすぐに使用できるパスワードとログイン(すべて下)、パスキー、二要素認証コード、Wi-Fiパスワード、セキュリティ警告、および削除されたログインについては、個別のセクションがあるいずれかのセクションをタップして、そこにリストされている内容を確認できる個々のエントリをタップすると、ログインとパスワードが表示され、各エントリにはサイトまたはアプリ名、ユーザー名、ログイン、認証コード、ログインが使用されるWebサイト、およびメモのフィールドがある任意のエントリのパスワードを変更するワンタップオプションもあるパスワードアプリのレイアウトは、iOS 18の設定アプリのパスワードセクションで見られるものと似ているパスワードアプリにログインまたはパスワードを追加するには、メインインターフェイスの下部にある「+」ボタンをタップするだけパスワードアプリは、新しいエントリにパスワードを自動的に入力するWebサイト名とユーザー名を追加し、パスワードをコピーして、サインアップするアプリ、Webサイト、またはサービスに入力し、保存をタップすると情報が保存される既存のエントリに情報を追加したい場合は、[すべて] などの関連セクションをタップし、更新したいログインを検索してタップし、[編集] オプションを選択して、メモの追加、パスワードの変更、または認証コードの追加のための編集インターフェイスに移動するiCloudキーチェーンを有効にしてSafariまたはアプリで新しいログインを作成すると、パスワードとログインが自動的にパスワードアプリに追加されるパスワードを変更するには、パスワードアプリを開き、更新したいログインを検索し、[編集]をタップしてから、[パスワードの変更...]オプションをタップするだけ「すべて」セクションを使用して、パスワードを閲覧することもできるパスワードの変更をタップすると、ログインとパスワードに関連付けられたWebサイトが開くが、アカウントにログインし、パスワードを更新するための適切なオプションを見つけて、サイトでパスワード変更プロセスを開始する必要があるパスワードを削除するには、「すべて」セクションに移動し、それが見つかるまで閲覧するか、特定のログインを検索する「すべて」の概要から、右から左にスワイプすると、削除オプションが表示されます。削除をタップするだけで、パスワードが削除されるまた、任意のログインをタップして、[編集] を選択し、そこから [パスワードの削除] を選択することもできる複数のログインを削除するには、ディスプレイの右上にある選択ツール(チェックマーク付きのリストのように見えます)をタップし、削除したいログインのいずれかをタップします。完了したら、もう一度削除をタップしてすべて削除する削除したパスワードは、完全に削除される前に、パスワードアプリの削除済みフォルダに30日間保存されるそのフォルダをタップしてスワイプすると、ログインとパスワードをすぐに削除でき、または、上部の選択ボタンを使用して、複数のログインを一度に削除することもできるパスワードアプリは、追加のセキュリティオプションを利用できるサイトに二要素認証コードを提供できる二要素認証コードを追加するには、メインのパスワードインターフェイスの「コード」セクションをタップするそこから「+」ボタンをタップして、二要素認証アプリが機能する一般的な方法であるカメラでQRコードをスキャンするか、セットアップキーを入力することができるコードがパスワードアプリに保存されると、いつでもコードセクションを開いて、サイトまたはアプリにログインするための一時的なコードを取得できるパスワードを検索してログインしたり、「すべて」セクションでログインを閲覧したりすると、二要素認証コードも表示されるウェブサイトはパスワードからパスキーへの移行を開始し、パスワードアプリはパスキーとログインとパスワードを保存するパスキーはパスワードよりも安全であり、AppleデバイスでFace IDまたはTouch ID認証を使用してアカウントにログインできるパスキーは基本的に暗号化キーペアを使用し、1つの公開キーはサーバーに保存され、秘密キーはデバイスに保存される秘密鍵は共有されず、デバイス上にのみ残り、他の人に送信できないため、フィッシングの試みからアカウントを保護する保存されたパスキーは、パスワードアプリのパスキーセクションで確認できるパスワードアプリを使用すると、選択したパスワードを設定して信頼できる連絡先と共有でき、家族や友人を含む 1 つ以上のグループを作成し、共有ログインとパスワードへのアクセスを提供できるメインのパスワードインターフェイスの左側にあるフォルダをタップすると、グループを作成でき、名前を入力し、追加する人を選択する追加した人は誰でも連絡先リストに登録する必要があることに注意!!そこから、共有したいログインとパスワードを選択できるログインとパスワードはいつでも削除でき、グループのすべてのメンバーにログインを提供できるグループ作成者は、いつでもグループから人を削除できるパスワードを誰かと直接共有するには、共有したいログインを検索し、共有シートを使用して、ログインとパスワード情報をAirDropできるAirDropインターフェイスを開く共有シートは、この種の対面共有専用に設計されているデバイスで自動入力を有効にしている場合、ログイン情報が保存されているSafariのWebサイトにアクセスすると、ログインとパスワードが自動的に入力(オートフィル)される自動入力は、Safariまたはアプリのアカウントログインフィールドに適切なログインとパスワードのオプションをポップアップ表示する自動入力は、パスワードが設定アプリに含まれていたときと同じように機能するパスワードアプリの「すべて」セクションでは、2つの矢印が付いたアイコンをタップして、並べ替えオプション(ソート)を選べる並べ替えオプションには、編集日、作成日、Webサイト、またはタイトルがあり、目的のオプションをタップすると、それぞれが降順または昇順リストに表示できるパスワードは、iCloudキーチェーンを使用して、すべてのAppleデバイス間で自動的に同期されるオプションをオンにして、パスワードにアクセスしたいデバイスで Apple ID にログインする必要があるAppleがWindows用のiTunesにパスワードアプリを追加しているため、Windows PCでログインとパスワードにアクセスすることもできるパスワードアプリには専用のセキュリティセクションがあり、パスワードが再利用されたり、弱すぎたり、データ漏洩で侵害されたりした場合に通知する警告には、パスワードの変更が予定されていることを知らせる情報が添付され、[パスワードの変更] オプションをタップして、情報を更新する必要がある Web サイトに移動できる個々のログインでは、パスワードが弱いか強いかを知らせる情報も表示されるAppleは、1PasswordやLastPassなどの他のサービスからパスワードをインポートするためのツールを提供する予定だが、現時点では、この機能はまだ実装されていない以上、翻訳アプリ以外にも自分で確認したつもりですけど、念の為元記事もご覧になってください。

2024.07.17

コメント(0)

-

Appleは、Apple IDを保護し、フィッシング、ソーシャルエンジニアリング、その他の詐欺を回避する方法を共有している:9TO5MAC

日本時間の2024年7月10日に9TO5MACに出た、マイケル・ポタックさんの記事です。フィッシングやソーシャルエンジニアリングなどの詐欺は拡大し続けており、一部は特にAppleユーザーをターゲットにしています。それを念頭に置き、AppleはApple IDやその他のオンラインアカウントを保護する方法、詐欺メールや電話の検出と報告方法などに関する公式のヒントを含む新しいサポートドキュメントを共有しました。たまたま、Appleは、アカウントの保護、フィッシング、ソーシャルエンジニアリング、詐欺電話の回避方法などに関する新しいサポート文書を共有しました。誰にとっても貴重な復習であるだけでなく、これは技術に精通していない家族や友人と共有するのに最適なリソースです。Apple IDを保護し、詐欺を回避する方法に関するAppleのアドバイスは以下の通り。1.Appleアカウントの保護Apple ID をできるだけ安全にするための Apple の 8 つのヒントは次のとおりパスワードやセキュリティコードなどの個人データやセキュリティ情報を共有したり、誰かがあなたを案内したウェブページに入力することに同意したりしないでください。Apple ID保護のため、二要素認証を使用して常に連絡先情報を安全かつ最新の状態に保ち、Apple IDのパスワードや認証コードを誰とも共有しないでください。Appleは、サポートを提供するためにこの情報を要求することはありません。他の人に支払いをするためにAppleギフトカードを使用しないでください。App StoreまたはiTunes Storeでの購入に関する、正当なAppleのメールを識別する方法を学びましょう。Appleのデバイスとデータを安全に保つ方法を学びましょう。信頼できるソースからのみソフトウェアをダウンロードしてください。リンクをクリックしたり、不審なメッセージや未承諾の添付ファイルを開いたり保存したりしないでください。Appleからのと主張する不審な電話やメッセージに応答しないでください。代わりに、公式サポートチャネルを通じてAppleに直接連絡してください。以下重要な解説ですが、非常に長いので省略します。元記事やサポート文書(日本語)をご参照願います。

2024.07.10

コメント(0)

-

Authyがハッキングされ、3,300万のユーザーの電話番号が盗まれた:AppleInsider

日本時間の2024年7月5日にAppleInsiderに出た、ウィリアム・ギャラガーさんの記事を抜粋しました。※Authyって有名なんですか??Authyの開発元であるTwilioは、3300万の携帯電話番号が盗まれたと報じられたハッキングを受けて、iOS向けAuthyの2要素認証アプリをアップデートしたAuthyは、サービスへのログインをより安全にするための長年の二要素認証アプリで、最近になりMacを含むすべてのデスクトッププラットフォームのサポートを廃止し、iPhoneとAndroidのアプリを優先していたTwilioは、ブログ投稿でハッキングされたことを確認した同社は、ハッキングは電話番号に限定されていたと述べているハッカーがTwilioのシステムや、その他の機密データにアクセスしたという証拠は見当たらないAuthyアカウントは侵害されていないが、Authyアカウントに関連付けられた電話番号をフィッシングやスミッシング攻撃に使用しようとする可能性があるため、すべてのAuthyユーザーは、受信するテキストに十分な注意を払うことを勧める中略ユーザーは、App Storeで入手可能な最新バージョンのiOSアプリにアップデートする必要があるTwilioはさらに、Authyアカウントにアクセスできないユーザーは、すぐにサポートチームに連絡する必要があると述べているTwilioは、何人のユーザーの詳細が影響を受けたかを明らかにしていないが、TechCrunchは、ハッカーが3,300万の電話番号を盗んだと主張している2FA(二要素認証)用の電話番号が盗まれたって、2要素目のSMSが偽装される可能性があるっていうことですよね。かなりやばい気がします

2024.07.05

コメント(0)

-

AirPodsとBeatsのファームウェアアップデートは、重要なセキュリティ問題に対処した:MacRumors

日本時間の2024年6月25日にMacRumorsに出た、エリック・スリヴカさんの記事です。※画像はMacRumorsから引用しました。AppleのAirPods ファームウェアのリリースノートには、通常含まれている変更の詳細はほとんど記載されないしかし今回は、AirPods、AirPods Pro、AirPods Max、Powerbeats Pro、および Beats Fit Proの今日のファームウェアアップデートで修正された、セキュリティ問題を概説する別のサポートドキュメントを公開している:現時点で日本語ページは無いようです文書によると、今日のファームウェアアップデートは、Bluetooth範囲内の攻撃者が以前にヘッドフォンを接続したデバイスの詳細を偽装し、攻撃者がヘッドフォンにアクセスできるようにする可能性のあるセキュリティ問題に対処するヘッドフォンのファームウェアをできるだけ早く更新することをお勧めするAirPods と Beats ヘッドフォンのファームウェア アップデートを開始するための、簡単なメカニズムはないApple は、アップデートが「ヘッドフォンが iPhone、iPad、または Mac とペアリングされ、Bluetooth の範囲内で自動的に配信される」と述べているだけである

2024.06.26

コメント(0)

-

詐欺通話の脅威に対し、電話番号を保護してスパムを阻止する方法:9TO5MAC

日本時間の2024年6月23日に9TO5MACに出たセキュリティ会社(Incogni)のPR用記事ですが、参考になると思うので抜粋して紹介します。米国での話ということは、ご留意ください。ロボコール(自動音声による通話)が減少するにつれて、詐欺通話が最大の脅威になっているので、電話番号を保護してスパムを阻止する方法を紹介する:Incogni。近年、通信事業者とFTCがロボコールの問題を軽減するために取り組んできたが、詐欺師の呼び出しは依然として件数が多いあなた自身とあなたの家族を守りたいですか?Incogniを使用すると、Webから個人情報を削除し、スパム通話を簡単にブロックできます残念ながら、あなたの個人情報が悪者によって漏洩され、悪用されたことは現代生活の一部となっているだからといってそのように維持しなければならないという意味ではないリスクを軽減する方法はさまざまあるが、ほとんどのアプローチは不完全で多くの時間がかかるデータ漏えいが発生した後にのみ情報漏えいを伝達する、ID保護サービスを利用する「この発信者をブロックする」スマートフォン機能を利用する以下は、IncogniのサービスPRですので省略しました。興味のある方は元記事をご覧ください。

2024.06.23

コメント(0)

-

iOS 18では、アプリをFace IDでロックできるようになる?:MacRumors

日本時間の2024年6月9日にMacRumorsに出た、ジョー・ロシニョールさんの記事です。※画像はMacRumolrsから引用しました。この問題に詳しい複数の情報源によると、iOS 18はユーザーが個々のアプリをロックできる新しいセキュリティ機能を提供するすなわちユーザーにメール、メッセージ、メモ、電話、写真、Safari、設定などの組み込みのiPhoneアプリをロックするオプションを提供し、プライバシーとセキュリティの追加レイヤーを提供するアプリのロックを解除するにはFace ID認証が必要で、この機能はTouch IDやiPhoneのパスコードでも機能する可能性が高いこの機能がApp Storeのサードパーティアプリで動作するかどうかは未確認Appleはすでに、メモアプリのメモや写真アプリの「最近削除」アルバムや「隠し」アルバムの写真など、コンテンツをロックすることを許可しているこの新しい機能は、iPhoneが全体的にロック解除されていても、アプリを完全にロックできるようにすることで、セキュリティをさらに高めるアプリ内のファイルロック機能は自分でも使っていて、若干の煩わしさを伴うものの私のような素人には”安心感”を与えてくれます。

2024.06.09

コメント(0)

-

AppleのPasswordsアプリは、小さな変化だが大きな影響を与える:9TO5MAC

日本時間の2024年6月8日に9TO5MACに出た、ベン・ラブジョイさんの記事です。※画像は9TO5MACから引用しました。来週のWWDC2024では、iPhone、iPad、Mac用の新しいApple Passwordsアプリが発表される見込みで、これはユーザーに価値ある利益をもたらすAppleデバイスには、長い間、キーチェーン、および後のiCloudキーチェーンの形でパスワードマネージャーが組み込まれてきた時間が経つにつれて、セキュリティ機能はますます強力になり、最終的にスタンドアロンアプリに引き出されたとき、それはすべてを変えることになるとブルームバーグは言う新しいアプリでは、既存のパスワードマネージャーからパスワードをインポート可能と言われている技術者への1つの小さな利点9to5Macの読者は、もちろん、組み込みのパスワードマネージャーの機能を十分に認識しており、おそらく最近それを使用しているパスワードをスタンドアロンアプリにすると、マルチタスク時に使用できるようになります - 設定ではできない非技術者への大きな影響この変更が大きな違いを生むのは、パスワード管理を非技術者の目に見えるようにすること技術に疎い友人が、使用しているウェブサイトやサービスからロックアウトされたなどして、助けを求めてくるのが恐ろしいそこではすべてに同じパスワードを使用したり、ほんの数組のパスワードセットを使っているもちろん、これは災害の方程式であるパスワードを使い回す人の個人データは、極めて危険な状態にある後略私もパスワードマネジャーを使っています。全部のIDとパスワードを覚えられるわけがないし、メモ書きを残すのは許し難いし・・・。

2024.06.08

コメント(0)

-

英国でAppleは、少なくとも5年間のiPhoneセキュリティアップデートを約束した:MacRumors

日本時間の2024年6月6日にMacRumorsに出た、ティム・ハードウィックさんの記事です。Appleは、英国の新しい法的要件(Android Authority経由)に沿って、デバイスの発売日から最低5年間のiPhoneセキュリティソフトウェアのアップデートへのコミットメントを明らかにした今年初め、英国は新しい製品セキュリティおよび電気通信インフラストラクチャ(PSTI)規制を制定し、国内でインターネット対応製品を販売する企業に特定のセキュリティ要件を遵守することを義務付けていたPSTIの要件の1つは、企業が販売後にセキュリティアップデートが提供されるサポート期間または最小期間を定義すること「セキュリティアップデート」は、規制によって「メーカーによって発見された、またはメーカーに報告されたセキュリティ問題に対処するソフトウェアアップデートを含む、製品のセキュリティを保護または強化するソフトウェアアップデート」と定義されている中略サムスンやグーグルとは異なり、アップルは通常、iPhoneデバイスのレガシーソフトウェアサポートについて明確ではないしたがって5年間の最小値は、古いデバイスを保持しているアップルユーザーにとって良いニュースになるしかし、Android Authorityが指摘しているように、SamsungとGoogleの両方が7年間のセキュリティアップデートとデバイスのAndroid OSアップデートを保証しているAndroidのOS更新頻度はAppleよりも圧倒的に低いような気がしますけど、そう思っているのは私だけなのかな?

2024.06.07

コメント(0)

-

Appleは、メディアに注目された後に、長い間無視してきたペアレンタルコントロールのバグを修正する:MacRumors

日本時間の2024年6月5日にMacRumorsに出た、ジュリ・クローバーさんの記事です。※画像はMacRumorsから引用しました。当該バグがウォールストリートジャーナルのジョアンナ・スターンによって報道されてから、Appleは何年も放置されていたSafari:ペアレンタルコントロールのバグ回避策に対処すると約束したスクリーンタイムのレポートで、スターンは、ポルノ、暴力的な画像などを含むウェブサイトへのアクセスを妨げる制限を回避することができたと述べたスターンへの声明の中で、Appleは「ユーザーがウェブコンテンツの制限をバイパスすることを可能にする開発者のための基礎となるウェブ技術プロトコルの問題」を認識していると述べた次のソフトウェアアップデートでの修正が計画しているこのバグは2021年3月にAppleに初めて報告されていたが、Appleはスターンに連絡して問題を公表するまで3年間この問題を無視した回避策は、それを発見した2人のセキュリティ研究者がそれを決して共有しなかったため、よく知られておらず、広く利用されていなかった模様修正を約束することに加えて、Appleはバグレポートの受信とエスカレーションに使用されるプロセスの改善に取り組んでいると述べたAppleがセキュリティ問題などを無視しているという話は、しばしば耳にしますね。ちゃんと取り組んでほしいな

2024.06.06

コメント(0)

-

スマートホンは定期的に再起動すべしという話

数日前にXのポストを見たんですけど、見直しても見つからない確か連邦通信委員会(FCC)が定期的再起動を進めているという内容でしたが、今は国家安全保障局(NSA)の警告が話題ですね。inside telecomの日本時間2024年月1日記事は見つかり、以下に要約しました。※画像はinside telecom から引用し、リサイズしました。国家安全保障局(NSA)は、iPhoneとAndroidユーザーに、デバイスが悪用されるのを防ぐために、週に1回携帯電話を再起動するようアドバイスしているどのくらいの頻度でデバイスの電源を切って再びオンにするかを尋ねられたとき、ほとんどの答えは、ソフトウェアまたはセキュリティシステムが更新を必要とするときだけだったNSAは、この習慣はユーザーのデバイスを高いリスクにさらす可能性があると言う毎週デバイスを再起動すると、追加のマルウェアやスパイウェアのインストールにつながる可能性のあるスピアフィッシングの脅威を減らすのにも役立つNSAによると、リスクが軽減されるのは事実だが、まだ攻撃を排除するものではないデバイスとデータの保護に関しては、常に追加の対策を講じる方が良い再起動以外の推奨事項不要なときにBluetoothをオフにする必要なソフトウェア更新をできるだけ早く実行する位置情報を無効にする公共のWi-Fiネットワークや充電ステーションを使用しない私は、もっぱらメモリーを解放するべく強制再起動しています

2024.06.05

コメント(0)

-

日本の「マイナンバーカード」デジタルIDがAppleのウォレットアプリに登場:MacRumors

日本時間の2024年5月30日にMacRumorsに出た、Eric Slivkaさんの記事です。アップルのNEWSROOMにも出ています。※画像はMacRumorsから引用しました。Appleは本日、日本のマイナンバーカードIDのサポートが「来春後半」にAppleのWalletアプリに搭載されることを発表し、米国を超えてApple WalletのデジタルIDが初めて拡大する現在、1億人以上の日本人住民がマイナンバーカードIDを持っており(そうだっけ?)、全国の60,000以上のコンビニエンスストア、オンラインポータル、病院や政府機関などの他の設定でサービスを受けることができる「米国外へのApple WalletのID機能の展開は、従来の物理的なウォレットを簡単で安全でプライベートなモバイルウォレットに置き換えるという私たちのビジョンの重要なステップです。来年の春の後半からApple Walletでマイナンバーカードを利用可能にし、iPhoneに組み込まれているセキュリティとプライバシー保護機能を最大限に活用しながら、あなたのIDを提示します。日本に住むすべての人に便利で便利な方法を提供できることを非常に嬉しく思います」と、Apple PayとApple Walletの副社長であるジェニファー・ベイリーは述べているApple Walletにロードされると、ユーザーのマイナンバーカードは、Face IDまたはTouch IDで認証してアプリ内でアクセスでき、IDは対面またはカードリーダーに提示され、医療サービス、政府サービスなどにアクセスできる米国以外にこのサービスが展開されるという点が、注目されているんですね。iPhoneを落としたとか盗まれたとか、譲渡する時の初期化など一層気をつけないといけませんね

2024.05.30

コメント(0)

-

詐欺電話や詐欺から両親、家族(そしてあなた自身)を守る方法:9TO5MAC

米国でのサイバー犯罪の内訳や防衛法が9TO5MACに紹介されています。サイバー犯罪手口の内訳は、以下のように分類されていますね。※画像は9TO5MACから引用しました。分類名が分かりにくいという方は、元記事をご覧になってご判断ください。投資話詐欺技術サポート詐欺ビジネスメール詐欺信用詐欺/ロマンス詐欺政府行政を騙る詐欺個人情報漏洩不動産詐欺個人情報窃盗システム脆弱性に伴う情報漏洩なりすましハラスメント/ストーキングフィッシング詐欺とにかく”うますぎる話はない”と気をつけるしかないかなぁ

2024.05.27

コメント(0)

-

最初のiPhoneトロイの木馬である「GoldPickaxe」から保護する方法:9TO5MAC

日本時間の2024年5月15日に9TO5MACに出た、マイケル・ポタックさんの記事です。※画像は9TO5MACから引用しました。昨年GoldDiggerと呼ばれるAndroidトロイの木馬が現れ、被害者から生体認証データなどを盗んで銀行口座を侵害する可能性がある今、脅威はiOSとAndroidに感染する可能性のあるGoldPickaxeトロイの木馬に進化した幸いなことに、最初のiPhoneトロイの木馬から保護する簡単な方法がいくつかあるので、知っておくべきでしょうAppleはiOS 17.5を一般に公開したが、たまたまGoldPickaxe iOSトロイの木馬の言及やパッチはない1.iPhoneトロイの木馬の背景GoldPickaxeは、世界初のiOSトロイの木馬であると信じているセキュリティ会社Group-IBによって発見されたiPhoneにインストールすると、マルウェアは写真、SMSテキストメッセージ、ウェブアクティビティの傍受などからユーザーの生体情報を収集できる場合によっては、被害者は、IDカードの写真などの情報を求める銀行の代表者を装った悪意のある当事者から連絡を受けることもあるAIベースのツールを使用すると、ユーザーの銀行口座をハッキングできる2.誰が標的にされているのか?今のところ、GoldPickaxe iPhoneトロイの木馬は、ベトナムとタイのユーザーをターゲットにしている(金融機関からの50以上のアプリを模倣することによって)。しかし、Group-IBは、GoldPickaxe iOS/Androidトロイの木馬と以前のGoldDiggerとGoldKefuのトロイの木馬は「進化の活発な段階にある」ため、警戒し続けることが重要と述べている3.それはどのように配布されるのか?iPhoneトロイの木馬は、最初iOS TestFlightベータテストシステムを通じて配布されたことが発見されたが、Appleは(少なくとも今のところ)それをシャットダウンすることができたGoldPickaxeは、悪意のあるiOSモバイルデバイス管理(MDM)プロファイルを通じて配布されるよう進化した4.iPhoneトロイの木馬「GoldPickaxe」から保護する方法開発者を完全に信頼し、それが合法であることを確認できない限り、AppleのTestFlightからiPhoneアプリをインストールしてはいけないそしてApp Storeからアプリをインストールし、それでも開発者を検証して、あなたが思っているものであることを確認するのが最善であるソースを完全に信頼し、それが正当であることを確認できない限り、iPhone MDMプロファイルをインストールしてはいけない(例えば、IT管理者、職場、信頼できる機関や開発者などから直接来るなど)ほとんどのサードパーティのペアレンタルコントロールアプリはMDMポリシーを介して動作するため、使用するかどうかを決定する際には注意する当事者があなたに接触してきた場合、電話、ビデオ通話、またはその他の通信を通じて個人情報/機密情報(自分の写真やIDカードを含む)を共有してはいけない金融口座について懸念がある場合は、銀行/機関のウェブサイトに直接ログインして状況を確認するアプリやメッセージの番号に電話したり、送信されたリンクをクリックしてはいけないAppleの最新ソフトウェアでiPhoneを最新の状態に保てば、通常のリリースの間に届くRapid Security Responseのアップデートが含まれてるGoldPickaxeの仕組みの詳細については、元記事からGroup-IBの完全な投稿をご覧ください。

2024.05.15

コメント(0)

-

macOS VenturaとMonterey用のSafari 17.5が出ています

何日か前にお知らせが来ました。標題のSafariで、新しいビルドが利用可能です。macOS VenturaとMonterey用のSafari 17.5の新しいビルドが、Apple Betaのウェブサイトからダウンロードできるようになりましたソフトウェアのインストール手順を含むリリースノートは、リソースセクションにあります。ソフトウェアをインストールする前に、これらの手順を完全に確認してくださいまあシステム設定でアップデートの通知を見てくださいということですね。MacではもっぱらDuckDuckGoを使っていますけど、Safariをお使いの方はアップデートしましょう。

2024.05.09

コメント(0)

-

Macが検出して削除できるマルウェアは次のとおりです:9TO5MAC

日本時間の2024年5月6日に9TO5MACに出た、アリン・ワイチュリスさんの記事を抜粋しました。※画像は9TO5MACから引用しました。1.サードパーティのソフトウェアの助けを借りずに、macOSが検出して削除できる仕組みはあるのでしょうか?Appleは、Macの組み込みXProtectスイートに新しいマルウェア検出ルールを継続的に追加し、XProtectはmacOS X 10.6 Snow Leopardの一部として2009年に導入された当初は、インストールファイルにマルウェアが発見された場合にユーザーに警告するためにリリースされたしかし、XProtectは最近大きく進化し、より有能なネイティブマルウェア対策コンポーネントであるXProtectRemediator(XPR)の出現を促したXProtectスイートは、Yaraシグネチャベースの検出を利用してマルウェアを識別するmacOS 14 Sonomaの時点で、XProtectスイートは3つの主要なコンポーネントで構成されている2.macOSはどのようなマルウェアを削除できますか?XProtectアプリ自体は脅威を検出してブロックすることしかできないが、削除のためのXPRのスキャンモジュールにかかっている。現在のバージョンのXPR(v133)で23の修復者のうち14を特定し、マルウェアをマシンから遠ざけることができる。XProtectRemdiator v133の23のスキャンモジュールアドロード:2017年以降、macOSユーザーをターゲットにしたアドウェアとバンドルウェアローダー。Adloadは、先月のXProtectのメジャーアップデートの前に検出を回避することができ、マルウェアを対象とした74の新しいYara検出ルールが追加されたBadGacha:まだ特定されていないBlueTop:BlueTopは、2023年後半にカスペルスキーがカバーしたトロイの木馬プロキシキャンペーンと思われるCardboardCutout: まだ特定されていないColdSnap:ColdSnapは、SimpleTeaマルウェアのmacOSバージョンを探している可能性が高く、これは3CXの侵害にも関連しており、LinuxとWindowsの両方のバリアントと特性を共有しているSimpleTea(Linux上のSimplexTea)は、朝鮮民主主義人民共和国に由来すると考えられているリモートアクセストロイの木馬(RAT)であるCrapyrator: CrapyratorはmacOS.Bkdr.Activatorとして識別されました。これは2024年2月に発見されたマルウェアキャンペーンであり、「macOSボットネットを作成したり、他のマルウェアを大規模に配信したりする目的で、macOSユーザーに大規模に感染する可能性がある」とセンチネル・ワンのフィル・ストークスは述べているDubRobber: XCSSETとしても知られる厄介で汎用性の高いトロイの木馬ドロッパーEicar: 有害でなくウイルス対策スキャナをトリガーするように意図的に設計された無害なファイルフロッピーフリッパー:まだ特定されていないGenieo:非常に一般的に文書化された潜在的に望ましくないプログラム(PUP)でd、独自のウィキペディアのページさえ持っているGreenAcre: まだ特定されていないKeySteal:KeyStealは、2021年に最初に観察され、2023年2月にXProtectに追加されたmacOSインフォステアラーであるMRTv3:これは、その前身であるマルウェア除去ツール(MRT)からXProtectに組み込まれたマルウェア検出および削除コンポーネントのコレクションであるPirrit: Pirritは、2016年に初めて浮上したmacOSアドウェアで、ポップアップ広告をウェブページに注入し、プライベートユーザーのブラウザデータを収集し、さらには検索ランキングを操作してユーザーを悪意のあるページにリダイレクトするRankStank:3CXインシデントで見つかった悪意のある実行可能ファイルへのパスが含まれているため、より明白なルールの1つで、3CXは、ラザラスグループに起因するサプライチェーン攻撃だったRedPine:信頼性が低いと、AldenはRedPineがOperation TriangulationからのTriangleDBに対応している可能性が高いRoachFlight: まだ特定されていないSheepSwap: まだ特定されていないShowBeagle: まだ特定されていないSnowDrift:CloudMensis macOSスパイウェアとして識別されるToyDrop: まだ特定されていないTrovi: Pirritと同様に、Troviは別のクロスプラットフォームのブラウザハイジャッカーです。検索結果をリダイレクトし、閲覧履歴を追跡し、独自の広告を検索に注入することが知られているWaterNet: まだ特定されていない3.XProtectはどこにある?XProtectは、すべてのバージョンのmacOSでデフォルトで有効になっているまた、システムレベルで完全にバックグラウンドで実行されるため、特段の操作は必要ないXProtectの更新も自動的に行われ、それがある場所は次のとおりMacintosh HD>ライブラリ>アップル>システム>ライブラリ>コアサービス4.注意ユーザーは、AppleのXProtectスイートに完全に頼るべきではないより高度または高度な攻撃は、XProtectでの検出を簡単に回避できるサードパーティのマルウェア検出および削除ツールの使用を強くお勧めする興味のある方は、元記事をご覧ください。

2024.05.06

コメント(0)

-

一部のAppleユーザーが、Apple IDアカウントからランダムにロックアウトされる

日本時間の2024年4月28日にAppleInsiderに出た、Mike Wuertheleさんの記事です。※画像はAppleInsiderから引用しました。一晩で、iCloudユーザーの一部は、すべてのデバイスでアカウントからログアウトされ、戻る唯一の方法はパスワードのリセットを実行するはめになったそして、あなたが影響を受けた場合、それはHomePods、Apple TVハードウェア、iPhone、iPad、Macを含むほぼすべてのデバイスにまたがっているあるAppleInsiderのスタッフは、問題の原因が何であれ、アプリ固有のパスワードにも影響したと述べた米国時間4月27日午前6時43分現在、iCloudのステータスページにはまだ問題の兆候はなく、問題が解決したかどうかは不明組織的なハッキングや攻撃ではないもようで、また、クレデンシャルスタッフィングの大量試みでもない:ユーザーは2要素認証トリガーや同様の警告を報告していない私たちはAppleに連絡を取り、コメントを求めた”クレデンシャルスタッフィング”について、Wikipediaから一部を抜粋しました。興味のある方は確認してください。クレデンシャルスタッフィングは、攻撃者が盗まれたアカウントの資格情報を収集するサイバー攻撃の一種である多くのユーザーが複数のサイトで同じユーザー名とパスワードの組み合わせを再利用するため、クレデンシャルスタッフィング攻撃が可能幸い私は体験していませんが、いきなりログアウトされたらビックリしますよね

2024.04.30

コメント(0)

-

米国下院は、ByteDanceがTikTokを売却またはスピンオフしなければならないという法案を可決する:AppleInsider

日本時間の2024年4月21日にAppleInsiderに出た、チャールズ・マーティンさんの記事です。米国下院は、ロシアなどの他の国への制裁に関連する組合せ法案を可決したが、親会社であるByteDanceへTikTokの売却または売却を強制する可能性のある文言が含まれているラジャ・クリシュナムルティ下院議員は、この法案は「TikTokに関するものではなく、TikTokを所有し、中国共産党によって議論の余地なく支配されているByteDanceに関するものである」と述べた一方のByteDanceは、その主張に繰り返し異議を唱えてきたしかし下院が可決したそのような法案は、上院で停滞したままである中略上院は、過越祭の休日の休会中であるため、すぐには法案を取り上げないByteDanceの規定が最終法案に残り、上院を通過すれば、署名のために大統領のもとにゆくだろうバイデン大統領は、ByteDanceによるTikTokの売却または売却を強制する法律に署名することをすでに示している原文では、ウクライナへの支援やガザ問題などに関する法案も述べられています。元記事をご参照ください。

2024.04.21

コメント(0)

-

iPhone、iMessageなどのゼロデイハッキングツールの価値は高い:9TO5MAC。

日本時間の2024年4月7日に9TO5MACに出た、チャンス・ミラーさんの記事です。※画像は9TO5MACから引用しました。あなたは転職を検討中ですか?ゼロデイハッキングツールの価格は上昇し続けてて、TechCrunchが発見した今週発表された新しい価格リストで、スタートアップのCrowdfenseは、iPhoneに侵入するためにゼロデイに500万ドルから700万ドルを支払うと述べたTechCrunchが説明したように、これらのエクスプロイトは「そのソフトウェアのメーカーに知られていないソフトウェアのパッチが適用されていない脆弱性にかかっている」ため、「ゼロデイ」と呼ばれているCrowdfenseや競合他社の1つであるZerodiumのような企業は、犯罪者を追跡またはスパイするためのハッキングツールが必要だと主張する他の組織、通常は政府機関や政府請負業者に再販する目的で、これらのゼロデイを取得すると主張しているCrowdfenseの新しい価格表は以下の通り。iPhoneのゼロデイ:500万ドルから700万ドルAndroidのゼロデイ:最大500万ドルGoogle Chromeゼロデイズ:最大300万ドルSafariゼロデイ:最大350万ドルiMessageゼロデイ:300万ドルから500万ドルの間WhatsAppゼロデイズ:300万ドルから500万ドルの間Appleは、セキュリティ研究者が最大200万ドルを稼ぐことができる独自のApple Security Research Bountyプログラムを提供しているそうで、金に目が眩んでダークサイドに転ぶのか否か!? 開発者の選択にかかっていますね。

2024.04.07

コメント(0)

-

Macに感染する、偽のCleanMyMacインストーラーに注意!AppleInsider

日本時間の2024年3月29日にAppleInsiderに出た、アンドリュー・オアさんの記事です。※画像はAppleInsiderから引用しました。サイバーセキュリティの専門家は最近、攻撃者がマルウェアをCleanMyMacとして偽装してMacユーザーのデータを盗むという洗練されたスキームを発見したCleanMyMacやその他のユーティリティの作成者であるMacPawには、Moonlockと呼ばれるサイバーセキュリティ部門があるその調査の中で、彼らは正当なバージョンのふりをして、CleanMyMacというラベルの付いたマルウェアサンプルを発見したマルウェアはコンピュータに侵入してその存在を隠し、情報を盗むためにさまざまな方法を使用した役に立つアプリのふりをしてコンピュータをだまして有害なコードを実行させ、セキュリティツールに発見されないようにトラックをカバーすることができるCleanMyMacの悪意のあるバージョンは、ユーザーを欺くために同様のドメインとロゴを使用して、MacPawの公式サイトを模倣したフィッシングウェブサイトを通じて配布された調査では、犯人のmacpaw[.]usやcleanmymac[.]proなどのドメインを特定したが、これらのサイトはもはや読み込まれないしかし、今後も新しい装いで再び現れるリスクは常にある偽造版を避けるために、ソフトウェアは公式ウェブサイトまたはApp Storeから直接ダウンロードする必要があるダウンロード前には、ウェブサイトのURLの真正性を調べ、スペルミスや異常なドメイン名を探すことが大事また、デジタル署名や検証済みのレビューなど、ソフトウェアの正当性の兆候を探して欲しいたとえば、MacPawの公式ウェブサイトはmacpaw.comであり、macpaw.usやmacpaw.proではないさらに、定期的なシステムスキャンと更新のために、Moonlock Engineを搭載したCleanMyMac Xなどの評判の良いウイルス対策やクリーニングツールを使用することは、重要なセキュリティ対策で、これらの戦略を使用すれば、攻撃に対するユーザーの防御を大幅に高めることができる私はCleanMyMacを使っていませんけど、有名なソフトですよね。入手先や、その入手先アドレスも良ーく確認する必要がありそうです元記事には疑わしいURLの画面キャプチャーなど出ているので、参照してください。

2024.03.29

コメント(0)

-

Appleデバイスユーザーは、パスワードリセット要求を含む高度なフィッシング攻撃で標的にされている:MacRumors

警告として、日本時間の2024年3月24日にMacRumorsに出た、ジュリ・クローバーさんの記事です。※画像はMacRumorsから引用しました。KrebsOnSecurityの報告によると、Appleのパスワードリセット機能のバグと思われるものを利用したフィッシング攻撃は、ますます一般的になっている複数のApple製品ユーザーは、Apple IDのパスワード変更を承認しようとする試みで、通知や多要素認証(MFA)メッセージの無限のストリームで彼らを砲撃する攻撃で標的にされている攻撃者は、ターゲットのiPhone、Apple Watch、またはMacにシステムレベルのパスワード変更承認テキストを何度も表示させることができるそしてターゲットにされている人が誤ってリクエストを承認したり、通知に飽きたり、[承認]ボタンをクリックしたりすることを待つリクエストが承認された場合、攻撃者はApple IDのパスワードを変更し、Appleユーザーをアカウントからロックアウトすることができるパスワード変更承認要求はApple IDをターゲットにしているため、ユーザーのすべてのデバイスにポップアップ表示される通知によって、各デバイスでポップアップが1つずつ却下されるまで、リンクされたすべてのApple製品が使用できなくなるTwitterユーザーのParth Patelは最近、攻撃の標的にされた経験を共有し、100件以上の通知のために「許可しない」をクリックするまで、自分のデバイスを使用できなかったと述べたPatelの場合、攻撃者は、名前、現在の住所、過去の住所、電話番号を含む人々の検索ウェブサイトから漏洩した情報を使用し、自分のアカウントにアクセスしようとする人に十分な情報を与えていたこの攻撃は、加害者がApple IDに関連付けられたメールアドレスと電話番号にアクセスできることにかかっているKrebsOnSecurityは問題を調査し、攻撃者が忘れたApple IDのパスワードのためにAppleのページを偽装していることを発見したこのページには、ユーザーのApple IDのメールアドレスまたは電話番号が必要で、CAPTCHAがあるメールアドレスを入力すると、ページにはAppleアカウントに関連付けられた電話番号の下2桁が表示され、不足している数字を入力して送信を押すと、システムアラートが送信される攻撃者がどのようにシステムを悪用して、Appleユーザーに複数のメッセージを送信しているかは明らかではないが、バグを悪用された可能性があるこの種の攻撃の対象となるAppleデバイスの所有者は、すべてのリクエストで必ず「許可しない」をタップすることAppleは、1回限りのパスワードリセットコードを要求する電話はかけない色々と巧妙化していることは間違いないんでしょう。”もう何度も面倒臭いから、許可しちゃえ!”というのは止めるべきですね。

2024.03.27

コメント(0)

-

AppleがiOS 17.4.1の詳細を曖昧にしている理由:9TO5MAC

日本時間の2024年3月24日に9TO5MACに出た、アリン・ワイチュリスさんの記事を抜粋しました。※画像は9TO5MACから引用しました。先週、Appleは重要なバグ修正とセキュリティパッチが含まれ、すべてのユーザーに推奨されると主張する、かなり曖昧なリリースノートでiOS 17.4.1をリリースした2日経っても、同社はまだ詳細を追加していないこれはAppleにとって珍しいことで、通常、リリースの数時間後に重要なセキュリティパッチをリストアップし、iOS 17.4.1のものが重要か、まったく他の何かである可能性があることを示唆するAppleが独自の調査を終了する前に、iOS 17.4.1セキュリティパッチの詳細を開示したくない可能性があり、より重要なことを指摘しているかもしれない今回のアップデートは、さらなる悪用を防ぐための修正だった可能性があるもう一つの可能性は(私が最も可能性が高い理由だと思いますが)Appleは現在、MacとApple Watchで同じ脆弱性にパッチを当てることに取り組んでいるということこの新しいiOSリリースでは、iPadOSとvisionOSに同じセキュリティアップデートが更新されたが、macOSやwatchOSではないMac(およびApple Watch)ユーザーは依然として危険にさらされている可能性があり、他の製品の既知のCVEの詳細を開示すると、Appleのセキュリティ態勢に穴が空く可能性があるいずれにせよ、ユーザーはすぐにデバイスをアップデートする必要がある新しいセキュリティアップデートは、以下のサポートされているデバイスで利用可能。iPhone XS以降iPad Pro 12.9インチ第2世代以降iPad Pro 10.5インチiPad Pro 11インチ第1世代以降iPad Air第3世代以降iPad第6世代以降iPad mini第5世代以降Apple Vision ProこのブログでもSonoma 14.4の問題を色々と引用して書きましたけど、14.4.1 or 14.4.2はもう少し時間がかかりそうですね。

2024.03.24

コメント(0)

-

アップルシリコンの脆弱性により、ハッカーは暗号化キーの抽出が可能

日本時間の本日2024年3月22日に、MacRumorsその他で報道された記事です。※画像はMacRumorsから引用しました。新たに発表された学術研究論文(ArsTechnica経由)によると、AppleのMシリーズチップで攻撃者が特定の条件下でMacから秘密の暗号化キーを抽出することを可能にする、パッチ不可能な脆弱性が発見された:この攻撃はGoFetchと名付けられた中略著者らは、DMP(データメモリ依存プリフェッチャー)のこの脆弱性を悪用して安全なソフトウェアから暗号化キーを抽出できる新しいタイプの攻撃としてGoFetchを提示した要約すると、AppleシリコンCPUのDMP機能を使用して、リークから保護すると考えられていた暗号化ソフトウェアのセキュリティ対策をバイパスし、場合によっては1時間以内に攻撃者が2048ビットRSAキーなどの機密情報にアクセスできる可能性があることを示している中略「GoFetchは、DMPが以前に考えられていたよりも大幅に攻撃的であり、したがってはるかに大きなセキュリティリスクをもたらすことを示しています」と研究者は主張しているDMPスタイルの攻撃は一般的ではなく、通常はMacへの物理的なアクセスが必要である研究者は2023年12月に脆弱性をAppleに通知した脆弱性を懸念するユーザーは、脆弱であることが知られている暗号化プロトコルのいずれかについて、将来のmacOSアップデートで利用可能になるGoFetch緩和アップデートを確認することをお勧めする9TO5MACの記事の最後では、以下のようにも解説されています。しかし、現実世界のリスクは低いこの脆弱性を悪用するには、攻撃者はユーザーをだまして悪意のあるアプリをインストールする必要があり、署名されていないMacアプリはデフォルトでブロックされるさらに攻撃の実行にかかる時間は非常に大きく、研究者が実施したテストで54分から10時間の範囲であるため、アプリをかなりの時間実行する必要があるAppleはこれまでのところ、Augury DMPエクスプロイトに対する保護を実装しないことを選択したおそらく、現実性の低い攻撃に伴うパフォーマンスの低下が正当化されないためと思われる長期的な解決策は、Appleが将来のチップの設計におけるDMP実装の脆弱性に対処することである私のような素人には理解するのが困難ですが、ソフトウェアでパッチを当てることができない重大な脆弱性があることは、承知しておいた方が良いかなぁと思います。

2024.03.22

コメント(0)

-

iPhoneでiMessageの量子セキュリティを取得する方法(そしてなぜそれが役に立つのか):9TO5MAC

日本時間の2024年2月23日に9TO5MACに出た、マイケル・ポタックさんの記事です。※画像は9TO5MACから引用しました。Appleは、量子コンピュータに対する保護であるiMessageの大規模なセキュリティアップグレードを発表したiPhone、iPad、Mac、Apple WatchでiMessageの量子セキュリティを取得する方法、なぜそれが価値があるのかなどについて解説するすべてのユーザーにiOS 17.4正式版が公開される前に、AppleはPQ3と呼ばれるiMessageの「最も重要な」暗号アップグレードと呼ばれるものを明らかにした新しいiMessage量子セキュリティは、iOS 17.4ベータ版のiPhoneですでに利用可能であるAppleは、iOS 17.4でiMessage用の量子コンピュータ保護を開始し、その意味は以下のとおり将来の量子コンピュータベースの攻撃を先取りすることは重要で、現在の脅威の1つは、「Harvest Now, Decrypt Later」と呼ばれるアプローチである脅威アクターは現在のデータを盗み、将来的に既存の暗号化を解読するためにより強力なコンピュータが利用可能になると、データにアクセスするiMessage量子セキュリティ(PQ3)は、この脆弱性などから保護するのに役立つMessage量子セキュリティを有効にするには、iPhoneにiOS 17.4ベータ版をインストールするiPadOS 17.4、macOS 14.4、watchOS 10.4ベータ版をインストールして、iPad、Mac、Apple Watchにアップグレードする3月上旬にiOS 17.4が公開されるまで待っても良いメッセージ:SMSはしばしば利用するものなので、セキュリティが強化されると安心ですね。

2024.02.23

コメント(0)

-

あなたのiPhoneを、トロイの木馬「GoldPickaxe」から保護する方法

日本時間の2024年2月17日に9TO5MACに出た、マイケル・ポタックさんの記事です。※画像は9TO5MACから引用しました。GoldDiggerと呼ばれるAndroidトロイの木馬が昨年浮上し、被害者から生体認証データなどを盗んで銀行口座を侵害する可能性がある今、脅威はiOSとAndroidに感染する可能性のあるGoldPickaxeトロイの木馬に進化した幸いなことに、最初のiPhoneトロイの木馬から保護する簡単な方法がいくつかあり、知っておくべきことは次のとおり1.iPhoneトロイの木馬の背景GoldPickaxeは、世界初のiOSトロイの木馬であると信じているセキュリティ会社Group-IBによって発見されたiPhoneにインストールすると、マルウェアは写真、SMSテキストメッセージ、ウェブアクティビティの傍受などからユーザーの生体情報を収集できる時には、被害者はIDカードの写真などの情報を求める銀行の代表者を装った悪意のある当事者から連絡を受ける事があるAIベースのツールを使用すると、ユーザーの銀行口座をハッキングすることも出来る2.誰が標的にされるのか?今のところ、GoldPickaxe iPhoneトロイの木馬は、ベトナムとタイのユーザーをターゲットにしている:金融機関からの50以上のアプリを模倣するしかしセキュリティ会社のGroup-IBは、GoldPickaxe iOS/Androidトロイの木馬と、以前のGoldDiggerとGoldKefuのトロイの木馬は「進化の活発な段階にある」ので、警戒し続けることが重要だと述べている3.トロイの木馬はどのように配布されるのか?iPhoneトロイの木馬は、iOS TestFlightベータテストシステムを通じて配布されたことが最初に発見されたが、Appleは(少なくとも今のところ)それをシャットダウンすることに成功している問題は、悪意のあるiOSモバイルデバイス管理(MDM)プロファイルを通じて配布される、GoldPickaxeであり、しかも脅威が進化するにつれて、流通メカニズムは変化または増加する可能性がある開発者を完全に信頼し、それが合法であることを確認できない限り、AppleのTestFlightからiPhoneアプリをインストールしないことが重要であるApp Storeからアプリをインストールし、それでも開発者を検証して、あなたが思っているものであることを確認するのが最善であるソースを完全に信頼し、それが正当であることを確認できない限り(例えば、IT管理者、職場、信頼できる機関などから直接来るなど)、iPhone MDMプロファイルをインストールするべきではない電話、ビデオ通話、またはその他の通信を通じて個人情報/機密情報(自分の写真やIDカードを含む)を共有しなてはならない金融口座について懸念がある場合は、銀行/機関のウェブサイトに直接ログインして状況を確認すること案内された番号に電話したり、送信されたリンクをクリックしたりしてはいけないAppleの最新ソフトウェアでiPhoneを最新の状態に保つこと:通常のリリースの間に届くRapid Security Responseのアップデートが含まれているGoldPickaxeの仕組みの詳細については、Group-IBの完全な投稿をご覧ください私は、へんてこりんなゲームや動画関連ソフトをインストールしないように、心がけています。メーカーとか公的機関が手掛けたソフト以外を調べるときは、ソフトが収集する個人情報を確認しています。こっちは素人なのでできることには限りがありますけど、警戒しようという気持ちを持つのがまずは大切かと・・・。

2024.02.17

コメント(0)

-

DuckDuckGoブラウザは、暗号化されたブックマークとパスワードを同期します

日本時間の2024年2月16日にMacRumorsに出た、Tim Hardwickさんの記事です。※画像は2枚ともMacRumorsから引用しました。プライバシーファーストのDuckDuckGoブラウザは、モバイルデバイスでQRコードを生成するか、コンピュータで英数字コードを生成して同期を確立する新しい「同期とバックアップ」機能で、パスワードの同期を可能にするDuckDuckGoのプライバシーによると、DuckDuckGoはユーザーを追跡せず、パスワードをローカルに暗号化するブラウザの内蔵パスワードマネージャーのパスワードを含むユーザーの同期データにアクセスできないプライベート同期を使用すると、復号化に必要な一意のキーがデバイスにのみ保存されるため、すべてのデータは同期プロセス全体を通して安全に暗号化されたままになるバックアップと同期により、ユーザーはブックマークとパスワードを新しいデバイスに移行し、デバイス間で電子メール保護アカウントを同期することもできる:DuckDuckGo Email Protectionは、隠されたメールトラッカーを削除し、ユーザーがその場で一意のプライベートメールアドレスを作成できるようにする無料のメール転送サービスであるDuckDuckGoによると、この新機能はほとんどのWindows、Mac、Android、およびiPhoneデバイスで動作し、ブラウザの設定(同期とバックアップ➝別のデバイスとの同期)で見つけることができる1つのデバイスのみで作業している人は、シングルデバイス設定セクションからこのデバイスの同期とバックアップを選択できるセットアップ後、ブラウザはユーザーの一意のローカルで生成された、回復コードを含む回復PDFドキュメントを生成するこれは、関連するデバイスが紛失または損傷した場合に同期されたデータにアクセスするために使用するDuckDuckGoのブラウザは、広告トラッカーのブロックやクッキーのポップアップの削除など、12以上のプライバシー保護を提供していて、App StoreのiOSデバイスとMac App StoreとDuckDuckGoのウェブサイトでMacで利用できる私はまだ使っていない機能があります

2024.02.16

コメント(0)

-

Appleは、App Storeに忍び込もうとする詐欺師アプリをどのように扱うか

日本時間の2024年2月10日に9TO5MACに出た、 ザック・ホールさんの記事です。※画像は9TO5MACから引用しました。App Storeのにせアプリの問題は、昨日のLastPass事件の後に浮上した。人気のあるパスワードマネージャーの背後にいる人々は、LassPassというアプリがLastPassのふりをしていることを顧客に警告する必要があったApp Storeレビューガイドライン4.1は、他のアプリやサービスになりすますことは規則違反とみなされ、App StoreおよびApple Developer Programから会社や開発者が削除される可能性があることを明確にしているでは、App Storeで自分自身を模倣した詐欺師のアプリを見つけた場合、開発者は何ができるのか?報道は明らかに大規模に問題を提起しますが、すべての開発者が同じメディアの注目を集めることができるわけではないLastPassの場合、開発者は問題を周知するための報道はせず、代わりに、彼らは単に詐欺のリスクについてユーザーに警告し、当然メディアの注目を集めた2021年、Appleは潜在的な不正行為のために802,000以上の開発者アカウントを終了した2022年には、App Storeが潜在的に不正なアカウントの作成を防ぐことを可能にする新しい方法とプロトコルのおかげで、その数は428,000に減少したさらに、約105,000件のApple Developer Programの登録が不正行為の疑いで拒否され、これらの悪用者がApp Storeにアプリを提出するのを妨げたLastPassという実在するパスワード管理アプリを騙る偽物アプリが、AppStoreへ侵入したようですね。怪しいアプリを掴まされないという前提でAppStoreを利用しているので、偽物をきっちり排除して貰いたいですね〜。

2024.02.11

コメント(0)

-

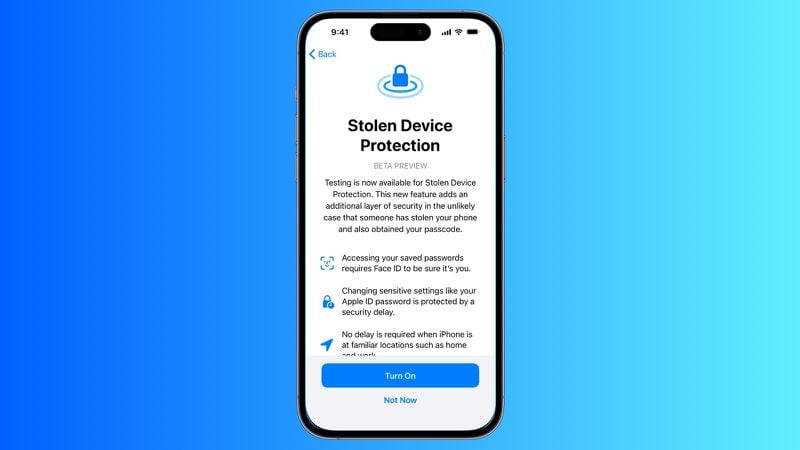

セキュリティバイト:iPhoneの盗難デバイス保護には致命的な欠陥があるが、修正可能:9TO5MAC

😱マジかぁーと思いましたが、修正可能と聞いてちょっと安心。日本時間の2024年1月29日に9TO5MACに出た、エイリン・ワイチュリスさんの記事です。先週、Appleは盗難デバイス保護と呼ばれる、新しいセキュリティ機能を備えたiOS 17.3をリリースしたこれは泥棒があなたのiPhoneを盗んでパスワードを取得した場合に備えて、データを保護することを目的としているが、1つの致命的な欠陥がすでに発見されている9to5Mac Security Biteは、唯一のApple Unified PlatformであるMosyleによって独占的に提供されます。Appleデバイスを動作可能にし、エンタープライズセーフにすることが、私たちが行うすべてです。中略。想定される攻撃は、通常加害者がデバイスを盗む前に(被害者が)パスコードを入力するのを観察し、Apple IDのパスワードを変更し、「iPhoneを探す」をオフにして、リモートで追跡やワイプを不可能にすることで行われるそして泥棒は、キーチェーンパスワードマネージャーに保存されたパスワードを使用して、アカウント(Venmo、CashApp、その他の銀行アプリなど)から被害者をロックアウトすることができる幸いなことに、盗難デバイス保護は2つの重要な方法でこの脆弱性を阻止するのに役立つ保護を有効にすると、ユーザーがApple IDのパスワードやデバイスのパスコードなどの重要なセキュリティ設定を変更する前に、Face IDまたはTouch ID認証(パスコードフォールバックなし)が必要になるまた、ユーザーがこれらのセキュリティ設定を変更する前に、1時間のセキュリティ遅延を制定するので、泥棒が重要な変更を加える前に、被害者がiPhoneを紛失としてマークする時間的余裕を与える盗難デバイス保護の致命的な欠陥ただし、ユーザーが重要な場所を有効にしていて、現在身近な場所にいる場合、これらの追加のセキュリティレイヤーは取得されない「iPhoneがよく知っている場所にある場合、これらの追加手順は不要で、いつものようにデバイスのパスコードを使用できます」と、盗難デバイス保護のサポートドキュメントでAppleは述べているよく知っている場所とは、通常、自宅、職場などiPhoneを定期的に使用する特定の場所が含まれるAppleは、ユーザーが訪問する頻度と時期に基づいて、場所を重要と判断するよく知っている場所のデータは、通常、写真アプリのSiriの提案や思い出のようなものに使用されるが、盗まれたデバイスの保護にも使用されるすなわち頻繁に行く特定のバーやカフェにいる場合、デバイス保護が無効になる可能性があるとTwitter(X)の投稿で人気のある技術YouTuber ThioJoeが指摘している問題は、よく知っている場所をコントロールできないことだと、Thiojoeは書いている一番最近いた場所は、先週末に数時間しか訪れなかった場所だった:ここはお馴染みの場所やよく知っている場所ではない中略Appleが盗難デバイス保護のための身近な場所として、よく知っている場所をどのように決定するかは不明幸いなことに、[設定]> [プライバシーとセキュリティ]> [位置情報サービス]> [システムサービス]> [重要な場所]に移動して、”よく知っている場所”をオフにすることが可能オフにすれば、Face IDまたはTouch IDは、盗難デバイス保護を解除するために暗黙的に必要になります。特に、木曜日のiOS 17.4ベータ1リリースで、Appleはセキュリティ設定を変更する際に常にセキュリティ遅延を要求する機能を追加したこれは、ユーザーがApple IDのパスワードやその他のセキュリティ設定を変更する前に、常に1時間待たなければならないことを意味するこの機能は、現在ベータテスターでのみ利用可能で、デフォルトでは無効になっているこの投稿を引き続きテストして、更新する予定緑色で表示した部分は、少なくとも日本版iOS 17.3では存在しないようです。iOS 17.4ベータ1云々の部分は当然ですが・・・。17.4 Public Beta はまだ出ていないですね。

2024.01.29

コメント(0)

-

iOS 17.3 - 盗難デバイス保護の説明 - 今すぐアップデートすべき理由:9TO5MAC

日本時間の2024年1月23日に、表題の記事が9TO5MACに公開されました。ジェフ・ベンジャミンさんの記事です。なお拙ブログでも何度か紹介しておりますので、良かったらご覧ください。iOS 17.3ベータ版は、iPhoneに新しい盗難デバイス保護機能を追加する:MacRumors追記あり:iOS 17.3 Public Betaをインストールしました昨日、Appleは盗まれたデバイス保護機能を備えたiOS 17.3をリリースしたOS 17.3へアップデートすれば、泥棒による被害を心配する必要がなくなるジェフが盗難デバイス保護のインとアウトを分解し、他の新しいiOS 17.3の変更と機能を説明するように、私たちの完全なハンズオンビデオを見てください:リンクした元記事をご覧ください盗難デバイスの保護17.3の筆頭機能は盗難デバイス保護であり、泥棒からの不正アクセスを防ぐのに役立つ機能であるiOS 17.3までは、泥棒はデバイスのパスコードを使用してApple IDやその他の機密性の高い設定にアクセスすることができた一言で言えば、盗難デバイス保護は、iPhoneのセキュリティ設定を2つの有意義な方法で保護するまず、身近な場所から離れている間にセキュリティ設定を変更しようとするユーザーに、生体認証の使用を強制するほとんどの場合、泥棒はFace IDで認証するためにあなたの顔データにアクセスできず、データ窃盗を続行できないたとえ人が生体認証データで識別できたとしても、iOSは変更を加える前に1時間の遅延を強制する遅延の間にユーザーは通常どおりデバイスを使用できるが、パスコード、パスワードなどの重要なセキュリティ設定を変更したり、盗まれたデバイス保護を無効にしたりすることはできないユーザーは、1時間の遅延が経過すると通知を受け取るもしくは、デバイスが重要な場所に戻った場合、遅延は自動的に一時停止され通知が届くこれらすべてを念頭に置いて、盗まれたデバイス保護を適切に使用するには、位置情報サービスを有効にする必要がある具体的には、iOSが自宅や仕事など頻繁に利用するエリアについて学ぶために使用するものであるため、設定→プライバシーとセキュリティ→位置情報サービス→システムサービスで、重要な場所が有効になっていることを確認する必要がある盗難デバイス保護は、あなたのiOSパスコードを知っている泥棒によってあなたのiPhoneが大きな方法で侵害されるのを合法的に保護できる機能となる泥棒があなたのパスコードと物理的なデバイスを盗む可能性は低いが、実際は以前に何度も起こっているこの機能は、正当なiPhoneユーザーに最小限の不便しかもたらさないので、オンにすることをお勧めする私はBeta版の頃から、盗難デバイス保護をONにしています

2024.01.24

コメント(0)

-

iOS 17.3とmacOS Sonoma 14.3インストールをお勧め:MacRumors

日本時間の2024年1月23日のMacRumorsに、”悪用された可能性のあるiOS 17.3とmacOS Sonoma 14.3パッチWebKitの脆弱性”という、ジュリ・クローバーさんの記事が出ました。Appleは本日、iOS 17.3、iPadOS 17.3、tvOS 17.3、macOS Sonoma 14.3をリリースしたソフトウェアは積極的に悪用された脆弱性にパッチを当てているため、できるだけ早く新しいオペレーティングシステムにアップデートすることをお勧めするこのアップデートでは、悪意を持って作成されたコンテンツが任意のコード実行につながる可能性のあるWebKitのバグを修正したAppleは、セキュリティサポートページで、この問題が悪用された可能性があるという報告を認識していると述べたAppleのソフトウェアリリースは、野生で使用されたことが知られていなかった他のいくつかのセキュリティ脆弱性にも対処したiOS 17.3は、Neural Engine、カーネル、Mail、Safari、ショートカットなどのバグを修正した各アップデートのすべてのセキュリティ修正の詳細は、Appleのセキュリティサポートサイトで確認できますが、1/23の時点で英文が紹介されています:日本語での記載はなし。

2024.01.23

コメント(0)

-

海賊版のmacOSアプリで見つかった危険なマルウェア:9TO5MAC

日本時間の本日2024年1月22日に9TO5MACに出た、セキュリティバイト:エイリン・ワイチュリスさんの記事です。セキュリティ研究者は、一般的に海賊版のmacOSアプリケーションに隠された新しいマルウェアを検出したインストールされると、アプリは無意識のうちにユーザーのMacのバックグラウンドでトロイの木馬のようなマルウェアを実行し、当選良いことが起こるわけではない9to5Mac Security Biteは、唯一のApple Unified PlatformであるMosyleによって独占的に提供される9to5Mac Security Biteで、毎週日曜日にArin Waichulisはデータプライバシーに関する洞察を提供し、脆弱性を明らかにし、20億以上のアクティブデバイスのAppleの広大なエコシステム内の新たな脅威に光を当て、情報を入手し安全を保ついくつかの脅威アラートを調査している間、Jamf Threat Labの研究者は.fseventsdという名前の実行可能ファイルに出くわした実行可能ファイルは、ファイルやディレクトリの変更を追跡し、Time Machineバックアップなどの機能のイベントデータを保存するために使用されるmacOSオペレーティングシステムに組み込まれた実際のプロセスの名前(偶然ではない)を使用するただし、.fseventsdは実行可能ではないネイティブログで、JamfはAppleが疑わしいファイルに署名していないことを発見したJamf Threat Labsは、Ferdous SaljookiとJaron Bradleyが率いる研究に関するブログ記事で、「このような特性は、さらなる調査を正当化することが多い」と述べたVirusTotalを使用して、この好奇心旺盛な.fseventsdバイナリが、もともとより大きなDMGファイルの一部としてアップロードされたと判断することができたFinalShell、Microsoft Remote Desktop Client、Navicat Premium、SecureCRT、UltraEditなど、一般的に海賊版アプリケーションの修正コードを含む5つのディスクイメージ(DMG)ファイルを発見した”これらのアプリケーションは、犠牲者を得るために中国の海賊版ウェブサイトでホストされている”とJamfは説明した中略自分を守る方法Jamfは、この攻撃は主に中国([.]cnウェブサイト)の犠牲者を標的にしていると考えているが、海賊版ソフトウェアの固有の危険性を覚えておくことが重要である不幸なことに、海賊版アプリをインストールしている人の多くは、ソフトウェアが正当ではないためセキュリティアラートが表示されると期待している警告が出なければ、インストールボタンを押し、macOS Gatekeeperのセキュリティ警告プロンプトをスキップしてしまう:意訳しているので、間違っているようでしたらご指摘お願いしますさらに、評判の良いアンチウイルスとマルウェア対策ソフトウェアをインストールして欲しいこの特定のマルウェアは検出されずにすり抜ける可能性があるが、Macで余分な防御層を持つことは常に良い習慣となるAppleのAppSroreをめぐって、独占禁止に反するとかいろんな意見があることは認めますけど、ヤバそうなソフトをできる限り排除する点に、AppStoreの存在意義があると思うけどなぁ

2024.01.22

コメント(0)

-

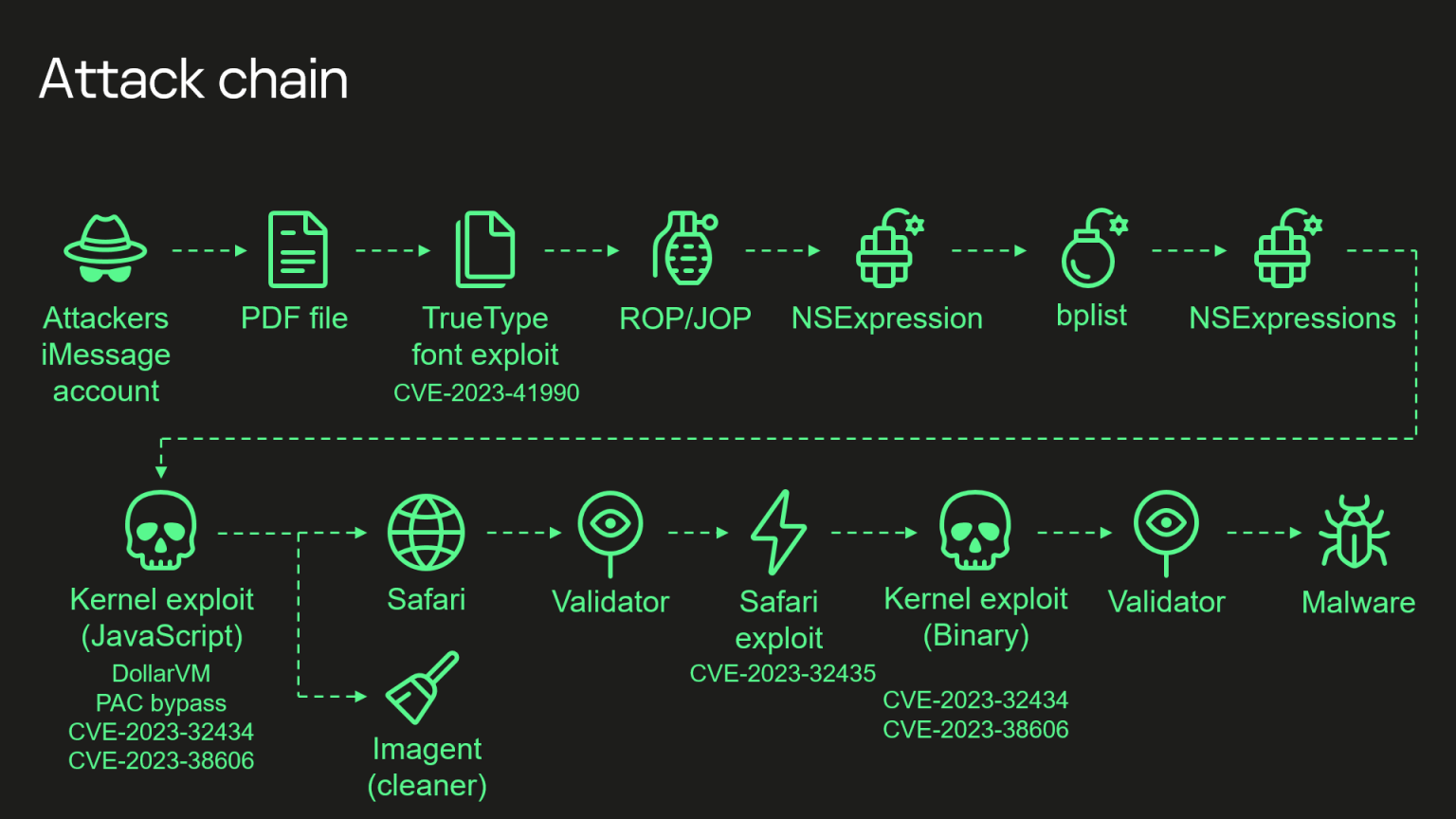

リンクを追加しました:今までに例を見ない巧妙なiPhone攻撃チェーン

日本時間の本日、9TO5MACで公開されたマイケル・ポタックさんの記事です。2019年から2022年12月にかけて、非常に高度なiMessageの脆弱性が存在した最終的にそれを発見したKasperksyのセキュリティ研究者によって「Operation Triangulation」と名付けられ、その内容を共有したペガサスの0クリックiMessageエクスプロイトは、「最も技術的に洗練されたエクスプロイトの1つ」と呼ばれているこの脆弱性は、iOS 16.2が2022年12月にリリースされるまで存在していた※画像は9TO5MACから引用しました。私には詳細解説する能力がありませんので、興味のある方はリンク先の元記事をご覧ください。

2023.12.28

コメント(0)

-

iOS 17.3ベータ版は、iPhoneに新しい盗難デバイス保護機能を追加する:MacRumors

MacRumorsに出ているジョー・ロシニョールさんの記事です。※画像はMacRumorsから引用しました。今日配信された最初のiOS 17.3開発者向けベータ版には、誰かがあなたのiPhoneを盗み、デバイスのパスコードを取得した場合に、セキュリティを追加するように設計された新しい「盗難デバイス保護」機能が含まれる今年初め、ウォールストリートジャーナルのジョアンナ・スターンとニコール・グエンは、しばしばバーのような公共の場で、デバイスを盗む前に被害者のiPhoneパスコードを盗み見た泥棒の事例について報告したその場合、泥棒は本質的に「あなたのデジタルライフ全体を盗む」ことができる新たな盗難デバイス保護がオンになっている場合、iCloudキーチェーンに保存されているパスワードやパスキーの表示、新しいApple Cardの申請、紛失モードのオフ、すべてのコンテンツと設定の消去、Safariに保存された支払い方法の使用など、追加のアクションにはFace IDまたはTouch ID認証が必要になるiPhoneに関連付けられているApple IDアカウントのパスワードを変更するなど、特に機密性の高いアクションの場合、この機能は生体認証に加えてセキュリティ遅延を追加するここではユーザーはFace IDまたはTouch IDで認証し、1時間待ってから、Face IDまたはTouch IDで再度認証する必要があるしかし、Appleは、iPhoneが自宅や職場など、身近な場所にある場合、遅延はないと述べたこの機能は、設定アプリの、Face ID & Passcode → Stolen Device Protection(盗まれたデバイス保護)の下にあるiOS 17.3ベータ版にアップデートしたiPhoneユーザーには、インストール後に機能のプレビューをテストするオプションが求められるが、パブリックバージョンをインストールするユーザーには表示されないと述べた1.機能がオンになっているときにFace IDまたはTouch ID認証が必要になるアクションは、以下の通り。iCloudキーチェーンに保存されているパスワードまたはパスキーの表示/使用新しいApple Cardの申請 → 日本では関係なしApple Cardの仮想カードを見る ??ロストモードをオフにするすべてのコンテンツと設定を消去するウォレットで特定のApple Cashと貯蓄アクション?を実行するSafariに保存された支払い方法を使用するiPhoneを使って新しいデバイスを設定する2.Face IDまたはTouch ID認証が必要で、機能をオンにすると1時間のセキュリティ遅延があるアクションは、以下の通り。Apple IDのパスワードを変更する信頼できるデバイス、信頼できる電話番号、回復キー、または回復連絡先の追加または削除を含む、選択したApple IDアカウントのセキュリティ設定の更新iPhoneのパスコードを変更するFace IDまたはTouch IDを、追加または削除する「探す」をオフにする盗まれたデバイス保護をオフにするAppleは、この機能がどのように機能するかを明確にするために、盗難デバイス保護に関する追加文書を時間内に共有する予定だと述べたこのオプションは、iPhone XS以降を含むiOS 17と互換性のあるすべてのiPhoneモデルで利用可能になるiOS 17.3は1月または2月に一般公開される可能性があるパスコードを盗み見されると致命的でしたけど、これは少し安心できそうな機能ですね。

2023.12.13

コメント(0)

-

Magic Keyboardは攻撃される可能性あり:AppleInsider

表題の記事がAppleInsiderに出ているので、抜粋しました。ウィリアム・ギャラガーさんの記事です。ある研究者は、Bluetoothマジックキーボードに接続している場合、許可なくMac、iPad、またはiPhoneでタイプを入力する方法を見つけたキーボードをワイヤレスで接続できることはBluetoothの大きな恩恵であるが、Bluetoothは最も安全な技術ではなかった今回研究者のマーク・ニューリンは、macOS、iOS、iPadOSユーザーに簡単に影響を与える新しい脆弱性を明らかにしたニューリンはしばらくの間、macOSとiOSの認証されていないBluetoothキーストロークの脆弱性を、調査し報告していたと言うこの時点で彼はまだBluetoothはおそらく大丈夫だと思っていたが、Appleのセキュリティの蜃気楼は薄れ始めていたLinuxとAndroidで同様のキーストローク注入の脆弱性を見つけたとき、それは実装のバグではなく、プロトコルの欠陥のように見えたが、Bluetooth HID仕様の一部を読んだ後、その両方が原因だと発見したニューリンは8月にAppleとGoogleの両方に脆弱性を報告したが、Appleはまだ対応していないニューリンによると、脆弱性はBluetoothホストマシンを騙して、偽のキーボードとペアリングさせることによって機能する根本的な認証されていないペアリングメカニズムはBluetooth仕様で定義されており、実装レベルのバグが攻撃者に公開される攻撃実行に手間はそれほどかからず、必要なのはLinuxデバイスとハードウェア用のBluetoothアダプターだけだであるこれがすべて意味することは、ハッカーがMagic KeyboardとMacの間のBluetooth接続を偽造すると、キーストロークを好きなように入力できるということであるハッカーは明らかに、パスワードやTouch ID認証によるユーザー認証を必要とすることは何もできないが、それ以外の場合はアプリを起動したり、メッセージを読んだり、ファイルをダウンロードしたりできるこれまでのところ、研究者が8月にAppleに脆弱性を報告したにもかかわらず、macOSやiOSには修正はなく、自分を守る最も簡単な方法は、BluetoothをオフにすることであるBluetoothは到達距離が短いですけど、喫茶店やショッピングモール、電車内などの第3者が周辺にいてBluetoothの範囲にいると怖いかも。勝手にメッセージに付記されたり、インターネットバンキングなどで不正情報を入力されたら、全然笑えないと思います。

2023.12.08

コメント(0)

-

iOS 17.1.2とSonoma 14.1.2のアップデートは、ブラウザが個人データ漏洩するのを防ぐ:AppleInsider

AppleInsiderに表題の記事が出ているので、抜粋しました。アンドリュー・オアさんの記事です。※画像は9TO5MACから引用しました。Appleは、iOS、iPadOS、macOS Sonomaを新しいアップデートで更新し、攻撃者に個人データを漏洩する可能性のある2つの積極的に悪用されたWebKitバグを修正したiOS 17とiPadOS 17を17.1.2に、macOS Sonomaを14.1.2にし、さまざまなインターネットブラウザでWebコンテンツをレンダリング基盤として使用されるAppleのオープンソースWebブラウザエンジンであるWebKitのセキュリティ上の欠陥を修正した対応機種:iPhone XS以降、iPad Pro 12.9インチ第2世代以降、iPad Pro 10.5インチ、iPad Pro 11インチ第1世代以降、iPad Air第3世代以降、iPad第6世代以降、iPad mini第5世代以降、macOS Sonoma。Appleは、攻撃者がWebKitの欠陥を悪用したという報告を少なくとも1件受け取ったため、iOS 17.1.2、iPadOS 17.1.2、macOS Sonoma 14.1.2のアップデートは、安全を保つために重要であると述べた相当抜粋しているので、詳細を確認したい方はAppleInsider、MacRumors、9TO5MACなどをご確認願います。

2023.12.01

コメント(0)

-

iOS 17でNameDropを保護し、安全に保つ方法:AppleInsider

AppleInsiderに表題の記事が出ているので、抜粋しました。ウィリアム・ギャラガーさんの記事です。米国では警察や保安官事務所などが”NameDropは危険だ”と声明を出すところもあるようですが、それはちょっと違うという意見が多いですね。iOS 17のAppleのNameDrop機能を使用すると、連絡先の詳細を簡単に共有できるが、保護手段も備わっているAppleがWWDCのデモンストレーションで示したのは、2人がiPhoneを近づけ、連絡先の詳細が交換されたことだけだったあなたが望まない、またはあなたが止めることができない誰かが、あなたの個人情報を取得する懸念が生じるしかしこれは起こることはなく、NameDrop機能全体を非常に簡単にオフにでき、何が起こるかをコントロールすることができるNameDropは、2台のiPhoneが並んでいるときに起動できますが、実際に触れているほど近くにいる必要があるNameDropが自動的に起動しても、あなたが明示的に承認しなければ情報交換は終わらない中略両方が詳細を交換するには、両方とも共有を選択する必要があるNameDropでは、共有する情報を選択できますが、完全に無効にすることも可能NameDropを完全にオフにする方法Offにする手順は以下の通り。設定を開く一般を選択するAirDropを選択するデバイス同士を近づけるをオフにする”Appleが、危険性ではなくNameDropの利点に焦点を当てることを選んだことは、驚くべきことではない。しかし、セーフガードがあることを知っておくことが重要です。”と結ばれています。

2023.11.29

コメント(0)

-

Appleは、iPhone画面のショルダーサーフィンを防ぐプライバシー技術の開発中:AppleInsider

William Gallagherさんの標題記事が、AppleInsiderに紹介されています。ショルダーサーフィンって何だ?と調べたら、肩越しに覗き込む行為なんだそうです。今の高解像度と広い視野を持つ明るい画面は、他の人があなたが見ているものややっている事を見やすくする - しかし、Appleはそれをはるかに困難にするためにiPhoneとMacのための新しい画面技術に取り組んでいるスタジオディスプレイなどのモニターに関するすべてのAppleの発表と、新しいディスプレイに関するすべての噂は、常に画質に集中するスタジオディスプレイにウェブカメラが組み込まれているなど、他の問題を含んでいるが、それ以外はサイズ、解像度、そしてRetina Display(網膜ディスプレイ)という言葉を含む価格以外のあらゆる点で、Appleのディスプレイは引き続き驚くほど良くなっているこれまでのところ、Appleディスプレイが行っていないのは、ユーザーだけがこの輝かしい画質を正しく見ることができるようにすること(覗き見防止。自分以外は不可視?)である既存のAppleディスプレイは、LCDであろうとOLEDであろうと、170度の広い視野に近いよって、そこには(政府やセキュリティオフィスのような)規制があるべきで、あなたのプライバシーが保護されていることを知っておくことは重要であるAppleは、これらの技術を研究してきたがそれらは非公開である最近付与された2つの特許は、この問題に対する同社のさまざまなアプローチを明らかにしている1つは単に「湾曲したディスプレイ用のプライバシーフィルム」と呼ばれ、画面にカバーレイヤーを置くことを提案しているそれは光が一方向にしか出られないことを意味するという点で、偏光フィルムに似ているしたがって、ユーザーが画面の前の正しい場所に座っていれば、ディスプレイの完全な画像を見ることができるしかし、少しでも左または右から見ようとする人には何も見えず、ぼやけた画像でしかない可能性が高いユーザーのすぐ後ろに立って頭の上を覗く人や、オフィスの向こう側の誰かの席がちょうどそう配置されている場合は、深刻な問題になりうるハードウェアで制御できず、ユーザーが監視しなければならないプライバシーの問題が常にあるしかし、Appleは湾曲したモニターではなく、通常のフラットモニター用に別のアイデアを持っていることが判明したこのアイデアは、新たに付与された2番目の特許「調整可能な視野角のディスプレイ」にあり、Appleはおそらく自由意志で、ディスプレイの視野角を変更することを提案しているここではディスプレイが「電気的に制御可能なフィルター」と呼ばれるものを持つことができ、ユーザーは画面がどれだけ偏光されるかを制御できるというこの提案では、プライバシーの実装は実際にディスプレイ自体に統合されている特許で示唆されているように、そのような技術を使用したディスプレイは、これらの偏光層の間に余分な液晶層を持つこともできるその液晶要素はカラーフィルターを備えており、特定の色の画像をディスプレイユーザーのみに制限することが可能特定の色だけを隠すことは、画面全体を隠すよりも実用的ではないしかし紙の文書の時代には、機密レポートの特定のカラーページに印刷するプライバシーに配慮した組織があった確かに人前や人混みでパスコード入力するのは、ものすごく抵抗を感じますからね〜。覗き見防止保護ガラスは画面がすごく暗くなるし、視野角を制御できるディスプレイって良いなぁ。

2023.11.22

コメント(0)

-

Appleのセキュリティ責任者は、新しいインタビューでiPhoneアプリのサイドローディングに反対すると表明:9TO5MAC

9TO5MACに出ているチャンス・ミラーさんの記事です。※画像は9TO5MACから引用しました。Appleのセキュリティエンジニアリングとアーキテクチャの責任者であるIvan Krstićは、The Independentのインタビューに応じ、Appleがセキュリティに多額の投資をする必要があると感じている理由を説明した特に、Krstićは、欧州連合(EU)の差し迫った規制により、AppleがiPhoneをサードパーティのアプリストアに開放し、サイドローディングする可能性にも言及したこの話題は、唯一のApple Unified PlatformであるMosyleによってサポートされているMosyleは、単一のApple専用プラットフォームに5つの異なるアプリケーションを完全に統合し、企業や学校がすべてのAppleデバイスを簡単かつ自動的に展開、管理、保護できるようにする唯一のソリューションである38,000以上の組織がMosyleソリューションを活用して、毎日何百万ものAppleデバイスの展開、管理、セキュリティを自動化しているサイドローディングを支持する最も一般的な議論の1つは、大多数のiPhoneユーザーが依然としてApp Storeを選択するということであるサイドローディングは、単にそれを利用することを選択した人のための別の選択肢として提示されるしかし、Krstićはそれが「大きな誤解」だと考えている「それは大きな誤解であり、私たちは何度も何度も説明しようとしてきた代替配布要件が可能にする現実は、ヨーロッパのユーザーが使用する必要があるソフトウェア(時にはビジネスソフトウェア、時には個人用ソフトウェア、ソーシャルソフトウェア、使用したいもの)が、店舗の外でしか入手できず、代わりに配布される可能性がある」ということになるこれらのタイプのシナリオでは、エンドユーザーは実際にApp Storeを使用する選択肢がなくなる代わりに、彼らはサードパーティのシステムを使用することを余儀なくされる- AppleはApp Storeほど安全ではないと考えている。アップルの幹部クレイグ・フェデリギもサイドローディングに激しく反対した2年前のスピーチで、フェデリギはサイドローディングを「サイバー犯罪者の親友」と呼んだしかし、今年のWWDCでのインタビューで、FederighiはAppleがサイドローディングとサードパーティのアプリストアに関するEU規制を遵守する以外に選択肢がないことを認めた個人的には、AppStore以外からソフトをダウンロードしたくないと思っています。

2023.11.20

コメント(0)

-

macOS VenturaとMonterey用のSafari 17.2の新しいビルドを利用可能

ベータテスター向けに、Safariの新しいビルドが利用可能になった旨のメールが来ました。macOS VenturaとMonterey用のSafari 17.2の新しいビルドが、Appleベータ版のウェブサイトからダウンロードできるようになりました。ソフトウェアのインストール手順を含むリリースノートは、リソースセクションにあります。ソフトウェアをインストールする前に、これらの手順を完全に確認してください。フィードバックをお待ちしております!あなたが発見するバグや問題は、間違いなく私たちの製品の品質を向上させます。テストには、バグの提出、フォローアップ情報の提出、および日常業務に伴うソフトウェアの再インストールに多くの時間がかかる可能性があることを認識しています。私たちはあなたの努力に本当に感謝しています。追加情報が必要な場合や質問がある場合は、シードポータルとディスカッションボードにある情報を読んで返信してください。すべての潜在的なシード参加者は、Appleベータソフトウェアプログラム契約をクリックするよう求められます。プレリリースソフトウェアのレビューと使用は厳密に機密です。プレリリースソフトウェアに関する情報を機密に保つことは、Appleの将来の成功とAppleSeedプログラムの成功に不可欠です。法的措置を避けるために、契約の条件を読み、遵守してください。フィードバックアシスタントは、Appleにフィードバックを提供するために使用するアプリです。フィードバックアシスタントは、システム>ライブラリ>コアサービス>アプリケーションにインストールされ、Spotlightで起動できます。フィードバックアシスタントを別の場所に移動しないでください。見つけやすい場所に置きたい場合は、代わりにエイリアスを作成してください。フィードバックアシスタントは便利ですよ。ベータ版の情報をチェックできるし、私も実際に何回もフィードバックしています。

2023.11.17

コメント(0)

-

iOSとmacOSでデータを保護するための最高のパスワード管理ソフト:AppleInsider

AppleInsiderに標題の記事が出ているので、抜粋しました。かなり長文すべてのウェブサイトにユニークで強力なパスワードを使用することは、インターネットセキュリティのために必須です。これを行う方法を知っている人は少なすぎるので、パスワード管理ソフトで補助しながら、オンライン生活を楽にすることができます。疑いの余地なくウェブ上で安全を保つために仕事をすることは困難であり、ますます難しくなっています。オンラインで真に安全であるためには、使用するすべてのログインには、独自の強力でユニークなパスワードが必要です。パスワードに依存しないため、このプロセスを容易にする「パスキー」の普及が見え始めています。ただし、これが普遍的になるまで、ユーザーは強力なパスワードを作成、管理、入力するのに役立つパスワードマネージャーを検討する必要があります。※”パスキー”は各自でご確認ください。検索すればすぐ出てきます。端末のパスコードを盗み見されると、いかなパスキーでも意味をなさないようですが。ここで選んだパスワード管理ソフトの特徴優秀で、無料または低コストで、ユーザーフレンドリーであるさらに、エンドツーエンドの暗号化のおかげで、保存されたパスワードを読み取ることができないことを、各企業のプライバシーポリシーで確認した2要素認証、安全なパスワード共有、既存のパスワードのインポートなどの機能を提供するそれらはすべて、強力なパスワードを作成し、自動保存し、弱いパスワードや侵害されたパスワードを報告するのに役立つ侵害やサーバー侵害を報告した企業があるかどうかを確認したが、彼らの「ゼロ知識」ポリシーのおかげで、ここにリストされているパスワード管理ソフトはどれも侵害されていない※ゼロ知識(セロ知識ミドルボックス)について興味のある方は、別途検索してください。1.キーチェーン:Apple純正AppleのMacとモバイルデバイスに組み込まれているため、これは明らかな最初の選択肢となるSafariでWebサイトで最初にサインインまたはアカウントを作成するたびに、システム設定で「パスワード」と呼ばれるキーチェーンがポップアップし、この新しいログインを保存することを提案されるあなたはいつも「はい」と言うべきで、その後、そのログインはデバイスに保存および暗号化され、iCloudに保存され、Appleデバイス間で同期されるかつては、現在iCloudパスワードと呼ばれるものは、MacのSafariブラウザでのみ機能していたが、macOS Sonomaの時点で、Edge、Chrome、Opera、その他のChromiumベースのブラウザもサポートしているFirefoxはサポートされていない「iCloud for Windows」アプリケーションをダウンロードし、Apple IDにサインインすることで、PCでキーチェーンを使用することもできるその後、デフォルトのEdgeブラウザまたはGoogleのChromeブラウザに保存したログインをインポートして同期できるキーチェーンには、他のパスワードマネージャーの有料サブスクリプションを必要とする無料の機能:パスワードが侵害または再利用されたかどうかを知らせるまた、パスワードが安全でない/弱いかどうかを知らせてウェブサイトに誘導できるので、より良いものにリセットできるMacのSafariから「パスワード」にアクセスすると、重複したパスワードや古いパスワードをより簡単に編集または削除できる唯一の弱点は、1つのアカウントに複数のユーザーのためのオプションがないことiPhoneとiPadでは、「設定」->「パスワード」に移動して、同じことができるMacでは、キーチェーンアプリはまだ経験の浅いユーザーに少し威圧的なので、代わりにSafariを使ってパスワードを取得するパスワードリストはAppleの標準プライバシーポリシーでカバーされているため、Appleもキーチェーンの内容を知らないAppleが、アプリを開く頻度、期間、またはアプリがクラッシュするかどうかを判断するために、基本的で匿名化された「テレメトリ」データが収集される場合はある組み込みで機能が豊富で、パスキーをサポートしていることを考えると、なぜAppleユーザーは何か他のものを使いたいと思うのか??理由の1つは、Firefoxのサポートの欠如で、スマートフォンやタブレットでクロスプラットフォームであるユーザーへのサポートの欠如(Andoroid)もあるキーチェーン/iCloudパスワードからパスワードを簡単にエクスポートし、他のプラットフォーム上の他のほとんどのブラウザにインポートできるが、インポートされたパスワードはMacやiOSデバイスに同期しないここが、サードパーティのパスワードマネージャーの出番となるこれらのパスワードを簡単にインポートすることができ、プラットフォーム間で最新の状態に保てるパスワード管理ソフトのいくつかを見てみよう2.1Passwordキーチェーンのようにパスワードを安全に保存する5つの代替オプションはすべて、パスワードを管理および共有するための追加機能を持ついずれもよく似た選択だが、サードパーティ企業の中でのお気に入りは1Passwordである他のものと同様に、1Passwordはマルチプラットフォームであり、すべての主要なブラウザをサポートし、パスワード保管庫の内容に関する知識を持たない私たちが競合他社よりもそれを好む主な理由は、その使いやすさと新規ユーザー向けのチュートリアルである複数の共有された「Vaults」をサポートし、1Passwordの実際のサーバーと通信し、詐欺サイトを阻止する1Passwordは、会社が決して知らないマスターパスワードと、二次保護としての「秘密鍵」を作成するこれらの両方を紛失した場合、会社はそれらを回復させることができないので、物理的な金庫やその他の安全な場所に保管する必要があるトライアルを超えた1Passwordの価格は月額2.99ドル、または最大5人の家族で月額4.99ドルで、どちらのプランも毎年請求されるここにリストされている他のオプションと同様に、チーム、ビジネス、エンタープライズの価格設定もある3.bitwardenBitwardenは1Passwordよりも少し親しみにくいですが、パスワードマネージャーのゴールドスタンダードである機能を限定した無料プランを提供しているので、パスワード管理ソフトを初めて使用する人にとっては良い選択となる他のほとんどのオプションと同様に、同社はユーザーが金庫に何を保存するかについての知識を持っていない(ゼロ知識)1Passwordのように、マスターパスワードを紛失した場合に役立ち、サインアップ情報以外のユーザーデータを収集せず、そのユーザーデータを誰にも販売しないBitwardenの無料プランはかなり寛大で、無制限の数のデバイスに無制限の数の保存されたパスワードを可能にするボールトアイテムは他の1人のユーザーとのみ共有でき、無料プランにはサイト承認やセキュリティレポートは含まれないBitwarden有料プランの価格は、個人の場合は年間10ドルから、最大6人の家族の場合は年間40ドルの範囲であるBitwardenが「コレクション」と呼ぶもの(「ボールト」とも呼ばれる)は、家族プランを除いて2つに制限される4.DashlaneDashlaneは、Bitwardenと同様Keychainが提供できる以上のコントロールが必要な場合に、もう1つの優れた製品となる有料プランには、侵害レポートやダークウェブの監視が含まれるユーザーのパスワードは会社ではなく、あなただけが読めるBitwardenは、電子メールと支払い情報を収集して保存するが、販売はしない無料プランはあるが、単一のデバイスに限定されてレポートは含まれない個人プランは年間33ドルで、60ドルのプレミアムプランは、追加の匿名性のためにホットスポットシールドVPNを追加するDashlaneは、信頼できる家族や友人に金庫を「渡す」方法を提供する数少ないものの1つである大規模なグループの共有プランが必要な場合、Dashlaneの友人と家族プランは最大10人のユーザーを許可し、年間90ドルの費用がかかる5.KeeperKeeperは、ユーザーのプライバシーを尊重するもう1つの選択肢である他のパスワード管理ソフトと同様に、Keeperはアカウントに保存する内容の知識はゼロであるユーザーデータを販売または販売することはないが、電子メールとIPアドレスをサービスパートナーと共有するユーザーが試すことができる限られた無料プランを持っているが、それは1つのデバイスのためだけなので、代わりに1ヶ月限定の機能無制限の無料トライアルが良い個人プランは年間35ドルで、無制限のデバイスに無制限のパスワードストレージがあるファミリープランの価格は年間75ドルで、合計6人まで利用可能他社の有料プランによく含まれる他の機能はKeeperのアドオンで、例えば妥協を警告するための同社のBreachwatch機能は、有料のアドオンである・・・よく意味がわからないです6.NordPassNordVPNはVPNサービスで高く評価されているブランドなので、パスワード管理ソフトとしてNordPassも調べたKeeperと同様に、その無料利用プランは一度に1つのデバイスに制限され、非常に機能は限らる有料プランは今回のリストの中で最も高価:年間60ドルこれで最大6台のデバイスが利用可能で、パスワード強度チェッカーとデータ侵害サービスが含まれる他のほとんどのパスワードと同様に、通常のアカウントログインパスワードと、アカウントパスワードを忘れた場合は「マスターパスワード」の2つのパスワードを設定する必要があるすべての情報はNordサーバーにバックアップされる前に暗号化されるため、マスターパスワードを安全に保存する必要があるNordPassの機能の1つは、真の「パスワード継承」機能であり、パスワードが無力化または突破された場合に、信頼できる家族が金庫にアクセスできるように設定できるこのサービスには、実際にビジネスを対象とした有料プランもあるビジネスプランでは従業員アカウントは無料だが、従業員が解雇された場合、管理者はそれらのログインを別の従業員に転送できる両方を支払う以外に、NordVPNとNordPassの利点を組み合わせるオプションがないのは残念であるNordPassはファミリープランも提供せず、個人オプションのみを提供している長かった〜 冒頭でも言いましたけど、iPhoneなどの起動用パスコードを盗み見されたらアウト!です。気を付けましょう。

2023.11.05

コメント(0)

-

macOS Venturaの新しい脆弱性は、Appleに指摘された後10ヶ月放置され修正されなかったので、その情報が開示された

AppleInsiderに出ている記事を抜粋しました。他のサイトでも紹介されていたように思いますが、見つかりませんでした。攻撃者がアプリ管理をバイパスすることを可能にするmacOS Venturaの新しい脆弱性は、Appleに指摘された後10ヶ月放置され修正されなかったので、その情報が開示された脆弱性を指摘したジェフ・ジョンソンは、長年にわたってさまざまなオンラインサービスやソフトウェアでエクスプロイトを発見した開発者である今回、Appleが実際に問題を解決するアップデートを10ヶ月間発行しなかったため、彼は脆弱性情報を公開した開発者によると、サンドボックス化されたアプリが本来は変更できないファイルを変更できることをたまたま発見したため、アプリのサンドボックスが脆弱性に関与しているアプリ管理セキュリティの下で保護されるはずだった、公証されたアプリのバンドルに保存されたファイルが含まれる以下省略:私には解説不能なので不正なファイルの上書きは、macOS 13.5.1のアプリ管理を完全にバイパスするそうです。一般ユーザーの目につかない箇所も(特に脆弱性)、ちゃんと修正して欲しいです

2023.08.21

コメント(0)

-

NY市は市の従業員向けに、アプリTikTok使用禁止「セキュリティ上の脅威」と宣言した:9TO5MAC

標題の記事が9TO5MACに出ています。ここ数年、米国でTikTokはセキュリティ上の脅威と判定される事例が続いているこの度ニューヨーク市は、仕事用の電話でTikTokを使用禁止としたThe Vergeは、最新のTikTok禁止の詳細を最初に報告した水曜日に発行された指令によると、ニューヨーク市のサイバーコマンドによるレビューの後、市当局者はTikTokが「市の技術ネットワークにセキュリティ上の脅威をもたらした」ことを発見したと述べたNY市の従業員は、アプリをダウンロードまたは使用し、市が所有するデバイスからTikTokのウェブサイトにアクセスすることを禁じられた禁止措置は直ちに施行され、市の従業員は30日以内に仕事で配布された電話からTikTokを削除する今年初め、モンタナ州は州全体でTikTokを全面的に禁止した最初の州となったほとんどの(実用的な)取り組みは、政府職員のデバイスからアプリを禁止することに重点を置いている連邦政府の従業員の電話規制の対象になり、TikTokがもたらすセキュリティ上の脅威に対処する法律は、必然的に親会社ByteDanceに影響を与えると思われるTikTokとかmetaのアプリとかは、移動範囲とかも含めて個人情報ダダ漏れという印象で(個人の意見です)、使う気にならないです

2023.08.17

コメント(0)

-

ロシアのハッカーがMacへのフルアクセスを提供するためVNCツールを販売している:9TO5MAC

9TO5MACに標題の記事が出ているので、抜粋しました。サイバーセキュリティ会社Guardzは、ロシアのハッカーが攻撃者にMacへのフルアクセスを許可するために特別に設計された、隠されたVNCツールを販売していることを発見したこれは、Windows PCにアクセスするためのツールと同様に、個人データとログインを盗むことを目的としている隠しVNCツールGuardzは、このツールはがログイン資格情報を盗むために、中小企業で使用されるMacにアクセスしたい攻撃者に販売されていると言うHVNCは標準VNCのバリエーションで、とりわけ通常のVNCアプリは、MacやPCのリモートサポートを行う際にITチームによって一般的に使用されるHVNCは、攻撃者に同フルアクセス機能を与えるのではるかに危険であり まるで攻撃者があなたと一緒に部屋にいるかのようにあなたのMacを使用するGuardzは、HVNCツールが非常に洗練されていることを発見したそれはステルスモードで実行され、つまりMacを保護するために設計されたほとんどのツールはそれを検出できず、Macを再起動して停止して削除することはできない自分を守る方法このツールは、企業で使用されるMacにアクセスしたい人に売り込まれてるが、個人所有のMacに対しても同様に効果的であるこの種の脅威から身を守るための鍵の1つは、Macをマシンで利用可能な最新のmacOSバージョンにアップデートしておくことこのマルウェアは、例えばmacOS Ventura 13.2を含むMacでのみ動作しますが、現在のバージョンは13.4.1であるさもなければ、標準的なサイバーセキュリティ衛生対策が鍵になる”信頼できる開発者だと知らない限り”、Mac App Storeの外部からアプリをインストールしてはいけない既存の連絡先から来たように見えても、不用意に添付ファイルを開けてはいけない安全であると確信しない限り、電子メール内のリンクをクリックしてはいけない自分のブックマークから、またはURLを入力してサイトにアクセスすることが常に望ましいなんだか際限なく出てきますね〜。なんでもホイホイダウンロードしない、ファイルをパカパカ開かないとか、まずは基礎的な注意を確実に実行するしかない

2023.08.04

コメント(2)

全109件 (109件中 1-50件目)

-

-

- 楽天市場でショッピング! 楽天市場…

- フィットネスバイク 楽々移動! 便…

- (2024-10-29 13:50:39)

-

-

-

- モバイルよもやま

- 【極大期】「太陽フレア」 の発生で…

- (2024-10-25 07:09:57)

-

-

-

- iPhone

- iPhone対応 七変化マルチスタンド MO…

- (2024-10-28 19:50:07)

-