こんにちは!

ナビゲータのEVEです。

午後に入りコンピュータの調子が悪いです。ちょっと、コンピュータを休ませた後、再起動しUSBにつながっている機器を再構成してやっと、ワイアレスのキーボードとトラックボールを利用することができました。本体附属のキーボートと、タッチパッドで操作は可能なのですが、それでも、バックグラウンドで何かをしているようで、不便さを感じています。

ESETスマートセキュリティ のバージョンが新しくなってから何かと検索をしたがるようになりました。特に、起動時に、リアルタイムスキャンを永遠と言っていいぐらいしています。起動時にリアルタイムにスキャンしなければならないファイルとは、何なのでしょうか?スキャンしたファイルが多すぎてログを見る気にもなりません。古いパソコンには不釣り合いなセキュリティソフトになりつつあるのかもしれません。

ときどきあるこのようなコンピュータ操作の不便さは、ESETスマートセキュリティのせいだと考えています。 タスクマネージャー を見ても、 CPU 、 メモリ ともそんなに使用していないのですが???初期化するのも面倒くさいし、ちょっと、思案中です。

では、本日は、 サイバーセキュリティ経営ガイドライン をもっと踏み込んで読んでいきたいと思います。

[勘違い]

昨日気づきましたが、 3原則 の最後の項目は、 ステークホルダ ではなく、 IPA 、 JPCERT/CC といった、セキュリティ関係者との対話について書いてありました。DXのステークホルダと混同してしまいました。サイバーセキュリティ経営ガイドラインで想定している関係者とは以下の人達を指します。

《社内》

・CISO

・セキュリティ担当者

《社外》

・IPA

・JPCER/CC など

などを想定しています。最新のセキュリティを実現するために必要不可欠な関係者をさしていました。

[重要10項目の詳細]

今まで抑えていた内容だけでは、勘違い等がありそうなので、 重要10項目 についても深掘りしていきましょう!重要10項目として以下の項目を紹介しています。

【原則1:リーダーシップの発揮】

指示1:サイバーセキュリティリスクの認識、組織全体での対応方針の策定

指示2:サイバーセキュリティリスク管理体制の構築

指示3:サイバーセキュリティ対策のための資源(予算、人材等)確保

指示4:サイバーセキュリティリスクの把握とリスク対応に関する計画の策定

指示5:サイバーセキュリティリスクに効果的に対応する仕組みの構築

指示6:PDCAサイクルによるサイバーセキュリティ対策の継続的改善

指示7:インシデント発生時の緊急対応体制の整備

指示8:インシデントによる被害に備えた事業継続・ 復旧体制の整備

【原則2:サプライチェーンセキュリティの強化】

指示9:ビジネスパートナーや委託先等を含めたサプライチェーン全体の状況把握及び対策

【原則3:関係者との積極的なコミュニケーション】

指示10:サイバーセキュリティに関する情報の収集、共有及び開示の促進

サイバーセキュリティ経営ガイドラインの詳細な内容としては、どんなことをするのかそのアクションを記載し、それを怠った場合のリスクを紹介し、その対策例を挙げています。

この冊子への全般の不満ですが、どんなことをしたらいいのか具体的なことが記載されていない点です。

どんなプロセスを踏んで、どんなものを作り、どんな人達に、どのようなことをするかまで書けていれば、完璧だと思います。これだと、作成者が作っただけのモノになっているような気がしますが、どうなのでしょうか?

なお、その代わりになるかどうか分かりませんが、サイバーセキュリティ経営ガイドラインの巻末に、 サイバーセキュリティ経営チェックシート 、サイバーセキュリティ対策に関する参考情報があります。

[あとがき]

今回、文章を読みながら、まとめていきましたが、時間の都合上、最後まで読んでいなかったため、不正確な情報をブログに書いてしまいました。すみなせん。近頃ブログを休む日もあるのですが、なるべく毎日書こうとして、ちょっと無理をしていたかもしれません。今後ですが、毎日書くことを目標とするのではなく、正確な情報を提供することを目標に、情報をきちんと整理してからブログを書こうかなとしみじみと感じました(苦笑)。

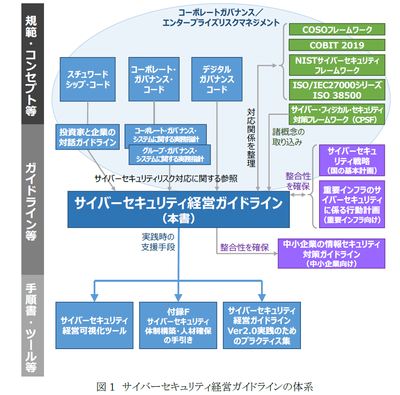

なお、サイバーセキュリティ経営ガイドラインver3.0には右記のような図があります。サイバーセキュリティ経営ガイドラインは、いろいろな フレームワーク 、 規則 、 規範 、 ガイドライン 、 準則 等と関係があるという話を先日しましたが、この図からも分かります。正直いうとこの当たり深い知識がありません。そのせいだと思うのですが、 中小企業診断士試験 の 経営情報システム に2年連続落ちました(苦笑)。まっ、この試験の場合、それ以外にも苦手なところがあるのですが、他の科目を優先すると、経営情報システムまで手が回りません。ただね・・・。令和5年までの過去問は、60点以上とれているのですが、そこが不思議です・・・。

その苦手な知識なのですが、今後ブログを書くことにより補足し、仕事に試験に役立ててゆきたいと思います。

では、また!!!