おすすめスマホケース発見! Esperanza Xperia 5 本革スフマート

2020年05月31日

2020年05月29日

WatchGurad-Firebox-T55 OSをバージョンアップしてみた(Fireware v12.5.3 Update 1)

WatchGurad-Firebox-T55のOSがバージョンアップ

されてたので、アップデートしてみました。

WEBUIでの作業がおすすめです。(^o^)

追伸

WatchGuard System Manager 12.5.3 (WSM)

の更新もお忘れなく^^;

されてたので、アップデートしてみました。

WEBUIでの作業がおすすめです。(^o^)

追伸

WatchGuard System Manager 12.5.3 (WSM)

の更新もお忘れなく^^;

WatchGurad-Firebox-T55 AnyDeskをDenyDeskにしたい其の2(´・ω・`)

WatchGurad-Firebox-T55

で、 AnyDesk

をDenyしたいのに、

なかなかうまくいかないのであります。(´・ω・`)

で、UTMに以下のポリシを追加してみました。

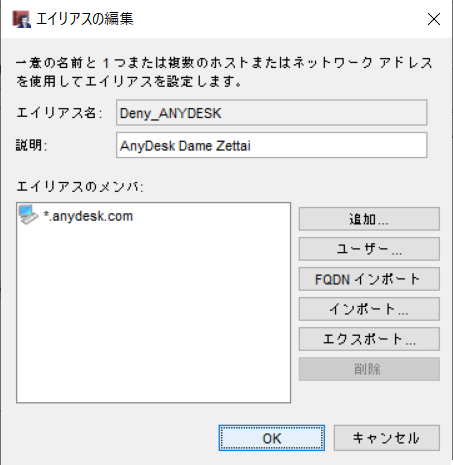

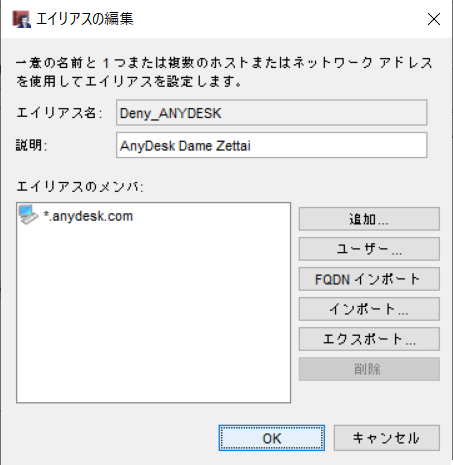

1.エイリアス Deny_AnyDeskを追加

2.ポリシ Deny_AnyDesk(WAN)・LAN双方向通信「拒否」を追加

これにより、AnyDesk社のWEBサイトには接続できないので、

AnyDeskの実行ファイルをUSB等で持ち込まない限り、

社内PCに導入されることはありません^^;

テストの結果

? 外(WAN)→内(LAN)でのアクセス:サクサク動いてしまうという有様。

○ 内(LAN)→外(WAN)でのアクセス: IPSが発動し 自PCの通信がブロック

ようするに、上のポリシをすり抜けていると言うことですねぇ(´・ω・`)

当方の能力ではこれが限界です^^;

LAN内のPCにAnyDeskは導入されていない(多分^^;)&

発信側(操作する側)で使用した場合は IPSにより

AnyDeskを起動したPCがエンガチョされる ので、

道半ばですが良しとします。(妥協^^;)

時間を見つけて引き続きいじって見ようと思います。

なかなかうまくいかないのであります。(´・ω・`)

で、UTMに以下のポリシを追加してみました。

1.エイリアス Deny_AnyDeskを追加

2.ポリシ Deny_AnyDesk(WAN)・LAN双方向通信「拒否」を追加

これにより、AnyDesk社のWEBサイトには接続できないので、

AnyDeskの実行ファイルをUSB等で持ち込まない限り、

社内PCに導入されることはありません^^;

テストの結果

? 外(WAN)→内(LAN)でのアクセス:サクサク動いてしまうという有様。

○ 内(LAN)→外(WAN)でのアクセス: IPSが発動し 自PCの通信がブロック

ようするに、上のポリシをすり抜けていると言うことですねぇ(´・ω・`)

当方の能力ではこれが限界です^^;

LAN内のPCにAnyDeskは導入されていない(多分^^;)&

発信側(操作する側)で使用した場合は IPSにより

AnyDeskを起動したPCがエンガチョされる ので、

道半ばですが良しとします。(妥協^^;)

時間を見つけて引き続きいじって見ようと思います。

2020年05月28日

2020年05月27日

WatchGurad-Firebox-T55 AnyDeskをDenyDeskにしたい(´・ω・`)

WatchGurad-Firebox-T55

には、 アプリケーションコントール機能

があり、特定アプリのパケットを検知するや否や、ブロックしてしまうという素晴らしい機能があります。

で、 タイトルの通り 「AnyDesk」(Ver5.5.3.0) なるリモートアクセスソフトを

利用不可 にしようと思ってすったもんだやってるんですが、いまいちうまく行かないんです(´・ω・`)

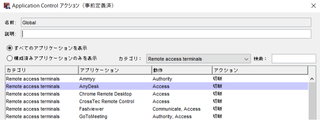

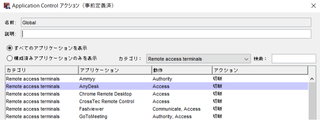

まず、やってみたことがこれです。

この設定だけで、楽勝!さすがUTMやん!って思ったのも束の間、

検証すると、 「楽勝で、AnyDeskが動作してしまう」 始末(´・ω・`)

仕方なく、 AnyDeskヘルプセンター で調べてみると、

TCP 80 443 6568を使用し、

*.net.enydesk.com

をホワイトリストに入れてください。とのこと。

よって、 WatchGurad-Firebox-T55 の ブラックリストに登録すればいいはず なんですが、これがうまくいかない。

どうすりゃいいんだ(´・ω・`)

<次回に続きます (多分^^;) >

で、 タイトルの通り 「AnyDesk」(Ver5.5.3.0) なるリモートアクセスソフトを

利用不可 にしようと思ってすったもんだやってるんですが、いまいちうまく行かないんです(´・ω・`)

まず、やってみたことがこれです。

この設定だけで、楽勝!さすがUTMやん!って思ったのも束の間、

検証すると、 「楽勝で、AnyDeskが動作してしまう」 始末(´・ω・`)

仕方なく、 AnyDeskヘルプセンター で調べてみると、

TCP 80 443 6568を使用し、

*.net.enydesk.com

をホワイトリストに入れてください。とのこと。

よって、 WatchGurad-Firebox-T55 の ブラックリストに登録すればいいはず なんですが、これがうまくいかない。

どうすりゃいいんだ(´・ω・`)

<次回に続きます (多分^^;) >

2020年05月26日

WatchGurad-Firebox-T55 LAN内不正アクセス防止備忘録

UTM WatchGurad-Firebox-T55

を

既存のLAN環境をいじらずに最速で導入するには、

ITベンダ側の都合として「ブリッジモード」なわけですが、

それだと、こっちの事情に叶う設定にならないのが常であります。(´・ω・`)

何故か社内からの 不正アクセス(´・ω・`)が発生していため、

「MACアクセス制御」と

「静的MAC/IPアドレスのバインド」設定

を活用して、管理者以外がUTMに対し粗相をしないよう、設定をしたのでありました。^^;

で、 設定をするには、WebUIか、専用アプリケーションになりますが、

ITベンダの方に WatchGuard System Manager(WSM) での設定管理が基本です!( ・?ω・?)キリッ

と言われたので、それを導入しました。

専用ツールってなんか硬派な感じがしてかっこええですね^^;

で、当方が行った設定を まとめ てみました。(以下はすべて WSM12.5.1 で行いました。)

【前提】インターフェイスのモードは「 ドロップインモード 」

(1)「構成済みインターフェイス」のLAN側(1−4のうちのどれか)を管理ポートを定義し、その配下の特定PCのMAC・IPアドレスの機器のみを管理PCとして、UTMにアクセスできるように設定

(2)(1)で設定した以外のポートからはすべてUTMへのアクセスを禁止(ファイアフォールポリシにて設定)

(3)メニュー ネットワークの「構成」-「構成済みインターフェイス」-「構成」で各インターフェイスごとの設定画面を開き、「MACアクセス制御」の画面で「MACアドレスによってアクセスを制限する」にチェックをいれ、配下にぶら下がるすべての機器のMACアドレスを定義

(4)(3)画面内のダグ「詳細」に移動し、「静的MAC/IPアドレス」のバインドで、配下にぶら下がるすべてのMAC・IPアドレスを設定

そうです。こんな面倒なこと普通しません(´・ω・`)

が、 LAN内でMAC・ARP・IP偽装等され、結果UTMに不正アクセスされてしまうリスクを排除する ため、ここまで設定してます。

ちなみに、DHCPサーバに「予約アドレス」機能がありますので、ここで「静的MAC/IPアドレス」のバインドと同じ定義をしておけば、クライアントPC側から見たら、DHCPサーバで割り付けられたようになります。(当然毎度IPアドレスは固定ですが^^;)

数十台しかぶら下がらない中小企業だからできる設定ではありますが、 最初にPC等各機器のMACアドレスとIPアドレスさえ定義してしまえば、各インターフェイスにはあらかじめ設定された機器でなければ一切アクセスが拒否されるようになり、いくら妙なツールや機器を差し込んだところで、通信はブロックされます。

よって、粗相をする中の人が(´・ω・`)、管理PCのMACとIPを偽装したところで、(1)「構成済みインターフェイス」で区切っているので、その管理PCと同じインターフェイスに物理的に接続しない限り、上記同様の結果となります。

といった感じで、それ以上手も足も出なくなり、精神衛生上非常に良くなります(^o^)

当然ですが、 UTMの物理対策は大前提です。

物理的に管理ポートに直接プラグインされないよう、設置場所には要注意ですよ。^^;

いくら小さな会社で例えばワンフロアだったとして、UTMがむき出し&まるごしで設置してあれば、どうにもなりません(´・ω・`)

鍵付きラックや、施錠できる設置部屋を用意する等して物理対策しないと、アウトです。

以上、一体誰向けの記事なんよ!?って感じですが、

「備忘録」 につきご容赦をm(_ _)m

既存のLAN環境をいじらずに最速で導入するには、

ITベンダ側の都合として「ブリッジモード」なわけですが、

それだと、こっちの事情に叶う設定にならないのが常であります。(´・ω・`)

何故か社内からの 不正アクセス(´・ω・`)が発生していため、

「MACアクセス制御」と

「静的MAC/IPアドレスのバインド」設定

を活用して、管理者以外がUTMに対し粗相をしないよう、設定をしたのでありました。^^;

で、 設定をするには、WebUIか、専用アプリケーションになりますが、

ITベンダの方に WatchGuard System Manager(WSM) での設定管理が基本です!( ・?ω・?)キリッ

と言われたので、それを導入しました。

専用ツールってなんか硬派な感じがしてかっこええですね^^;

で、当方が行った設定を まとめ てみました。(以下はすべて WSM12.5.1 で行いました。)

【前提】インターフェイスのモードは「 ドロップインモード 」

(1)「構成済みインターフェイス」のLAN側(1−4のうちのどれか)を管理ポートを定義し、その配下の特定PCのMAC・IPアドレスの機器のみを管理PCとして、UTMにアクセスできるように設定

(2)(1)で設定した以外のポートからはすべてUTMへのアクセスを禁止(ファイアフォールポリシにて設定)

(3)メニュー ネットワークの「構成」-「構成済みインターフェイス」-「構成」で各インターフェイスごとの設定画面を開き、「MACアクセス制御」の画面で「MACアドレスによってアクセスを制限する」にチェックをいれ、配下にぶら下がるすべての機器のMACアドレスを定義

(4)(3)画面内のダグ「詳細」に移動し、「静的MAC/IPアドレス」のバインドで、配下にぶら下がるすべてのMAC・IPアドレスを設定

そうです。こんな面倒なこと普通しません(´・ω・`)

が、 LAN内でMAC・ARP・IP偽装等され、結果UTMに不正アクセスされてしまうリスクを排除する ため、ここまで設定してます。

ちなみに、DHCPサーバに「予約アドレス」機能がありますので、ここで「静的MAC/IPアドレス」のバインドと同じ定義をしておけば、クライアントPC側から見たら、DHCPサーバで割り付けられたようになります。(当然毎度IPアドレスは固定ですが^^;)

数十台しかぶら下がらない中小企業だからできる設定ではありますが、 最初にPC等各機器のMACアドレスとIPアドレスさえ定義してしまえば、各インターフェイスにはあらかじめ設定された機器でなければ一切アクセスが拒否されるようになり、いくら妙なツールや機器を差し込んだところで、通信はブロックされます。

よって、粗相をする中の人が(´・ω・`)、管理PCのMACとIPを偽装したところで、(1)「構成済みインターフェイス」で区切っているので、その管理PCと同じインターフェイスに物理的に接続しない限り、上記同様の結果となります。

といった感じで、それ以上手も足も出なくなり、精神衛生上非常に良くなります(^o^)

当然ですが、 UTMの物理対策は大前提です。

物理的に管理ポートに直接プラグインされないよう、設置場所には要注意ですよ。^^;

いくら小さな会社で例えばワンフロアだったとして、UTMがむき出し&まるごしで設置してあれば、どうにもなりません(´・ω・`)

鍵付きラックや、施錠できる設置部屋を用意する等して物理対策しないと、アウトです。

以上、一体誰向けの記事なんよ!?って感じですが、

「備忘録」 につきご容赦をm(_ _)m

2020年05月21日

WatchGurad-Firebox-T55のドロップインモード

WatchGurad-Firebox-T55

の ドロップインモード

では、すべてのインターフェイースで一つの論理ネットワークとなります。(例:LAN・WAN共192.168.100.xxx/24で割当)

2〜30台程度のPCがぶら下がる環境で、IPアドレスを細々分けることはないと思うので、このモードにしました。

また、 ブリッジモード では無効化されていた機能がほぼ使えるようになり、WatchGurad-Firebox-T55本来のパフォーマンを発揮することができます。

このあたり、なんというかITベンダさんの不親切さというか、ポン付けでお茶を濁す感じは、致し方ないとはいえ、勿体ないと感ずるところであります。(´・ω・`)

ちなみに初期状態では、ルータとして機能するミックスルーティングモードです。

思うに、ITベンダさんとして一番親切なのは、設置先のWAN・LANの設定状況を調べてパフォーマンスが最も発揮できるミックスルーティングモードでの設定だと思いますが、それをやると当然時間がかかり、コスト的に厳しいので、とりあえずブリッジモードで納品なのかと思われます。

素人のワタシなりの解釈ですが、機能順で

(1)ミックスルーティング >(2)ドロップインモード >(3)ブリッジモード

となるのかと思います。

同一ネットワークしか構成できないという制約はありますが、ドロップインモードが、

2〜30台規模のLAN環境では、設定の容易さ等の理由で、一番美味しく感じた次第であります。

それにしてもUTMなる機器は奥が深いです。

仕事そっちのけでいじってしましますね^^;

2〜30台程度のPCがぶら下がる環境で、IPアドレスを細々分けることはないと思うので、このモードにしました。

また、 ブリッジモード では無効化されていた機能がほぼ使えるようになり、WatchGurad-Firebox-T55本来のパフォーマンを発揮することができます。

このあたり、なんというかITベンダさんの不親切さというか、ポン付けでお茶を濁す感じは、致し方ないとはいえ、勿体ないと感ずるところであります。(´・ω・`)

ちなみに初期状態では、ルータとして機能するミックスルーティングモードです。

思うに、ITベンダさんとして一番親切なのは、設置先のWAN・LANの設定状況を調べてパフォーマンスが最も発揮できるミックスルーティングモードでの設定だと思いますが、それをやると当然時間がかかり、コスト的に厳しいので、とりあえずブリッジモードで納品なのかと思われます。

素人のワタシなりの解釈ですが、機能順で

(1)ミックスルーティング >(2)ドロップインモード >(3)ブリッジモード

となるのかと思います。

同一ネットワークしか構成できないという制約はありますが、ドロップインモードが、

2〜30台規模のLAN環境では、設定の容易さ等の理由で、一番美味しく感じた次第であります。

それにしてもUTMなる機器は奥が深いです。

仕事そっちのけでいじってしましますね^^;

2020年05月20日

WatchGurad-Firebox-T55の動作モード

ITベンダさんは、既存LAN構成をいぢったらめんどくさいので、基本「 ブリッジモード 」でキッティングしようとします。(´・ω・`)

だがしかし、外側にはめっぽう強くてもLAN側からの不正侵入リスクが拭えません。紆余曲折ありまして、結局自らで「 ドロップインモード 」に変更しました^^;

【ご参考】 WSM(WatchGuard System Manager)基本設定ガイド(日本語)

※ちょっとバージョン古いです

WatchGuard-Firebox-T55

WatchGuard-Firebox-T55

の設定メモを備忘録として書いて行こうと思います。

某ITベンダさんから導入しましたが、しがない零細企業では、すべて自力で行わないと結局、ITベンダさんの「キッティング」作業では我社に「フィッティング」とは行かない始末(´・ω・`)

備忘録ということでぼちぼちで記載していきます。

日本公式サイト

https://www.watchguard.co.jp/products/network-security-appliances/firebox-t35-t55

の設定メモを備忘録として書いて行こうと思います。

某ITベンダさんから導入しましたが、しがない零細企業では、すべて自力で行わないと結局、ITベンダさんの「キッティング」作業では我社に「フィッティング」とは行かない始末(´・ω・`)

備忘録ということでぼちぼちで記載していきます。

日本公式サイト

https://www.watchguard.co.jp/products/network-security-appliances/firebox-t35-t55