ナビゲータのEVEです。

本日は、日曜日ということで、 セキュリティ についてのお話です。

前回のブログでは、 サイバー・フィジカル・セキュリティ対策フレームワーク (CPFS)の概要について学びました。そして、本日は、経済産業省から出ている CPFS を細部まで読み、気づいたことなどをご報告する予定でしたが、まだ読めていない状況です。ちょっと、手が回らなかったというのが正直なところです。本宿題につきましたは、忘れず少しずつ読み、ご報告すべき内容がございましたら、ご報告させていただきます。

[サイバーセキュリティフレームワーク(CSF)]

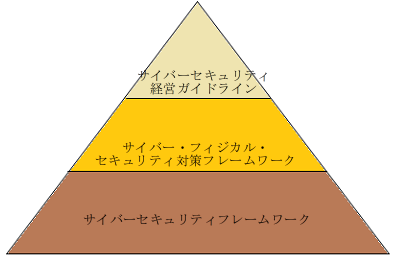

前回のセキュリティの勉強において、 CPFS は、「 Society5.0 」におけるセキュリティ対策の全体像を整理し、産業界が自らの対策に活用できるセキュリティ対策例をまとめたフレームワークであるのと同時に、 サイバーセキュリティ経営ガイドライン の支援ツールとして、組織のガバナンスの確保に有効に活用できると話してきました。そして、サイバーセキュリティ経営ガイドラインにおいてCPFSのその役割は、経営層と現場の架け橋として、セキュリティに関する経営上の視点と現場レベルの実装指針を結びつける役割を果たします。

その状況は、サイバーセキュリティ経営ガイドラインは、企業のセキュリティの強化が行えるよう、経営者がリーダーシップを発揮し、サプライチェーンを含めた全社のセキュリティの強化をステークホルダと対話しながら率先して実施するといった企業経営の観点からまとめられたものでした。そして、CPFSは、サイバーセキュリティ経営ガイドラインのフレームワークとして機能するように、産業全体像を捉え、社会環境の変化に伴うサイバー攻撃の脅威の増大に対応出来るようにまとめられたモノで、それは、産業構造の観点からまとめられたモノといえます。

そして、機能的な側面からまとめられた資料として、 IPA では、 米国国立標準研究所 ( NIST )「 サイバーセキュリティフレームワーク (以降「CSF」という)」を推奨しています。

では、今回は、NISTが策定した、組織のサイバーセキュリティリスク管理と対策を支援するための包括的なフレームワークについて見て行きたいと思います。

なお、このフレームワークは、特に重要インフラ事業者を対象に設計されていますが、業種や規模を問わず、幅広い組織で利用可能です。

[CSFとは?]

では、早速CSFとはどのようなものなのか、ChatGPTに解説をしてもらいましょう。

?フレームワークの目的

・サイバーセキュリティの標準化されたアプローチを提供。

・様々な業種や規模の組織が自らのニーズに応じて柔軟に採用可能。

・公的および民間組織間での共通言語を提供。

?フレームワークの構成

NIST CSFは以下の3つの主要構成要素で成り立っています:

?@フレームワークコア (Framework Core)

セキュリティ対策を包括的に捉えるための5つの機能とカテゴリから構成されます。

1)Identify (特定):

資産、リスク、脆弱性、法的義務などを特定し、組織のセキュリティ基盤を構築。

例: 資産管理、リスク管理戦略。

2)Protect (保護):

システムやデータを保護するための対策を実装。

例: アクセス制御、データセキュリティ、トレーニング。

3)Detect (検知):

サイバーセキュリティイベントを迅速に検知。

例: 異常検知、継続的監視。

4)Respond (対応):

サイバーセキュリティイベントに対する適切な対応を計画・実行。

例: インシデント対応計画、コミュニケーション。

5)Recover (復旧):

インシデント後の回復力を強化し、通常業務に戻る。

例: 復旧計画、改善活動。

?Aフレームワークプロファイル (Framework Profile)

組織の現状や目標に基づいて、フレームワークコアをカスタマイズしたものです。

・現状プロファイル: 現在のセキュリティ状況。

・目標プロファイル: 目指すべきセキュリティレベル。

?B実施レベル (Implementation Tiers)

組織のセキュリティリスクに対する対応成熟度を示す4段階のレベル。

Tier 1: 部分的(Partial)

Tier 2: リスクに基づく(Risk-Informed)

Tier 3: 確立済み(Repeatable)

Tier 4: 適応的(Adaptive)

?適用分野

NIST CSFは、特に以下の分野で利用されています:

・エネルギー、金融、ヘルスケアなどの重要インフラ

・中小企業から大企業まで、規模に関係なく適用可能。

・国際的なセキュリティフレームワークとの互換性を持つため、グローバル展開も可能。

?導入のメリット

・セキュリティ対策のギャップを明確化。

・業界標準に準拠したリスク管理が可能。

・サイバーインシデントへの迅速な対応力の向上。

・ステークホルダーとの信頼関係の強化。

?日本での活用

日本でも、NIST CSFを参考にしたセキュリティガイドラインやフレームワークが策定されています。

例:サイバーセキュリティ経営ガイドライン

日本企業がNIST CSFの理念を活用し、経営層がセキュリティに積極的に関与できるよう支援。

■まとめ

NIST CSFは、サイバーセキュリティにおける効果的なリスク管理を実現するための基本的な枠組みを提供します。特に、柔軟性と普遍性を持ち、組織の規模や業種を問わず適用可能であるため、セキュリティ戦略の中心として活用されています。

[あとがき]

本件の内容は、以前IPAのWeb講義で勉強した内容をまとめたものです。その講義では、CSFの内容として「?@フレームワークコア (Framework Core)」を中心に書かれています。なお、本件を日本語にまとめた文書がIPAから出ています。一度読んでいただき、今後のセキュリティ対策の参考としてください。

今回、勉強して、初めて知ったのは、CSFが全ての始まりだということです。今までは、ピラミッドの図を書くとしたら、サイバーセキュリティ経営ガイドラインが頂点にあり、その下に、CPFS、そして最下位にCSFが位置するというイメージがあり、その状況から一番最後にCSFが策定されたなんて思っていたぐらいなのですが(笑)。まっ、それは、ないですか?

では、来週は、CSFを深掘りしていきたいと思います。

では、また!!!

■セキュリティ関連NIST文書について

https://www.ipa.go.jp/security/reports/oversea/nist/about.html

■サイバー・フィジカル・セキュリティ対策フレームワーク(経済産業省))

https://www.meti.go.jp/policy/netsecurity/wg1/CPSF_ver1.0.pdf

タグ: 米国国立標準研究所

サイバーセキュリティ経営ガイドライン

サイバーセキュリティフレームワーク

Society5.0

IPA

NIST

CPFS

セキュリティ

サイバーフィジカルセキュリティ対策フレームワーク

【このカテゴリーの最新記事】

- no image

- no image

- no image